記憶體鑑識在資訊安全領域的重要性與企業應用

林國龍 Bill Lin

- 精誠資訊/恆逸教育訓練中心-資深講師

- 技術分類:資訊安全

記憶體鑑識(Memory Forensics)是數位鑑識中的一個關鍵分支,專注於揮發性記憶體(RAM)的資料蒐集與分析。與硬碟或其他永久性儲存媒體相比,記憶體中包含了更加即時且獨特的證據,例如正在執行的程式、系統程序、網路連線、登入憑證、加密金鑰、甚至惡意軟體尚未寫入磁碟的隱藏行為。由於記憶體內容在系統關機、重啟或正常程序釋放後即會消失,因此記憶體鑑識在資訊安全事件處理中扮演不可取代的角色。

記憶體鑑識在資訊安全領域的重要性:

-

事件即時調查: 當企業發現系統遭受攻擊時,透過記憶體擷取工具(如 DumpIt、WinPMEM、LiME)可以快速獲取當下完整記憶體映像,避免關鍵證據隨時間消失。

-

惡意程式偵測: 部分惡意程式採用無檔案攻擊(Fileless Attack),直接在記憶體中注入並執行,而不在硬碟留下痕跡。記憶體鑑識能協助識別這類攻擊,找出隱藏的惡意程序。

-

金鑰與憑證復原: 攻擊者或合法使用者的帳號密碼雜湊、憑證與加密金鑰,往往會暫時儲存在記憶體中,對於逆向工程、攻擊鏈調查與資料復原極為重要。

-

支援法律與合規: 企業在面臨法律糾紛或需進行資安稽核時,記憶體證據可作為事件發生的具體佐證,提升取證完整性。

企業應用情境:

-

APT攻擊調查:在進階持續性威脅(APT)事件中,攻擊者往往利用隱匿的惡意程式或後門潛伏於系統之中。傳統防毒或日誌分析可能無法捕捉到其存在,但透過記憶體鑑識,企業能夠分析出攻擊者在記憶體中遺留的線索,例如異常程序執行、隱藏 DLL 注入,以及與指揮控制伺服器(C2)的加密通訊。這讓企業能更快重建攻擊鏈,縮短事件回應時間。

-

內部威脅偵測:若員工有意竊取機敏資料,可能會使用未授權工具(如 Keylogger 或自製的資料外洩程式)。這些程式可能不會安裝在硬碟上,而是直接以記憶體注入的方式執行。透過記憶體鑑識,企業可分析 RAM 中是否存在這類惡意模組,協助辨識內部人員異常行為,避免資料外洩。

-

勒索軟體事件處理:當系統遭勒索軟體攻擊時,記憶體中可能殘留加密金鑰或尚未完成的加密程序。企業透過記憶體鑑識,可能找回部分金鑰,或至少確認攻擊程式的運作模式,為後續資料復原與司法追訴提供依據。

-

資安營運中心(SOC)整合:大型企業可將記憶體鑑識工具與 SIEM、EDR 平台結合,當偵測到異常行為(如大量登入失敗、可疑 PowerShell 指令)時,自動觸發記憶體擷取與分析流程。這種自動化鑑識可加快事件調查效率,並將結果輸入威脅情報平台,進一步強化防禦策略。

-

雲端與虛擬化環境監控:在雲端或虛擬化環境中,傳統硬碟取證不易,但透過虛擬機的記憶體快照(Snapshot),企業能即時分析異常行為,補足傳統監控的不足,特別適用於多租戶環境中的事件調查。

使用 RedLine進行映像檔分析:

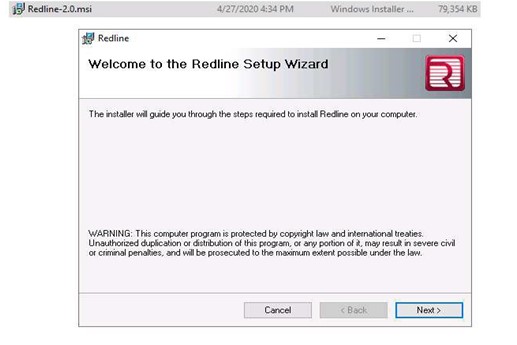

雙擊 Redline-2.0.msi 檔案,依照安裝精靈的指示完成安裝。

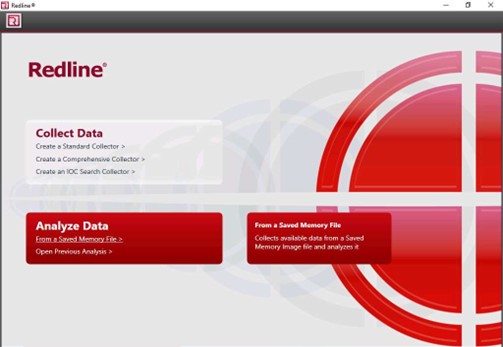

完成安裝後,點選螢幕左下方的 Windows 圖示,再點擊 Redline 圖示以啟動應用程式。

Redline 主視窗將會出現,本練習將進行記憶體映像檔分析。請將滑鼠移到「Analyze Data」區域,然後點擊「From a Saved Memory File」。

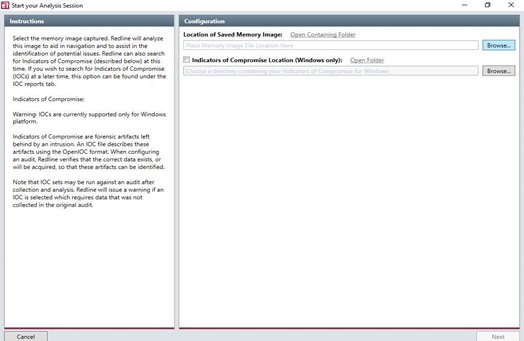

接著將出現「開始分析會話」視窗,您需要指定記憶體映像檔的位置,點擊「Browse」按鈕。

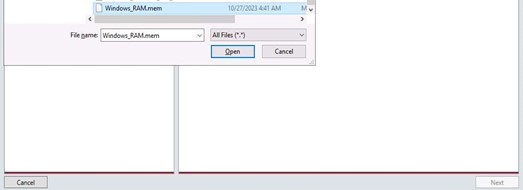

在彈出的「開啟」視窗中,導覽至Windows_RAM.mem 檔案所在路徑,從下拉式清單中選擇「所有檔案」,然後選取 Windows_RAM.mem 檔案,點擊「開啟」。

檔案選取完成後,點擊「下一步」。

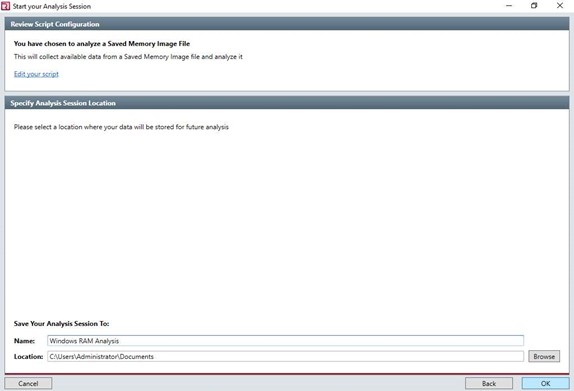

指定本次分析會話的名稱和儲存位置,本練習將會話名稱設定為「Windows RAM Analysis」,位置採用預設路徑 C:\Users\Administrator\Documents。設定完成後,點擊「OK」繼續。

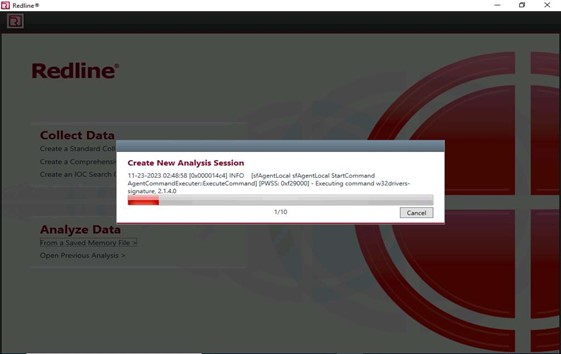

Redline 將開始分析映像檔,過程約需30分鐘

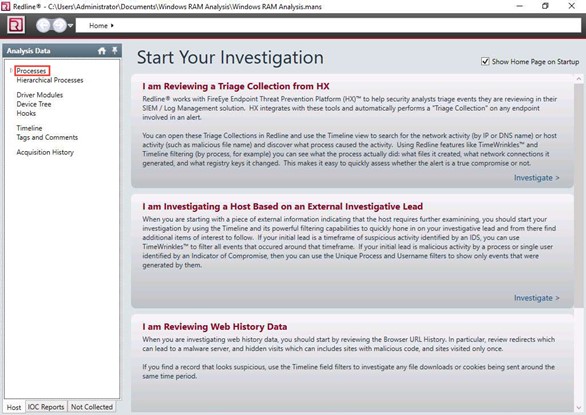

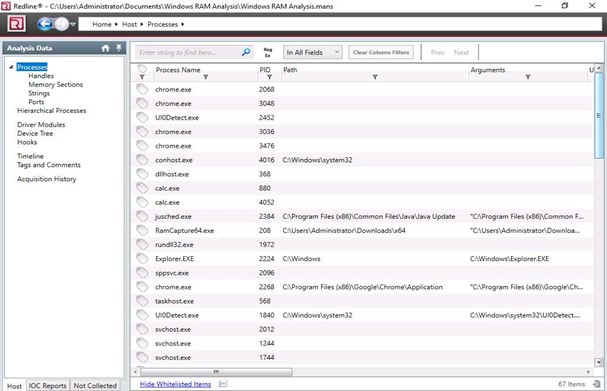

分析完成後,雙擊左側窗格中的「Processes」,以檢視映像中記錄的所有Process。

在Process清單中可查看系統中運行的所有Process,調查人員可藉此判斷是否存在可疑Process。若無法立即識別出可疑Process,可進一步檢查系統的網路連線狀況。

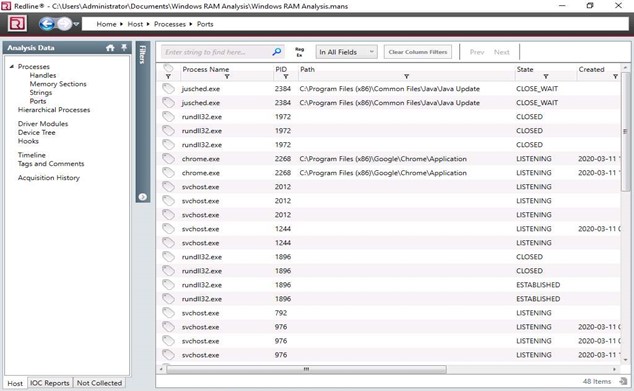

點擊左側窗格中的「Ports」,右側窗格會顯示所有網路連線及其相關的Process。建議取消固定「過濾器」區域,以便清晰檢視連接埠的內容。

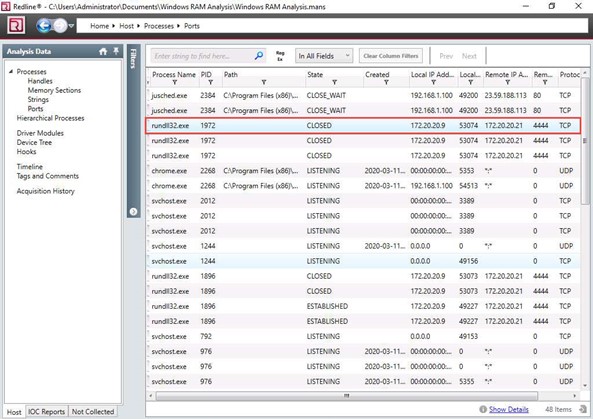

在「Ports」區域內檢視是否存在異常連線情形,可觀察到Process rundll32.exe 曾透過連接埠 4444 連接至遠端 IP 172.20.20.21,連線已關閉。

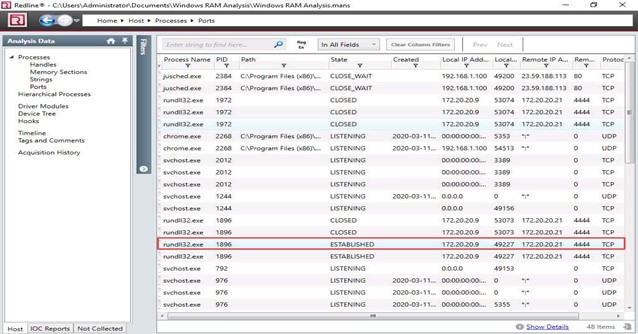

向下捲動並檢視是否還有其他異常連線。會發現另一個 PID 為 1896 的 rundll32.exe Process,同樣透過連接埠 4444 連接到 IP 172.20.20.21,連線狀態為 ESTABLISHED,這表示該連線仍處於活動狀態,非常可疑。

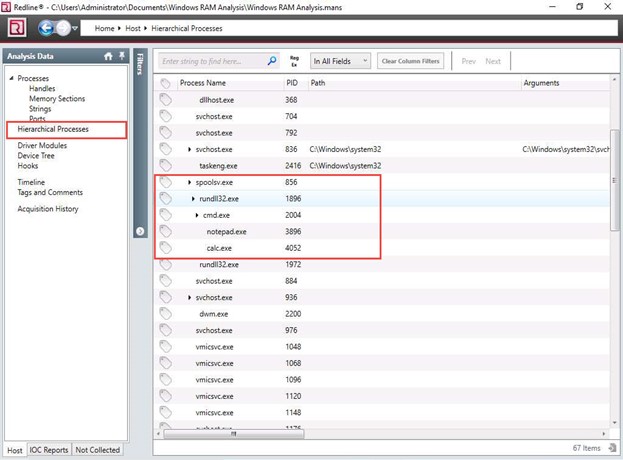

為進一步確認Process間的關係,點擊左側窗格中的「Hierarchical Processes」並取消固定「過濾器」區域。右側將以層級方式顯示父Process與子Process的關係。

透過此畫面可清楚觀察到 rundll32.exe Process的父Process為 spoolsv.exe,而 rundll32.exe 又啟動了一個子Process cmd.exe,且 cmd.exe 又啟動了兩個Process:notepad.exe 與 calc.exe。上述現象表示 spoolsv.exe Process可能已被滲透,導致產生了惡意行為。

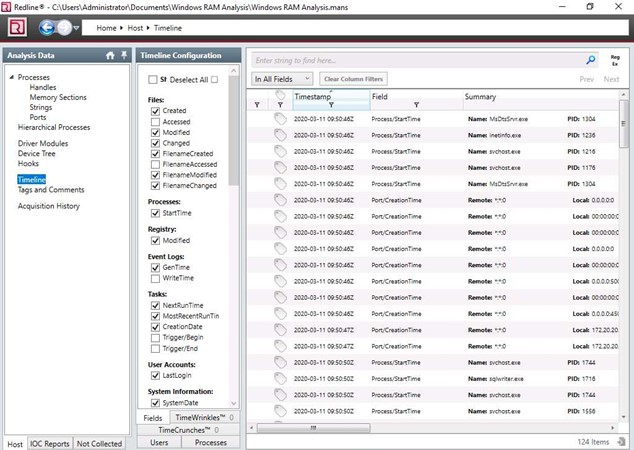

點擊左側窗格中的「時間軸」可查看 RAM 中記錄的所有活動事件的時間順序,以進一步分析系統活動狀況。

此外,也可點擊「Handles」、「Memory Sections」、「Driver Modules」、「Device Tree」與「Hooks」等區域進行深入分析。

結論:

記憶體鑑識不僅是數位鑑識的技術之一,更是企業資安治理的重要防線。它能提供傳統日誌或硬碟取證無法取得的即時證據,幫助企業快速定位攻擊源頭、強化事件回應能力,並確保符合法規與稽核需求。未來隨著攻擊技術的進化,記憶體鑑識將持續成為企業資安基礎建設中不可或缺的要素,協助企業從「事後補救」走向「即時防禦」與「主動防護」。