如何使用NetScanTools Pro

執行SMB and Port掃描

馮智偉 Jeffrey Feng

- 精誠資訊/恆逸教育訓練中心-資深講師

- 技術分類:資訊安全

在目標資料蒐集的階段中,盡可能地列舉所有相關的訊息是一種重要的技巧。有助於我們了解目標的環境與設定,藉以做為下一步行動的起始參考。這種手法稱為列舉攻擊,列舉攻擊一般發生在內網的環境中,是指主動與目標設備或服務建立網路連線,並直接對目標設備或服務執行查詢請求,以期得到更多相關資訊。我們可利用這些蒐集到的訊息找到系統設計的弱點或者是服務執行時的疏漏之處。用以執行破密分析,得到非經授權的資源存取機會。具體來說,列舉攻擊主要會針對下列目標做查詢請求:

- 網路資源

- 網路分享

- 網路路由表

- 服務社定

在列舉攻擊的過程中,常用的列舉技術有很多,比如以常見帳號格式去猜測相關的帳號,以SNMP協定取得資料,使用預設的使用者群組及使用設備預設帳號密碼,暴力破解目錄服務,取得DNS Zone Transfer中的資訊等等。

在這個案例中,我們使用NetScanTools Pro來執行SMB and Port掃描。為了完成這個練習,我們需要以下三台機器:

- Windows 10

- Windows Server 2016

- Windows Server 2019

其中Windows 10做為安裝NetScanTools Pro工具的掃描主機,另外兩台(Windows Server 2016、Windows Server 2019)則做為這次掃描的目標機器。

案例分析:

-

打開掃描主機。

-

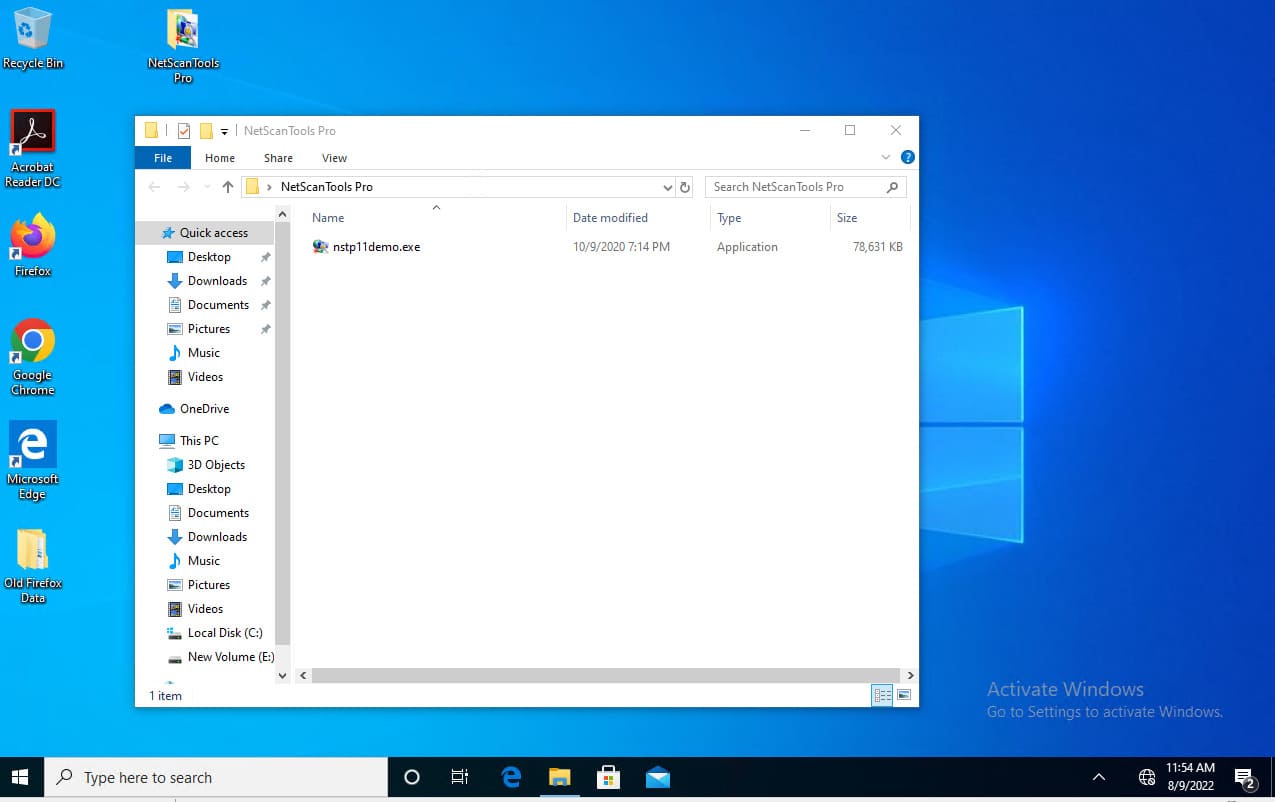

打開NetScanTools Pro工具資料夾。

-

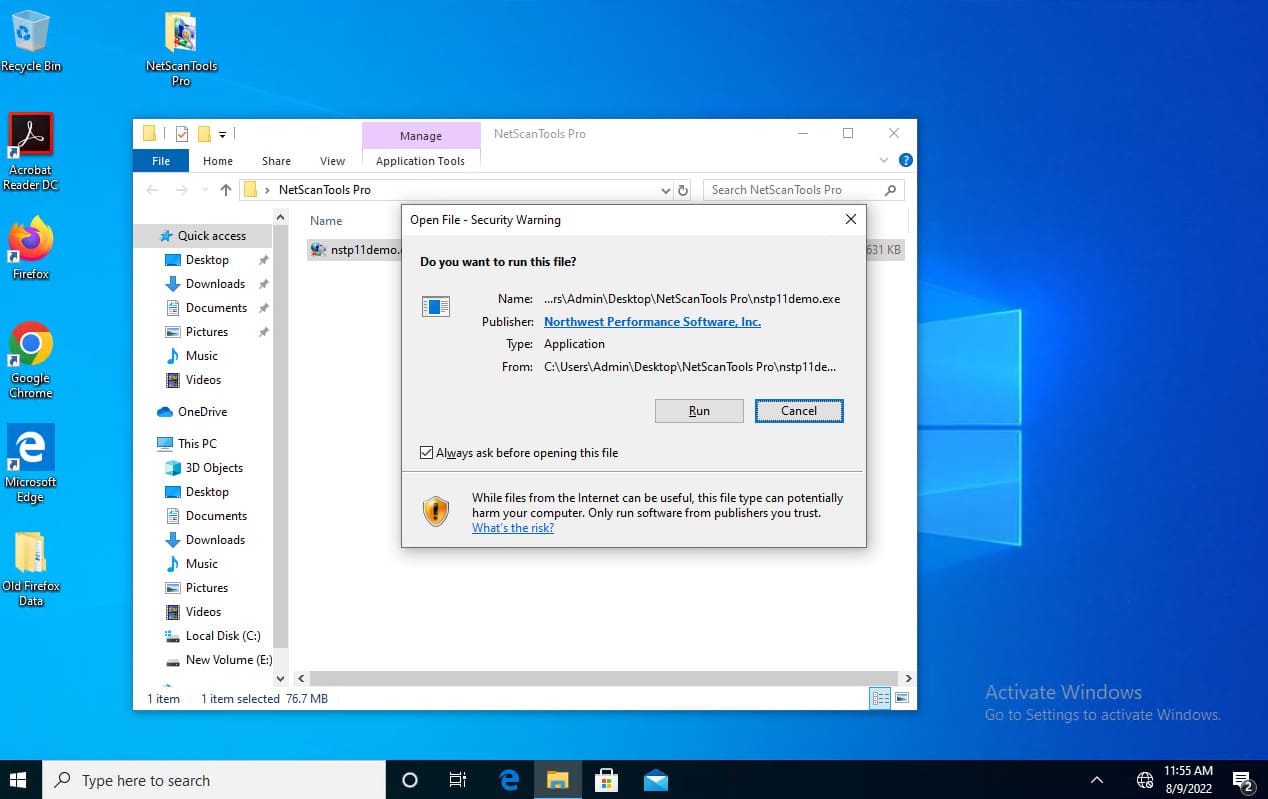

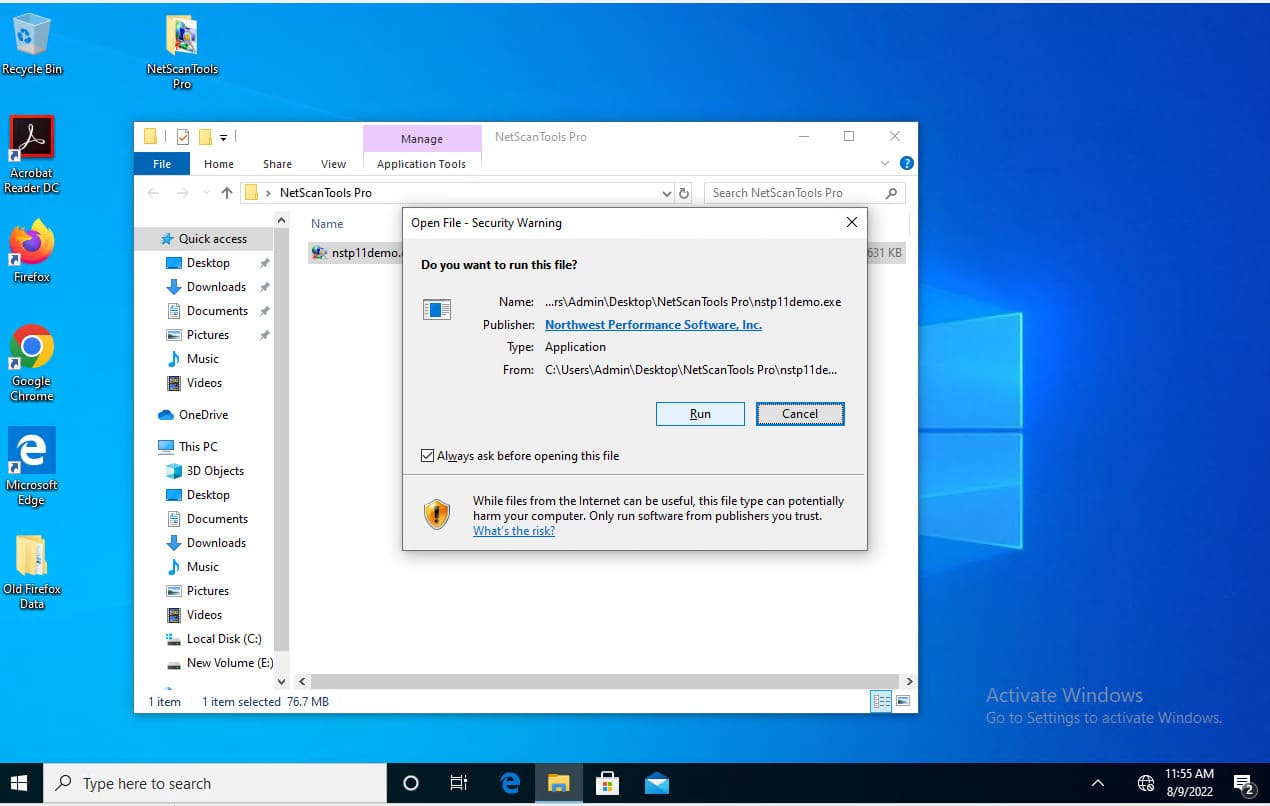

雙擊NetScanTools Pro工具安裝檔案,我們使用的是試用的版本做練習。

-

Windows 開啟下載檔案提示警告。

-

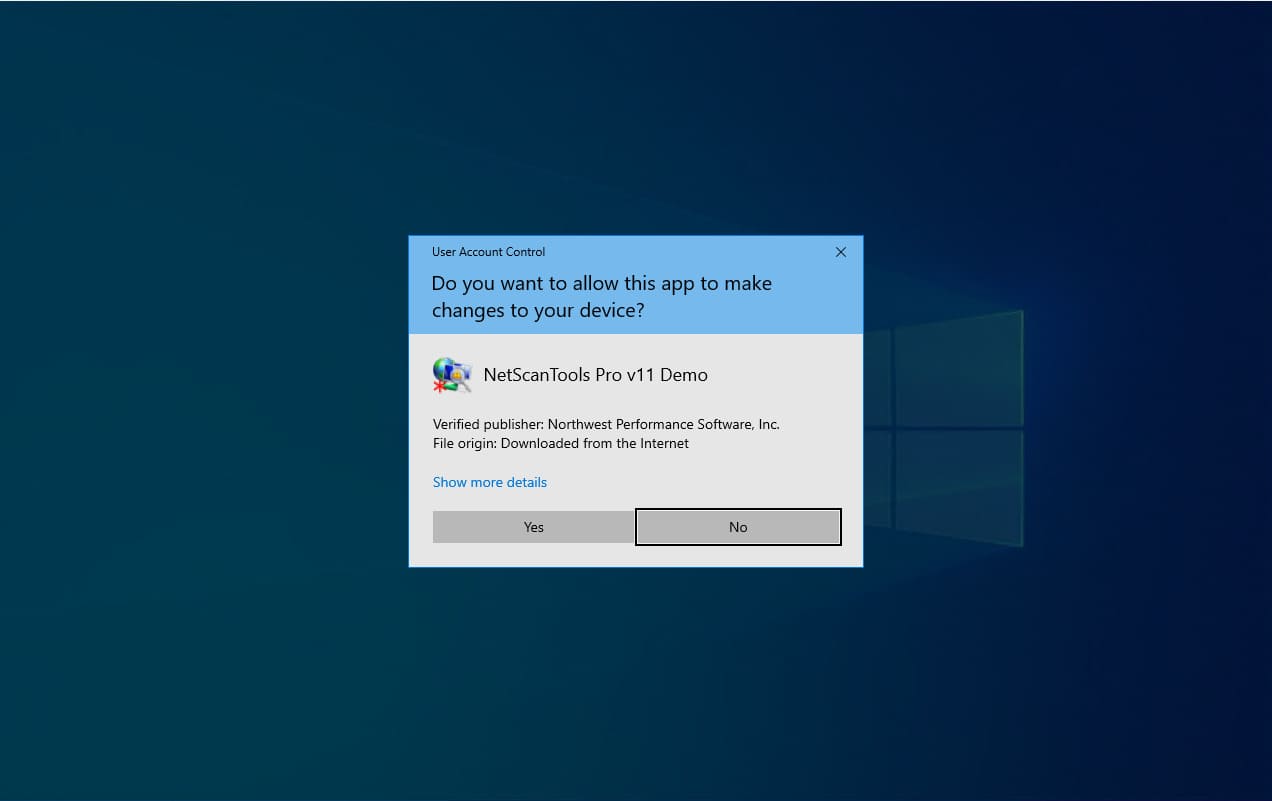

Windows UAC提示警告。

-

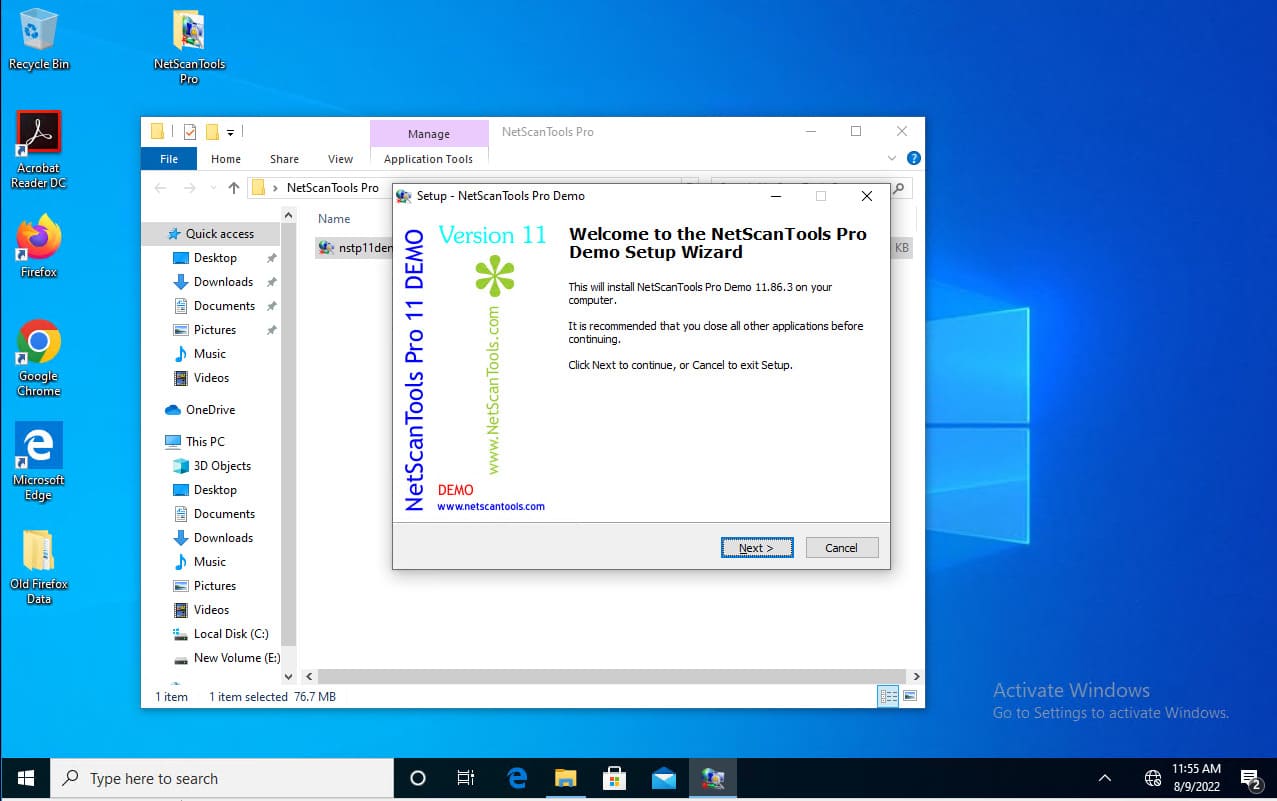

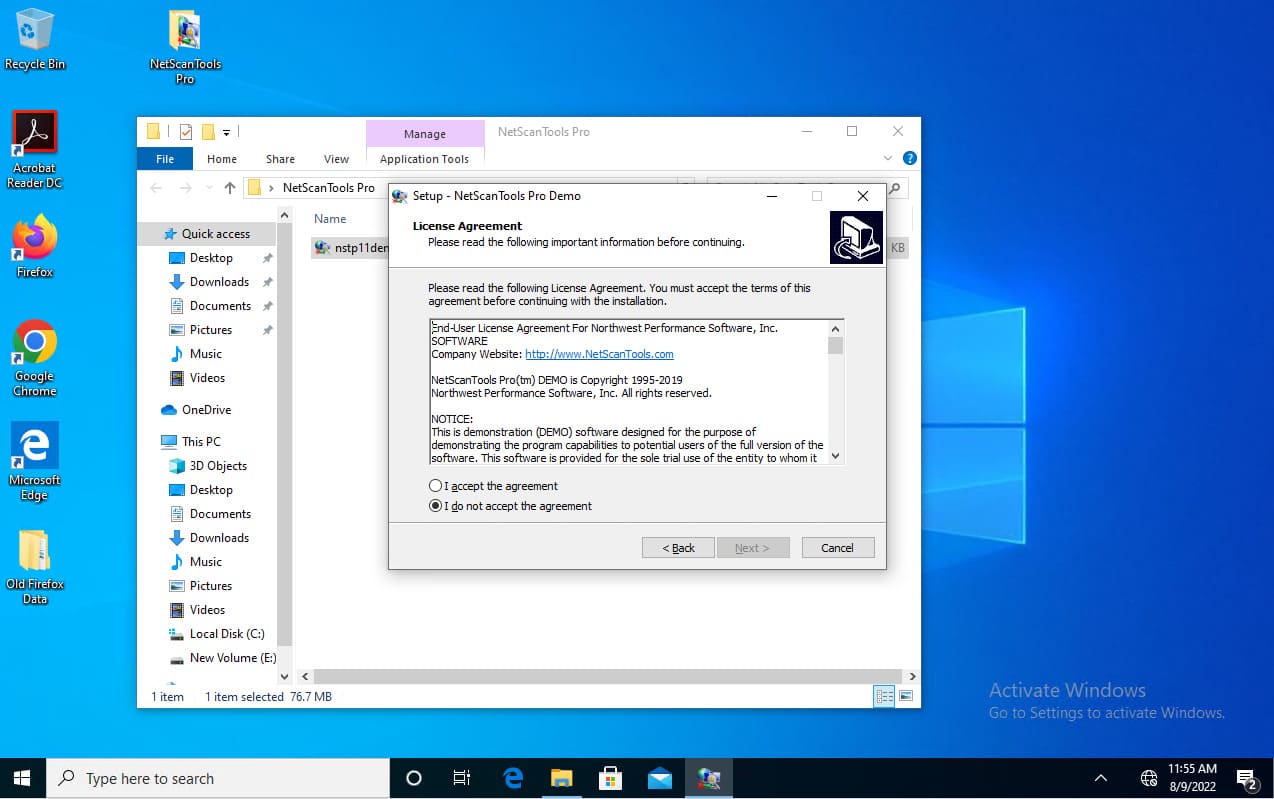

NetScanTools Pro工具程式安裝精靈出現,請按下一步。

-

NetScanTools Pro EULA法律同意書。

-

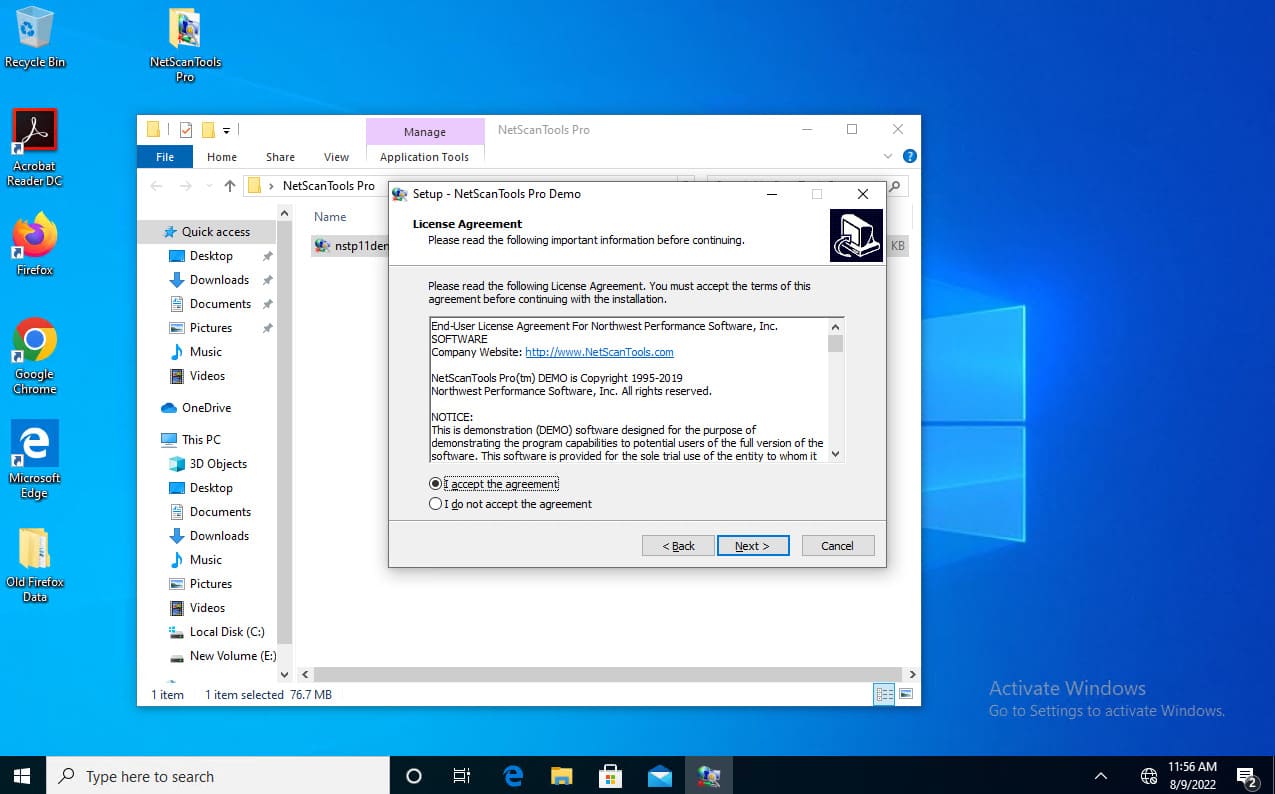

勾選接受之後,請按下一步。

-

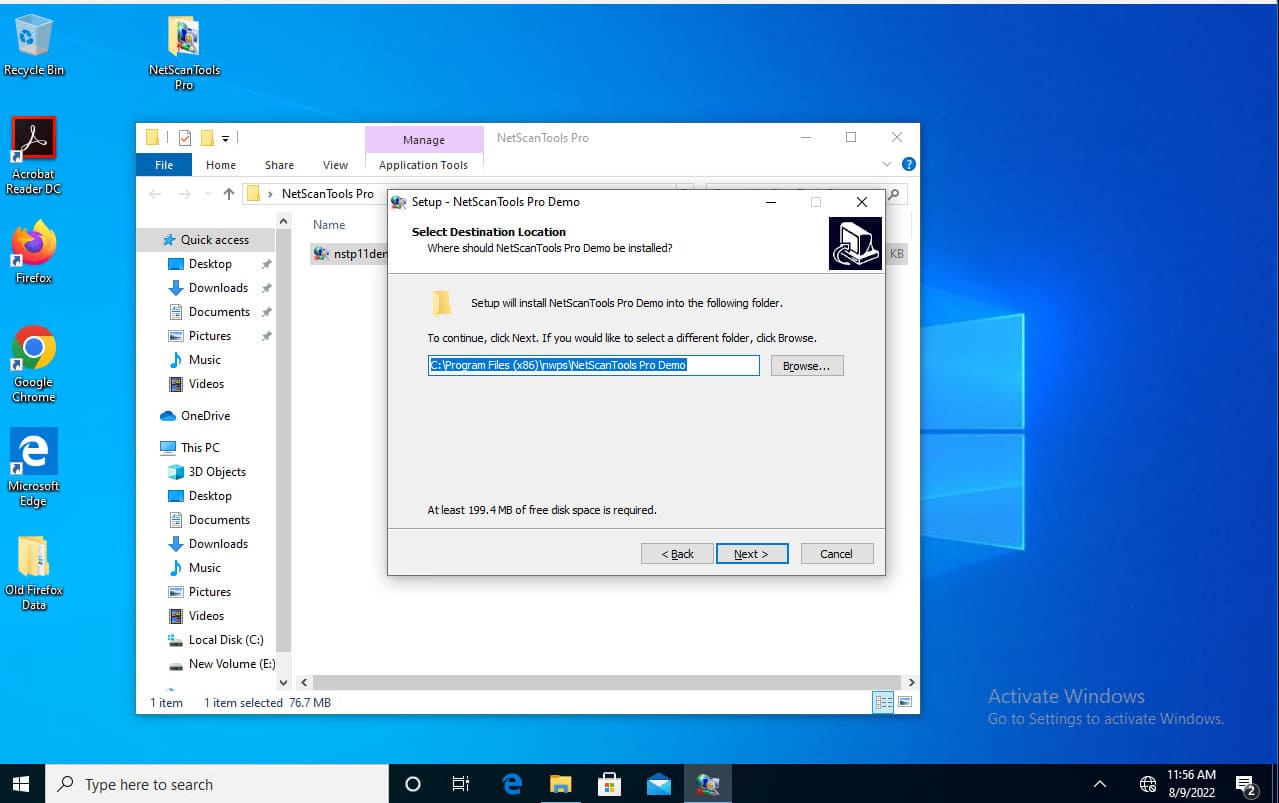

NetScanTools Pro程式安裝路徑位址選擇,使用預設值即可。

-

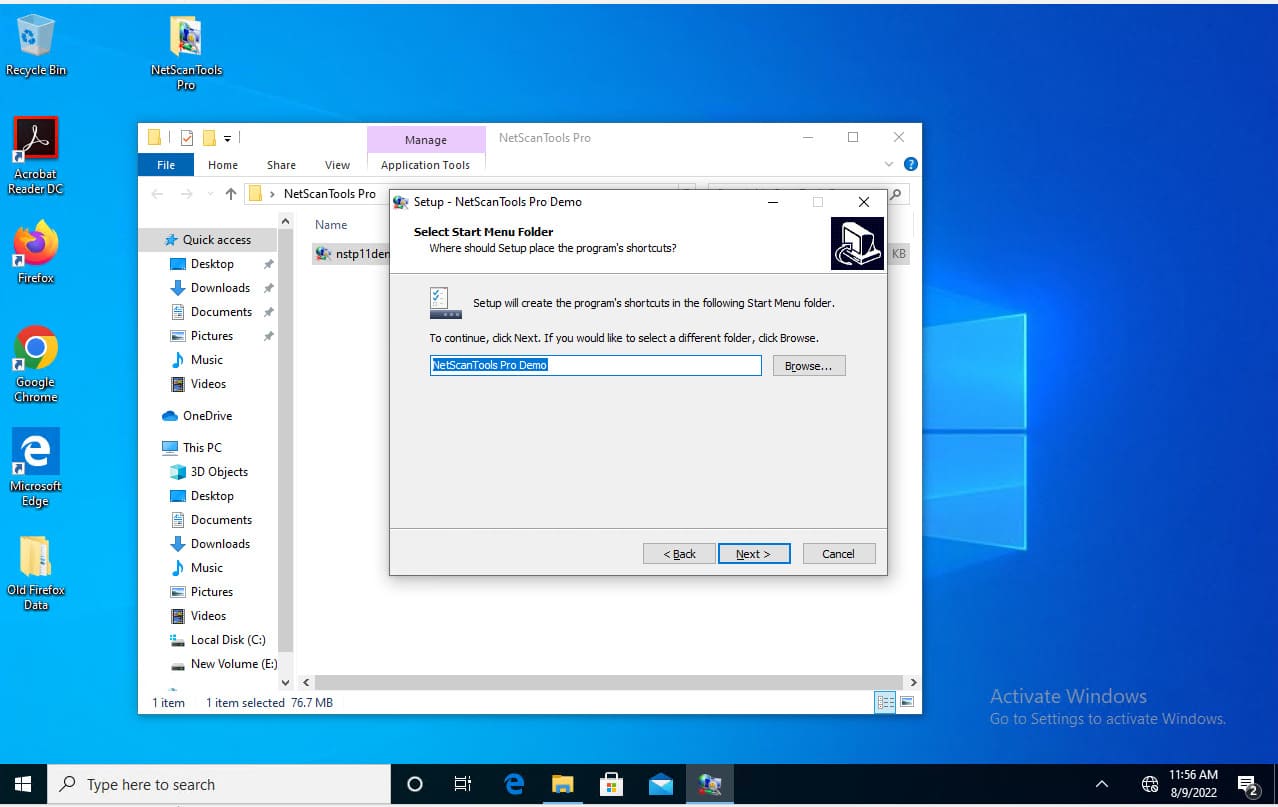

NetScanTools Pro程式安裝選單選擇,使用預設值即可。

-

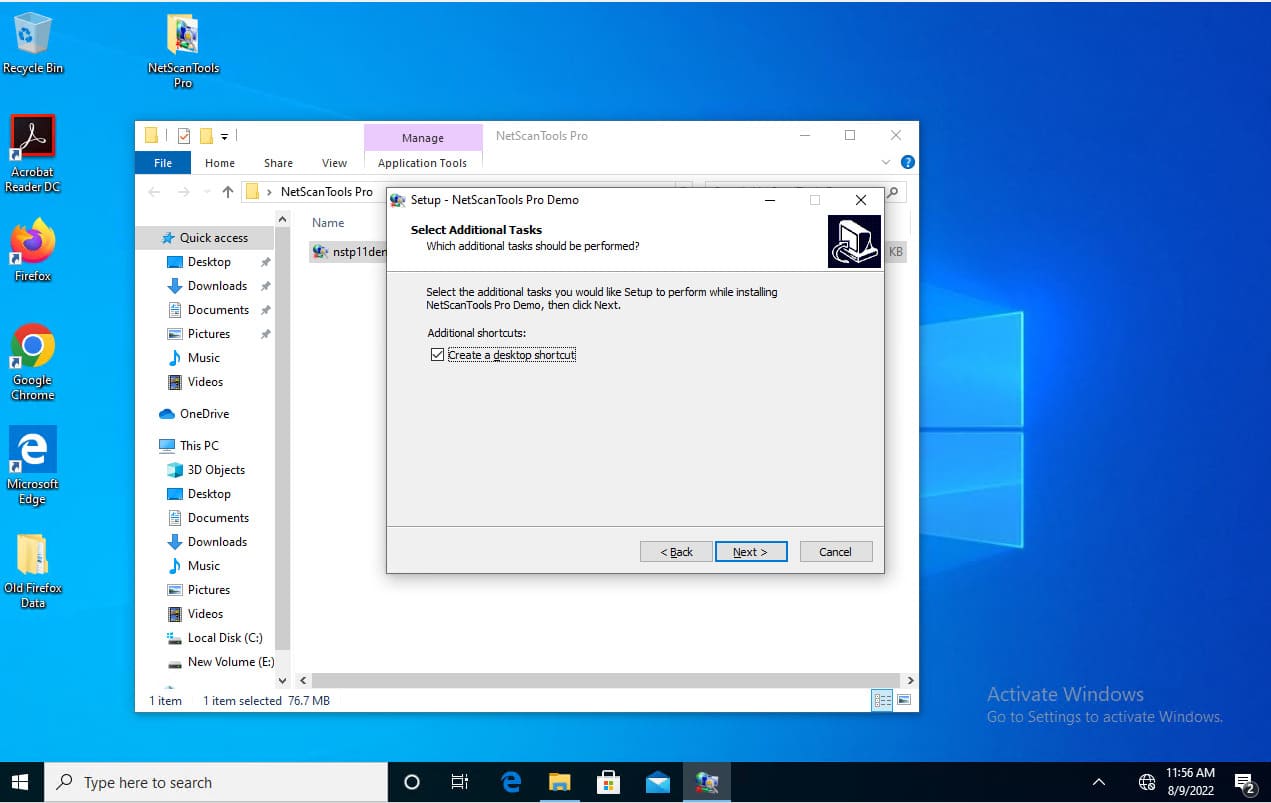

NetScanTools Pro程式安裝桌面捷徑,使用預設值即可。

-

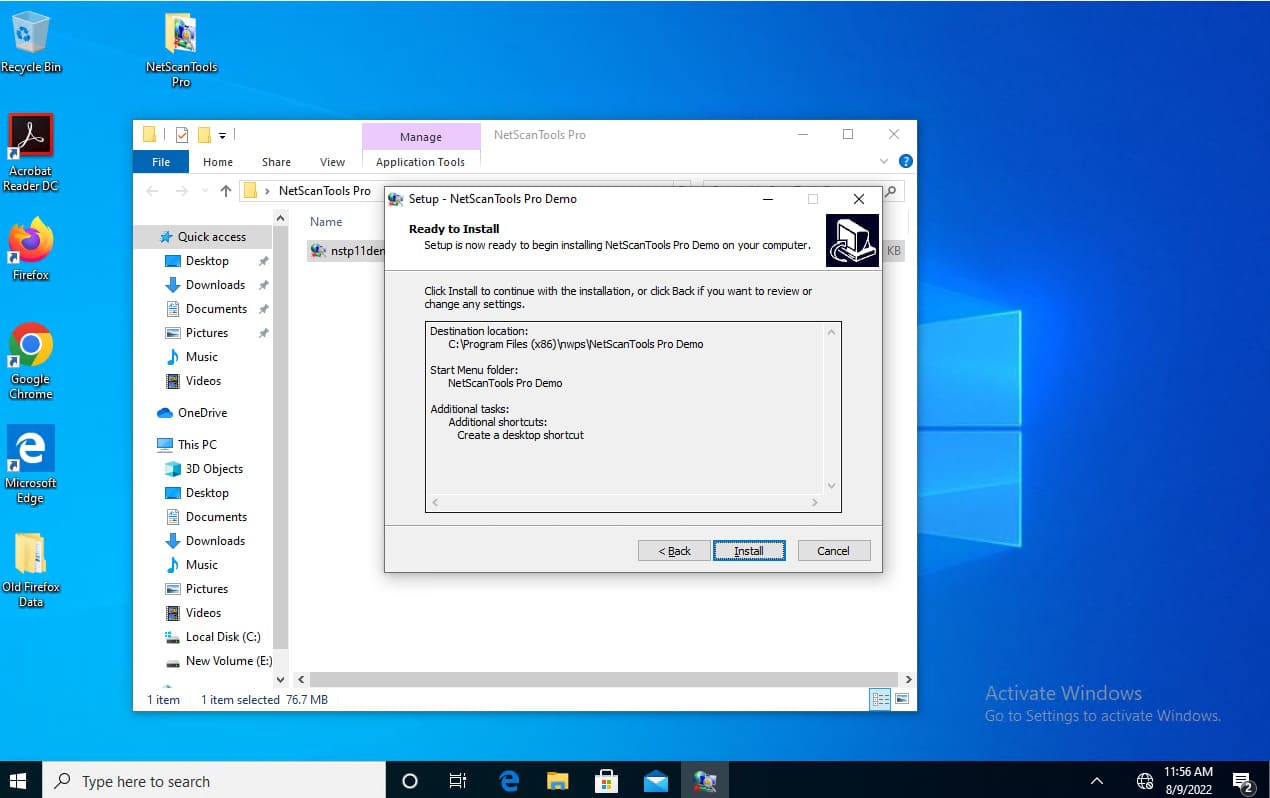

NetScanTools Pro程式安裝最後確認畫面,請按下安裝按鈕。

-

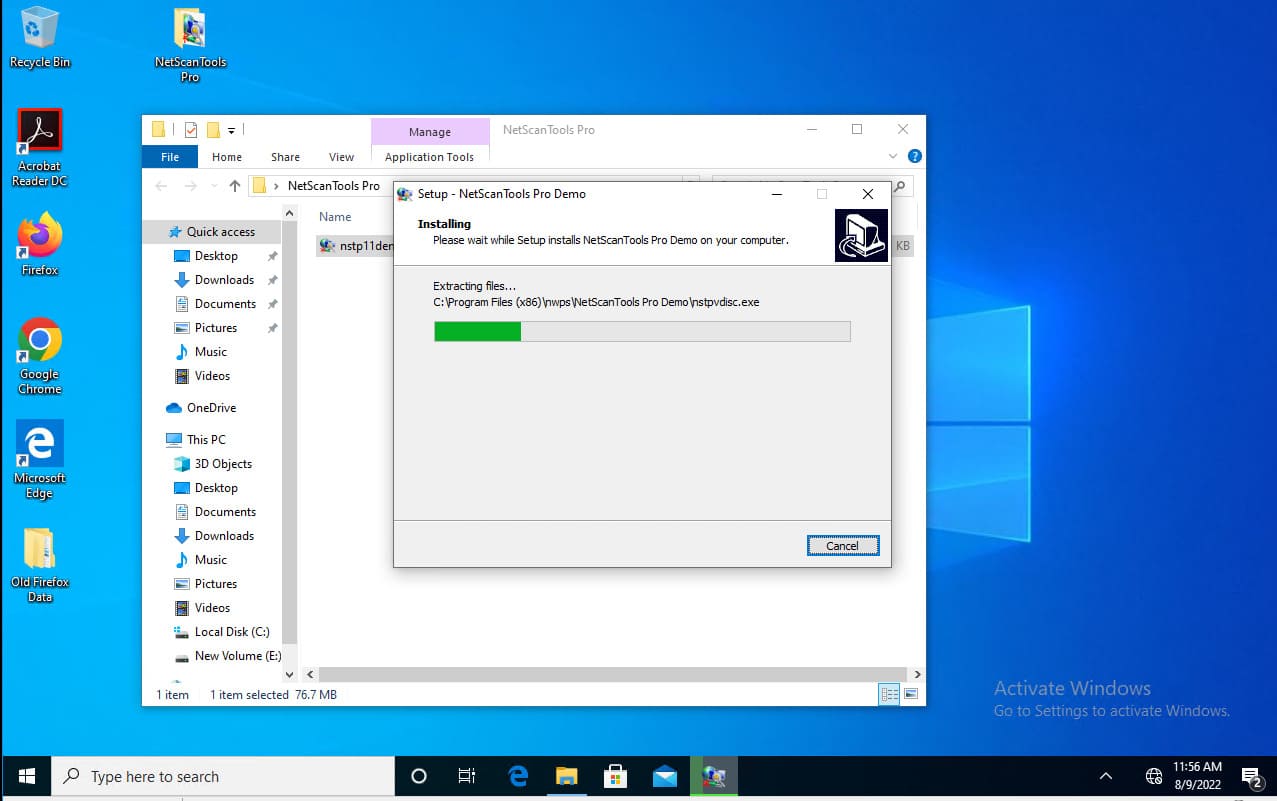

NetScanTools Pro程式安裝進度指示。

-

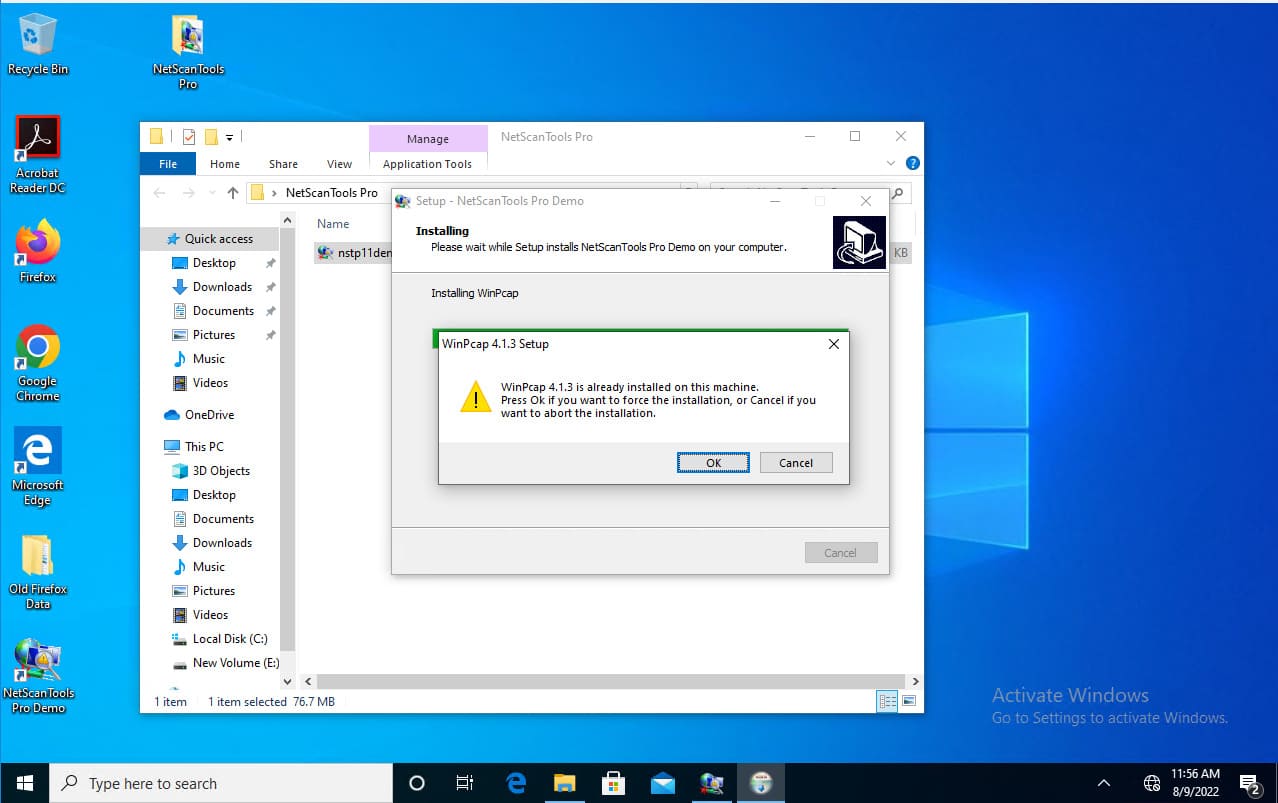

WinPcap輔助程式安裝提示,請按下OK。

-

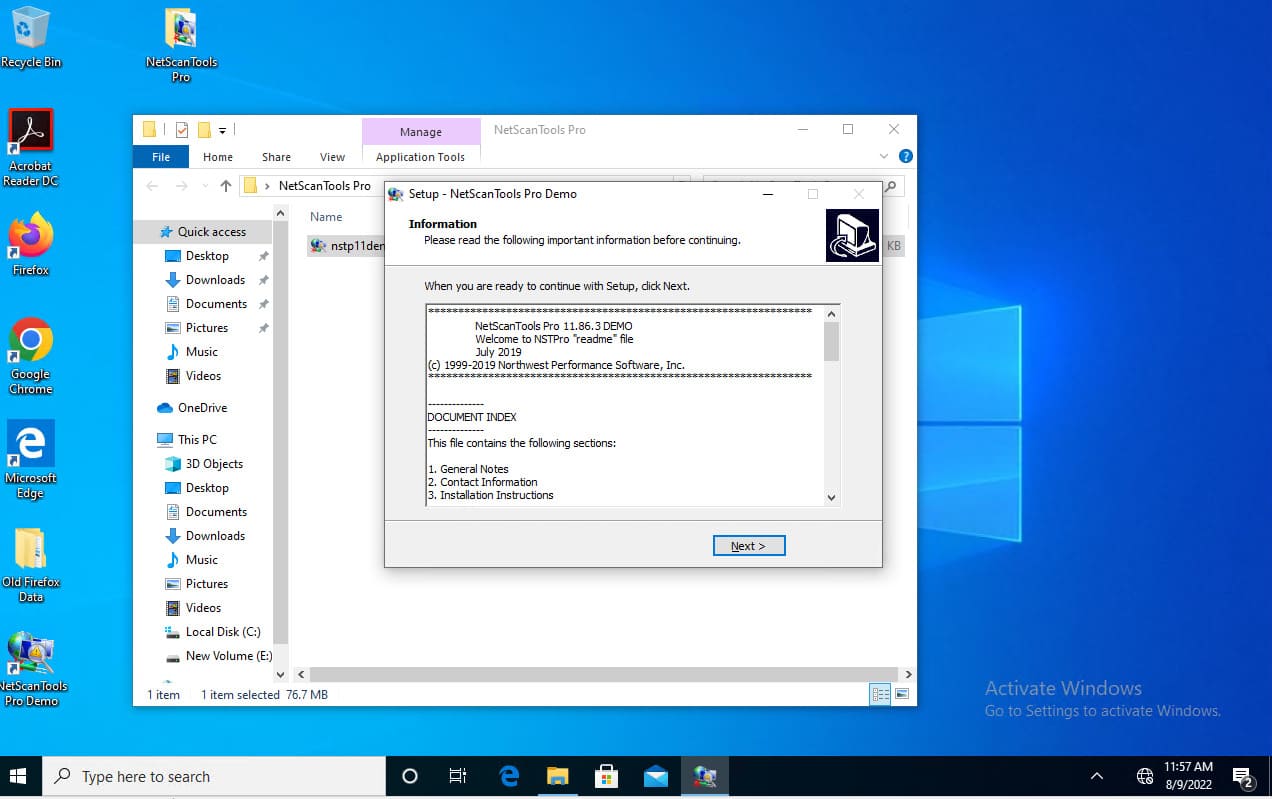

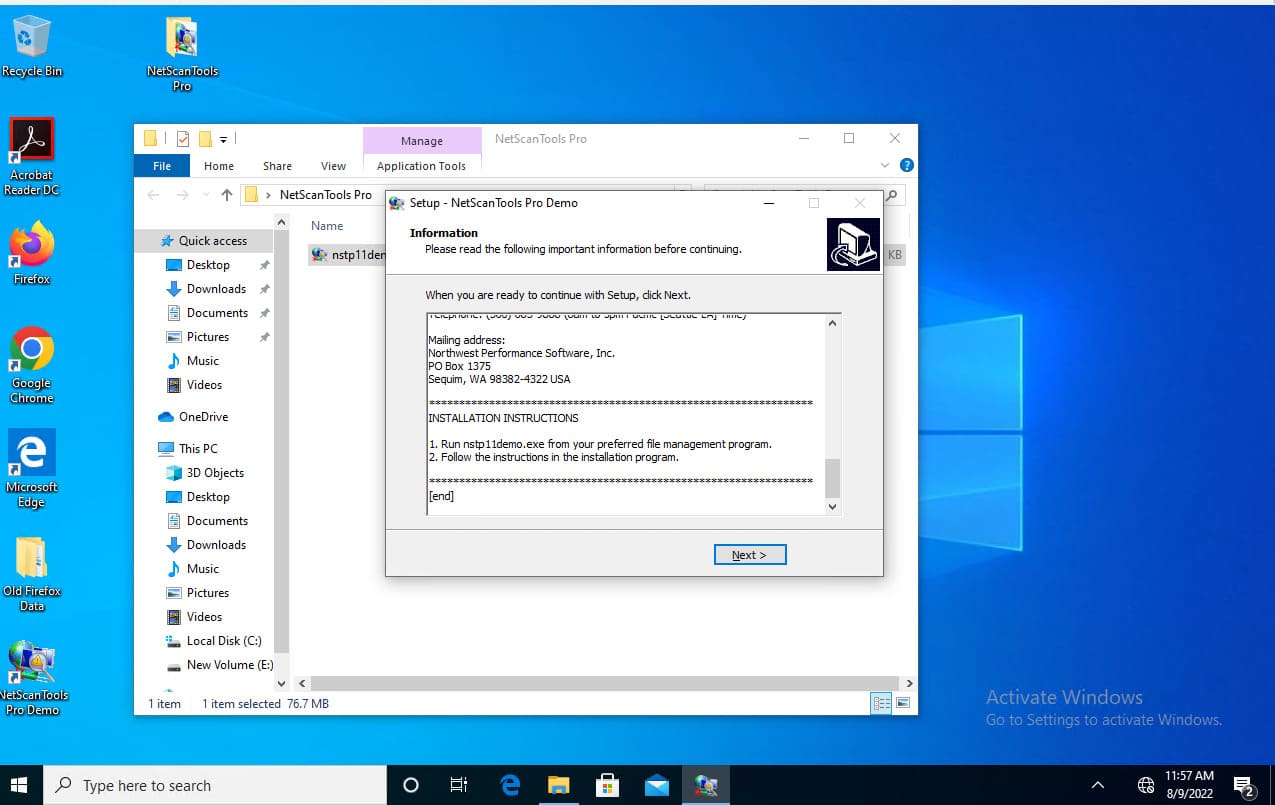

NetScanTools Pro程式使用說明文件,請按側邊卷軸向下捲動。

-

NetScanTools Pro程式使用說明文件,請按下一步。

-

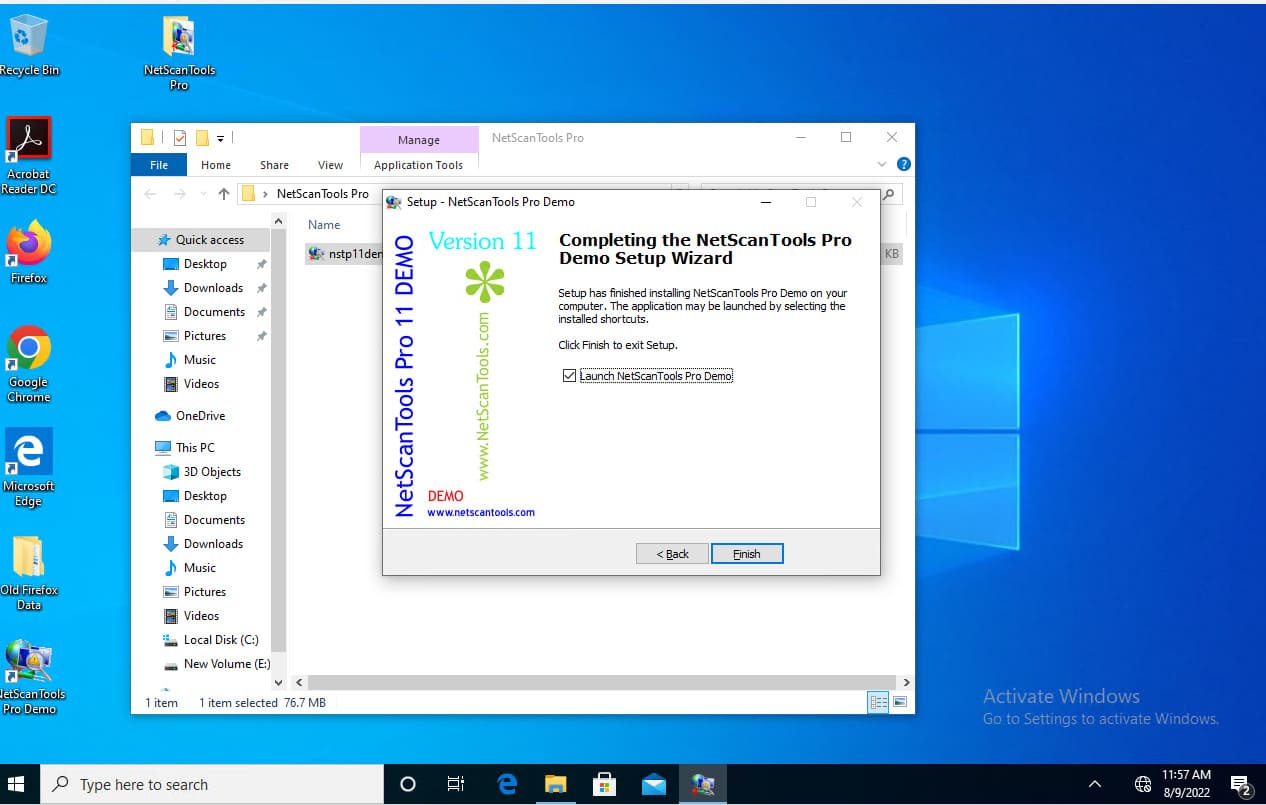

NetScanTools Pro程式安裝完成,請勾選立即啟用程式,按下結束按鈕。

-

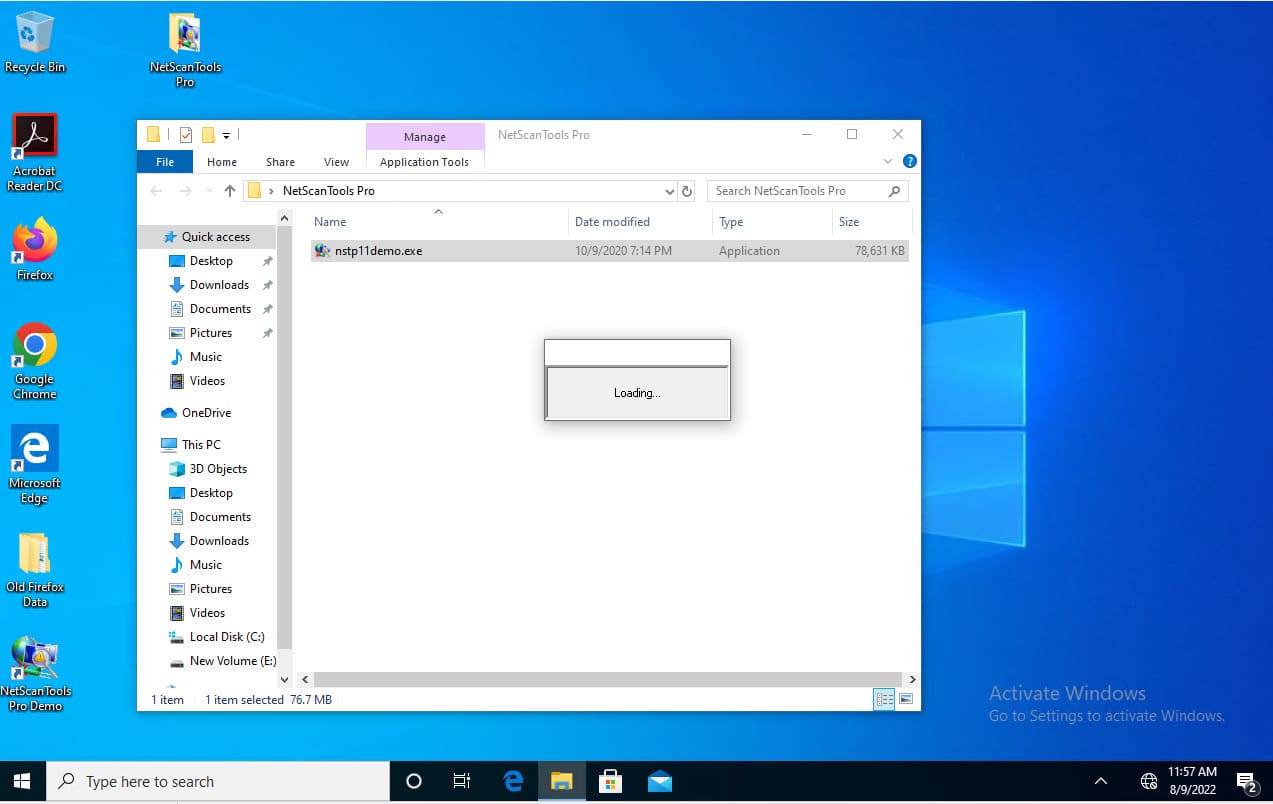

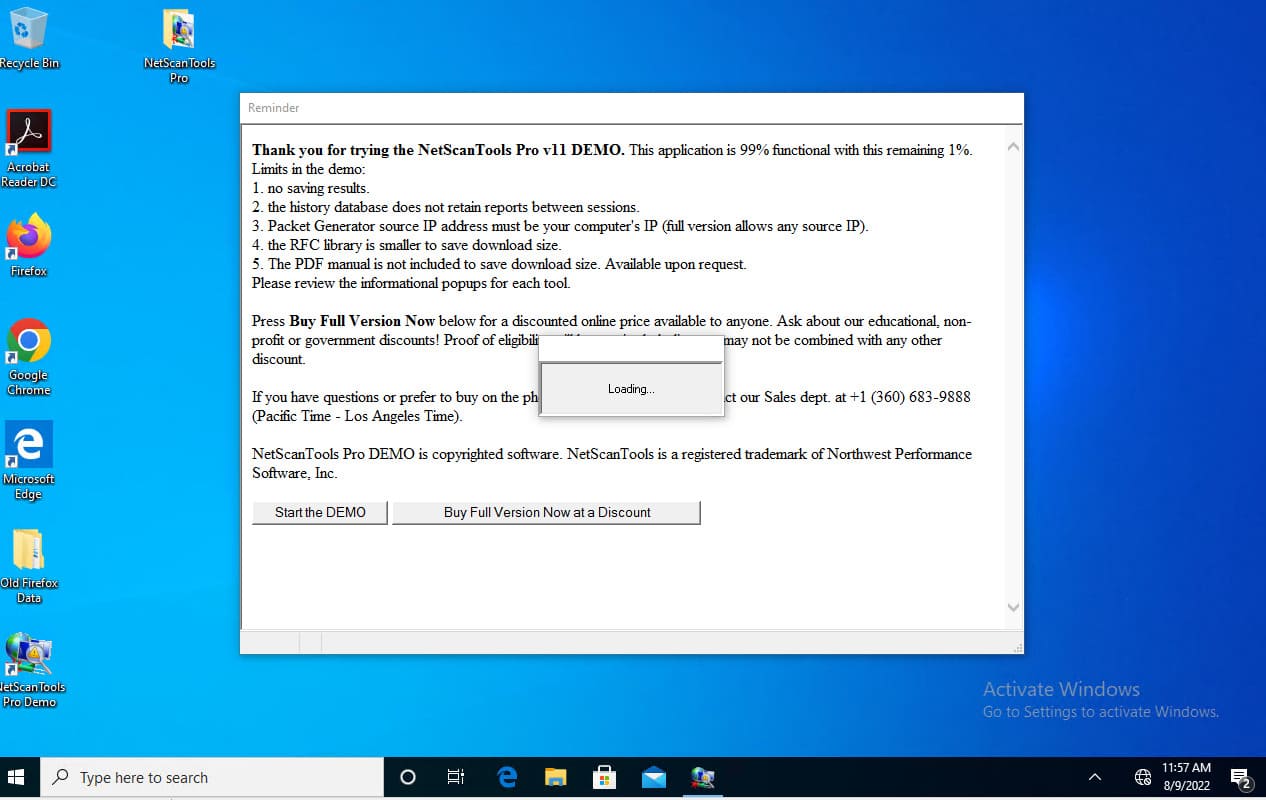

NetScanTools Pro程式啟動中。

-

NetScanTools Pro程式試用版說明文件及購買選擇,請按啟動試用版本程式。

-

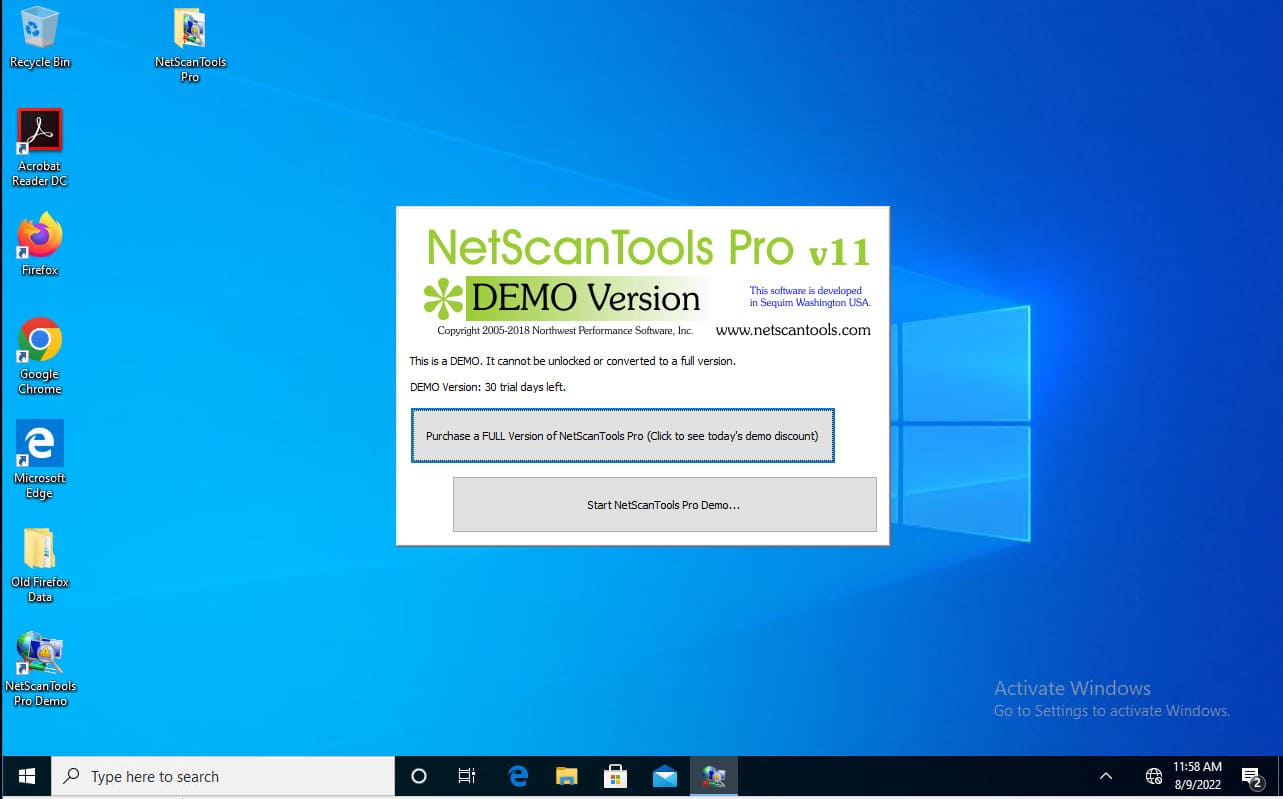

請選擇試用版本程式。

-

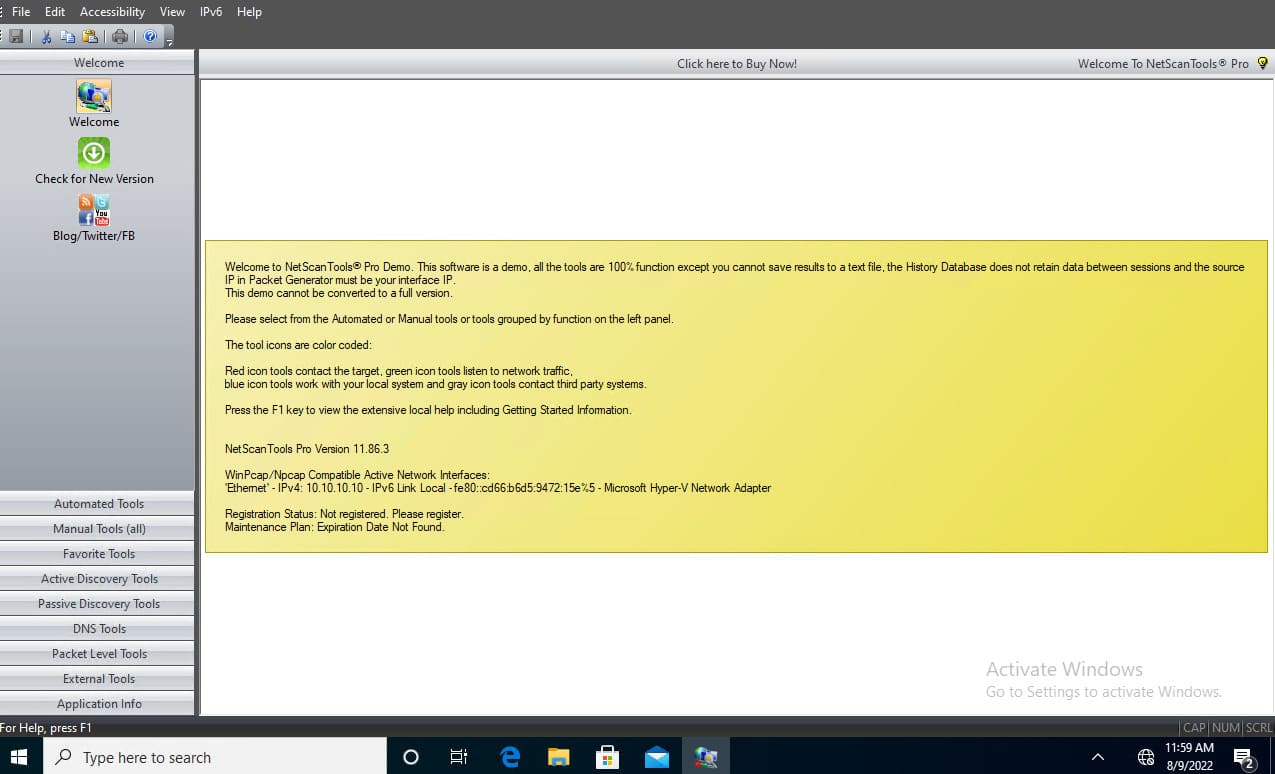

NetScanTools Pro程式主畫面如下圖所示。

-

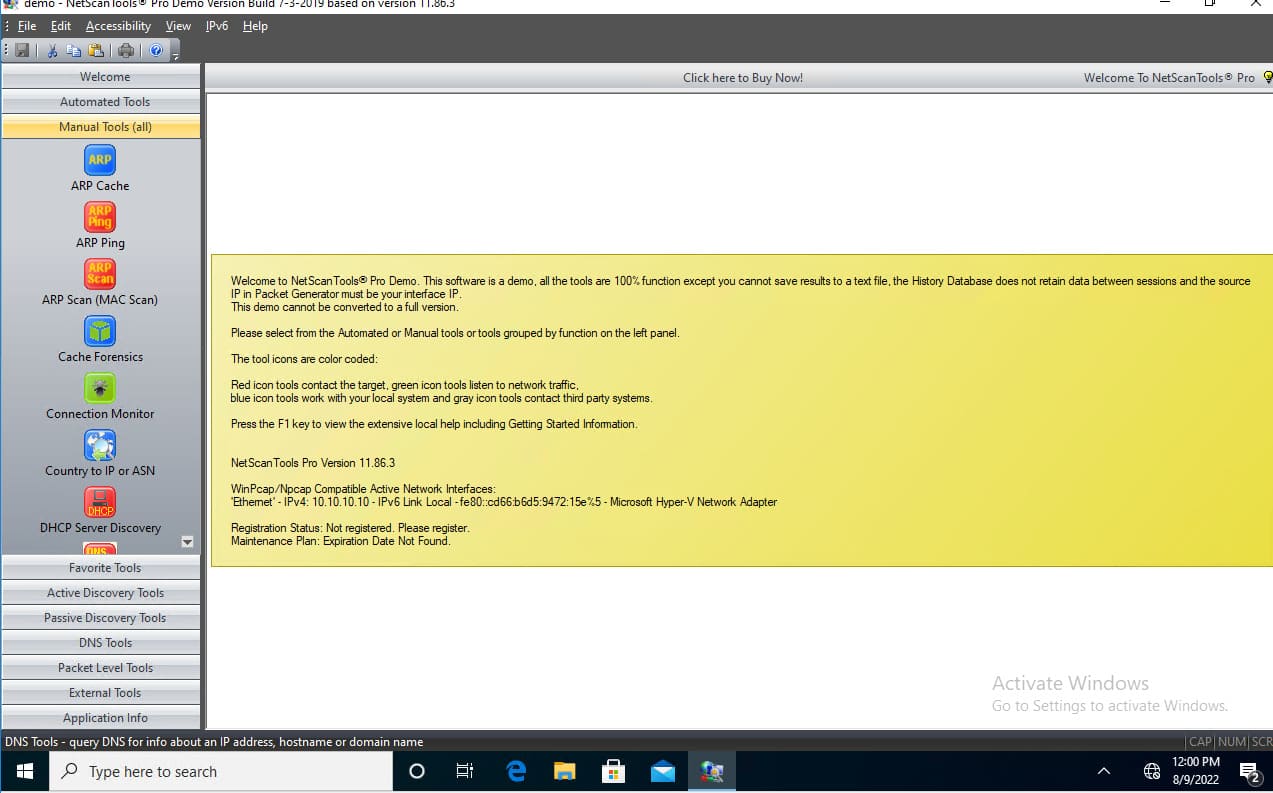

在NetScanTools Pro程式左側選單欄位中的Manual Tools (all)向下捲動。

-

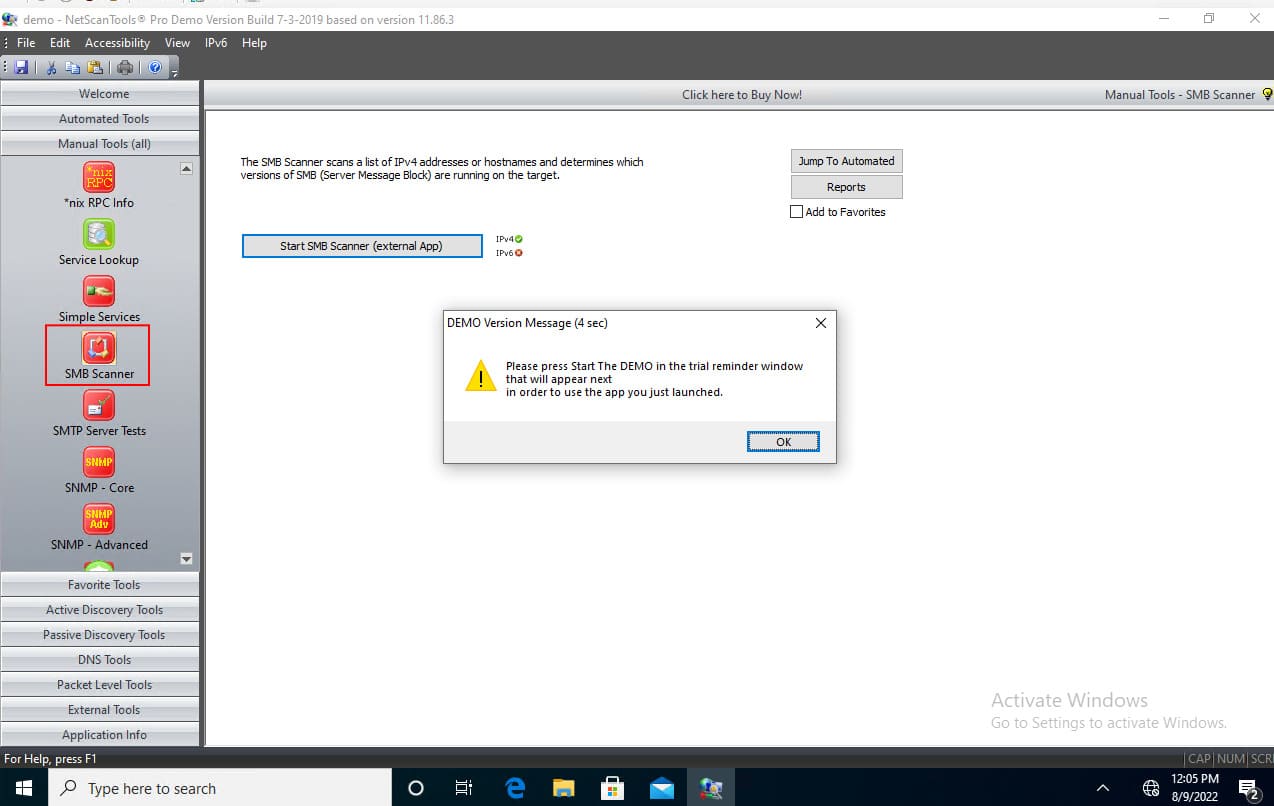

找到SMB Scanner選項,按下選項按鈕。

-

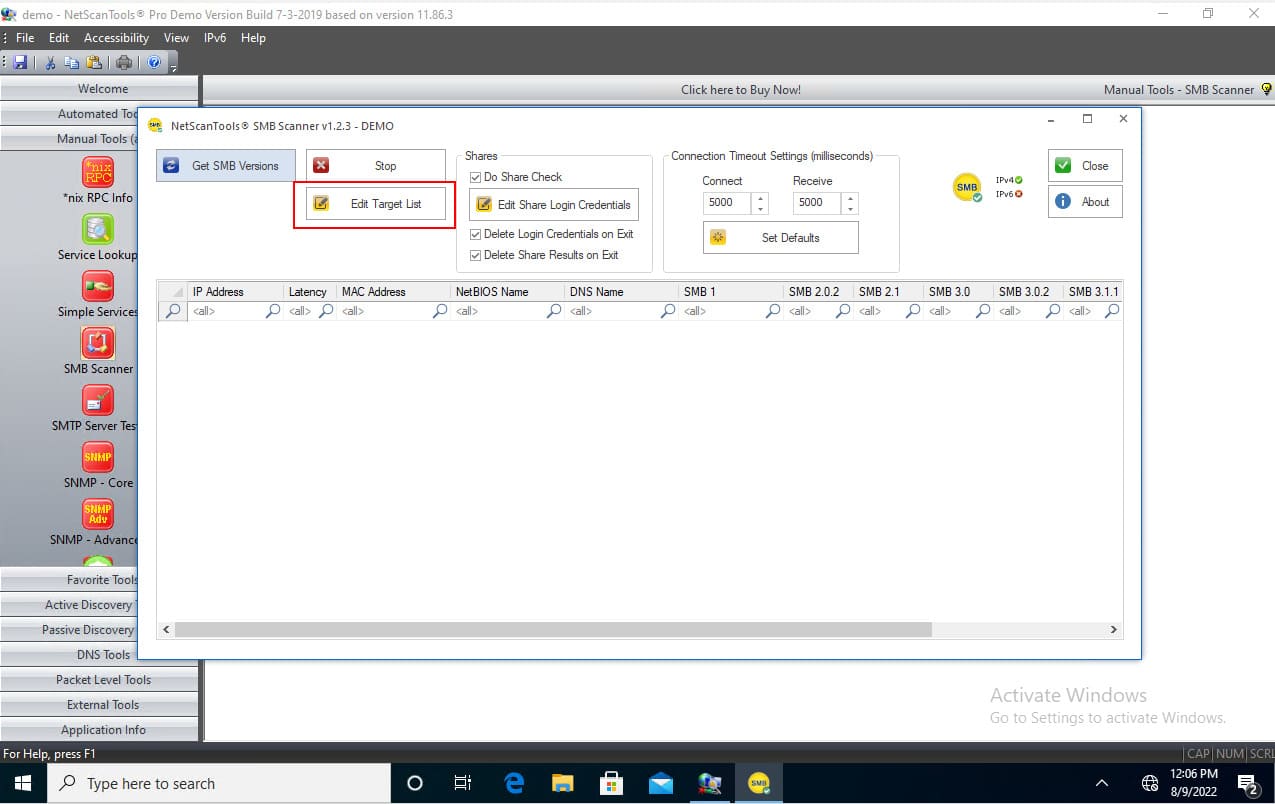

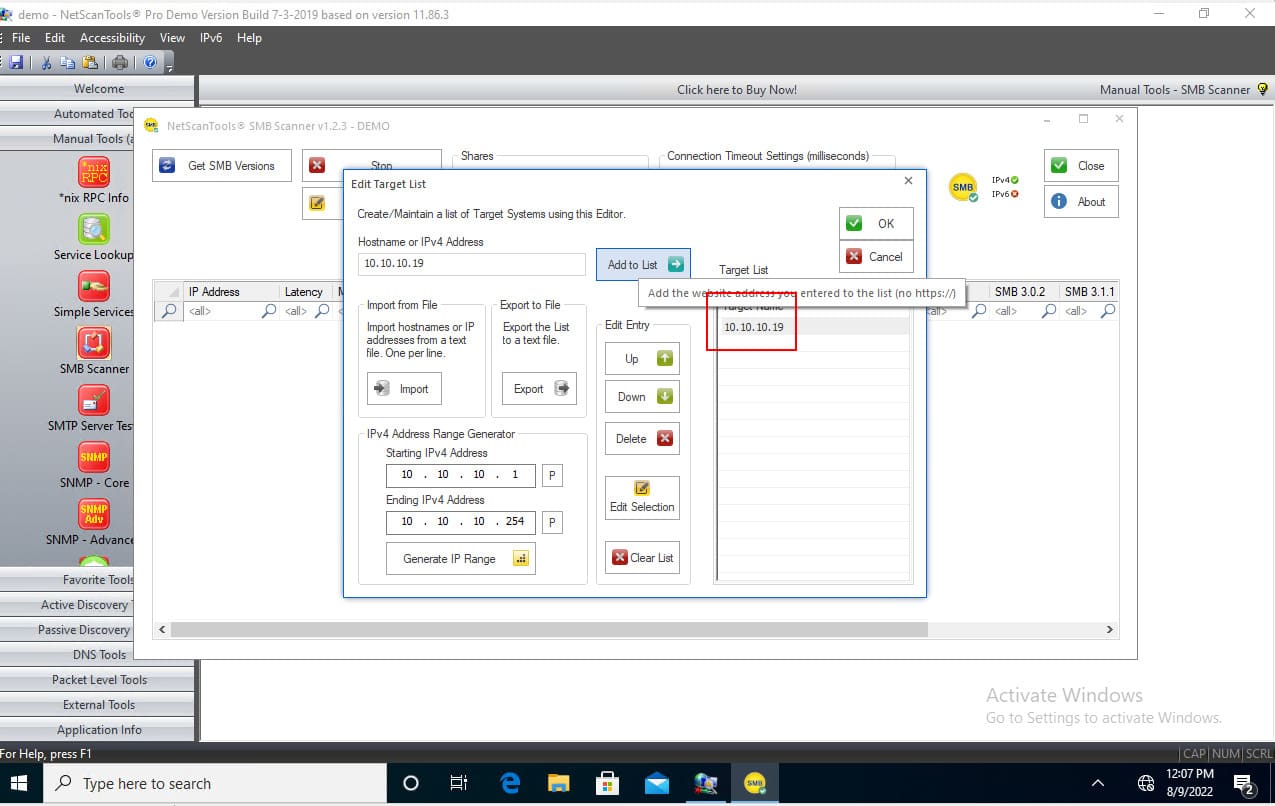

在SMB Scanner 視窗,按下Edit Target List按鈕。

-

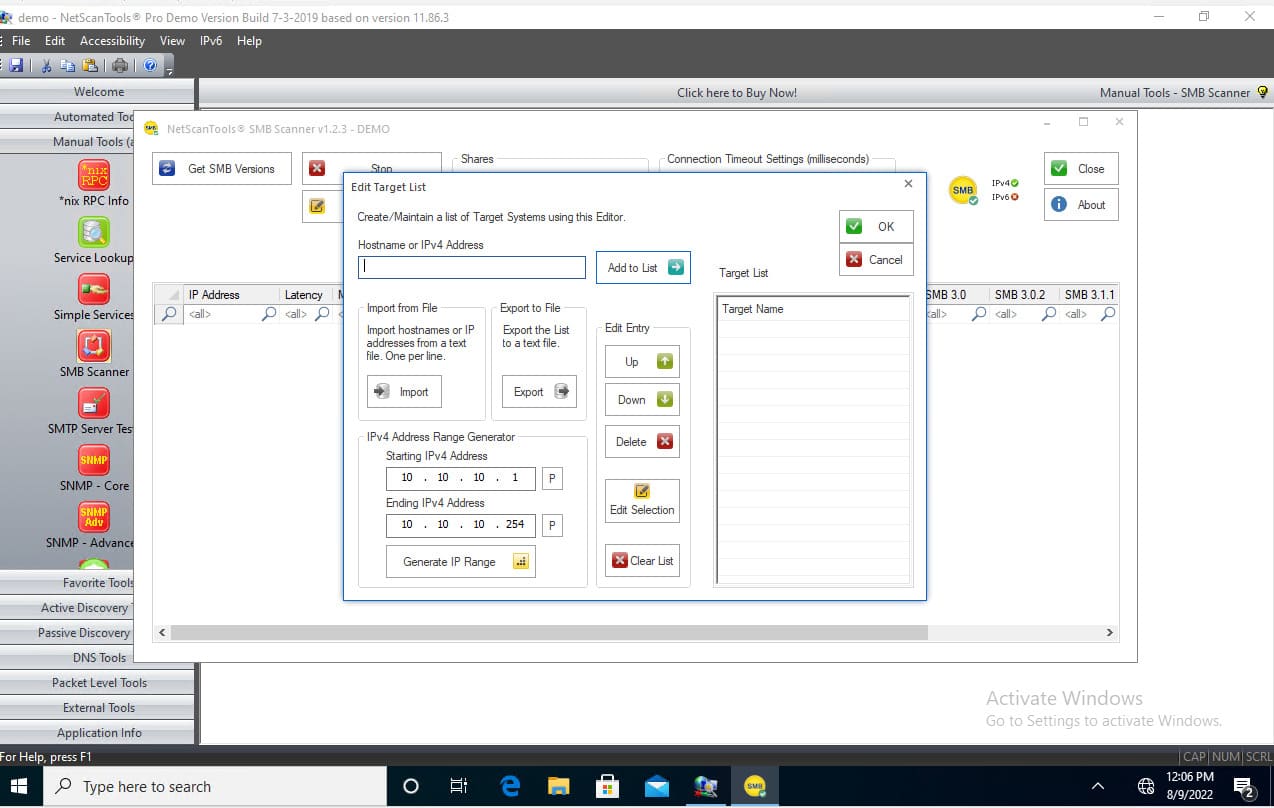

在Edit Target List視窗中的Hostname or IPv4 Address欄位中填入目標網路位址,在這個案例中為10.10.10.19及10.10.10.16。

-

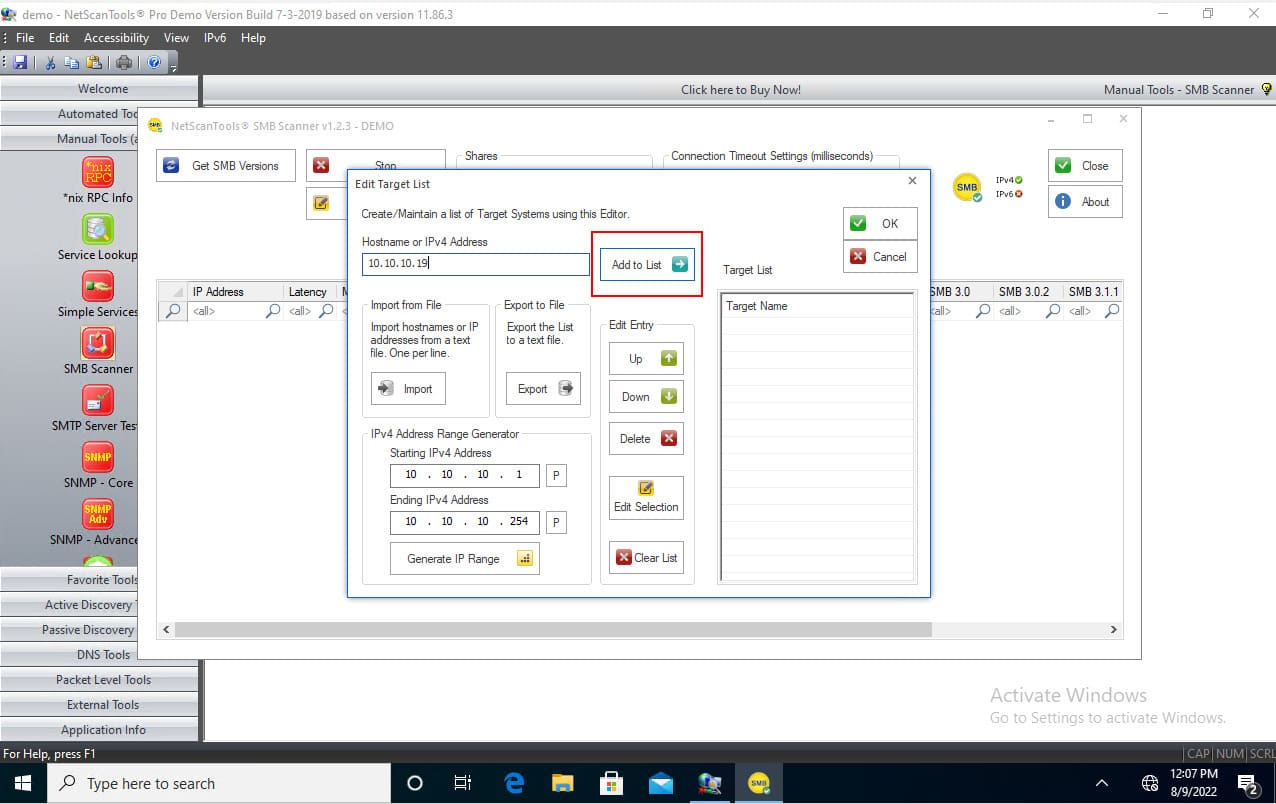

填入10.10.10.19,按下Add to List按鈕。

-

目標欄位中出現剛才輸入的網路位址。

-

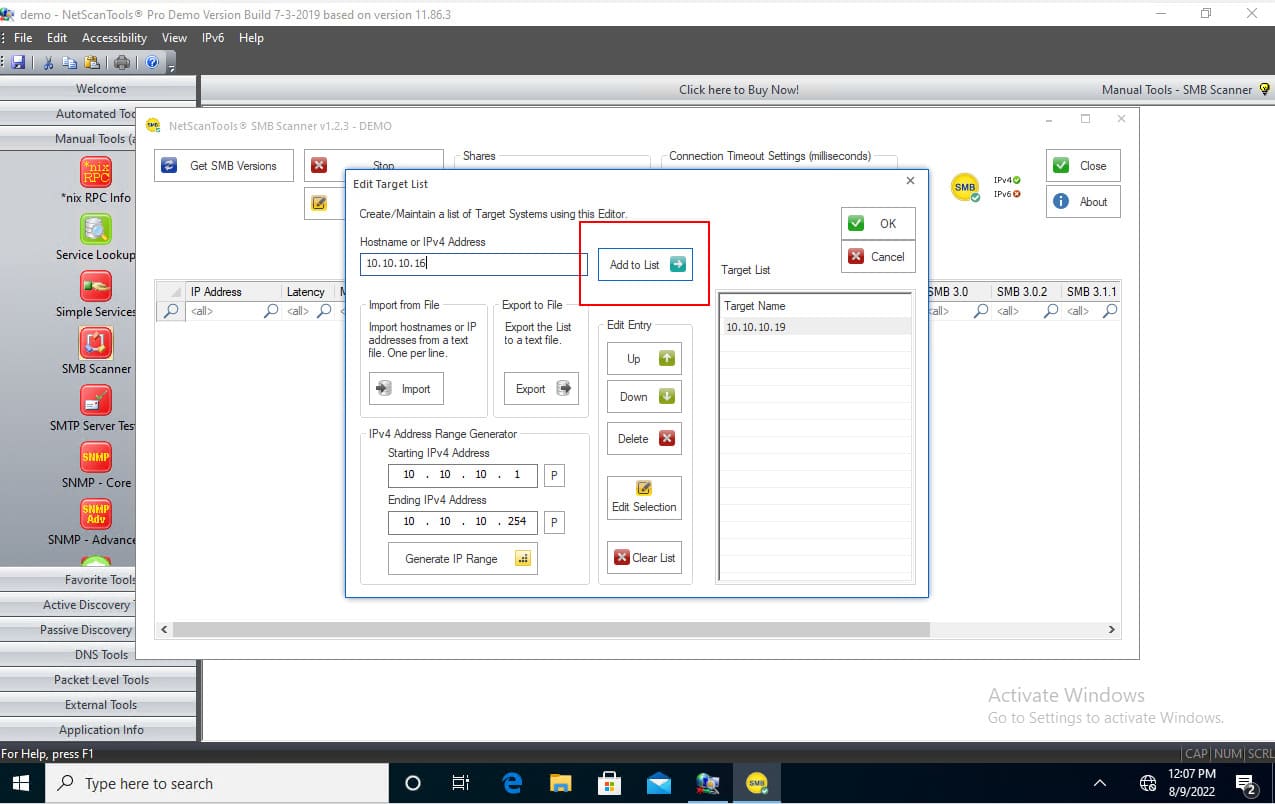

同樣的手法,填入10.10.10.16,按下Add to List按鈕。

-

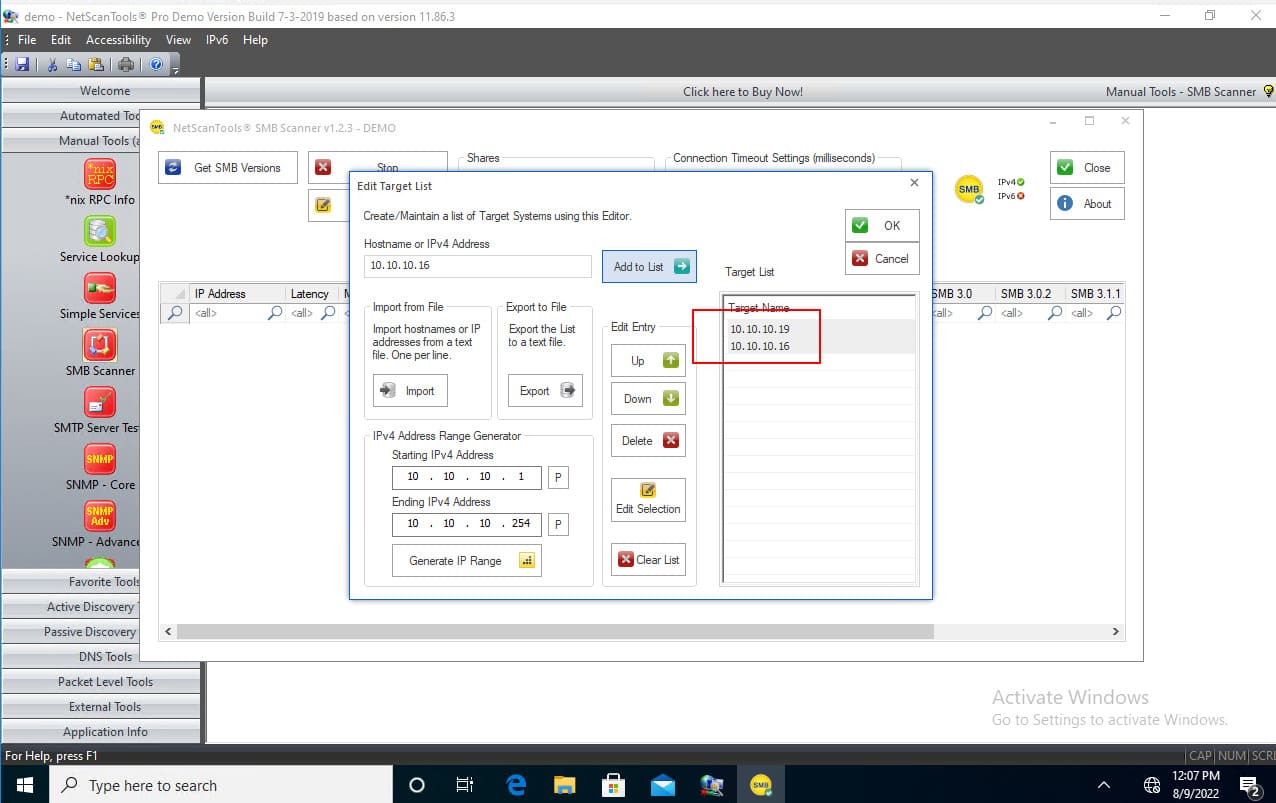

目標欄位中出現剛才輸入的網路位址。

-

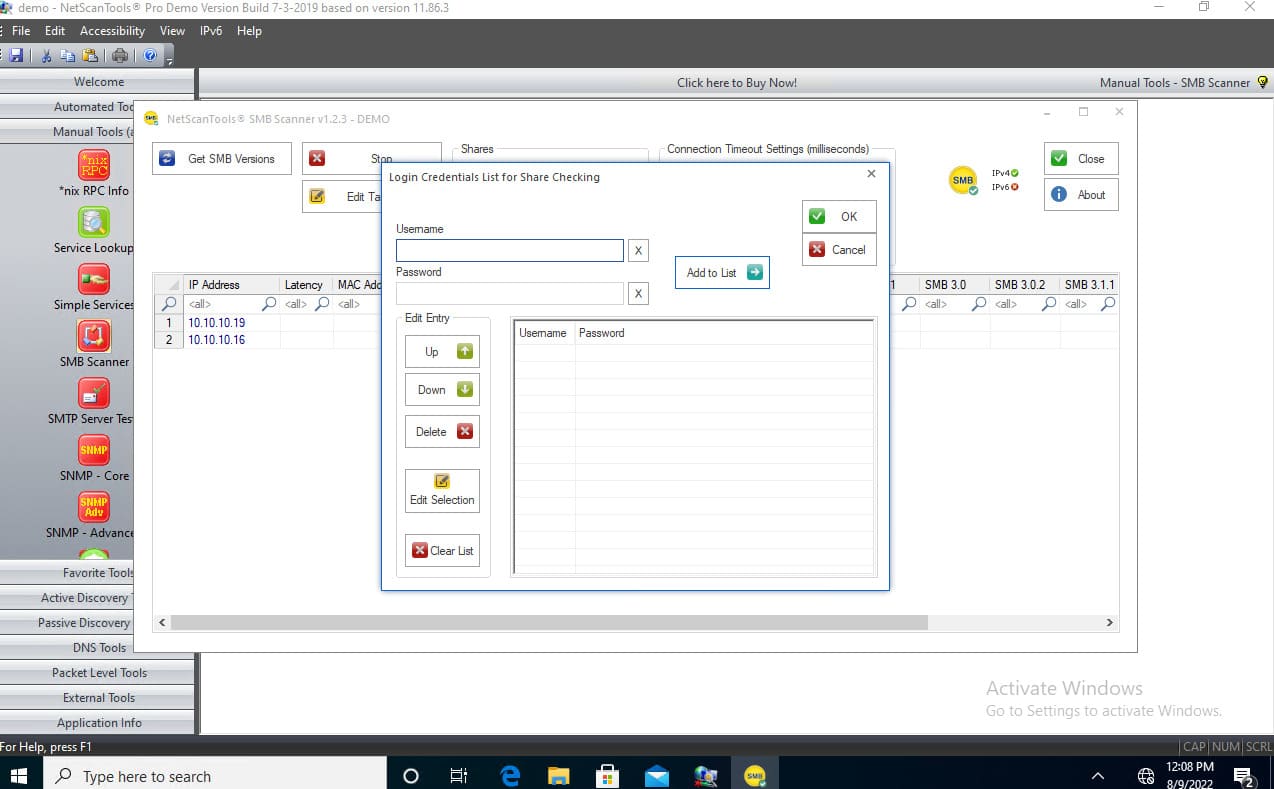

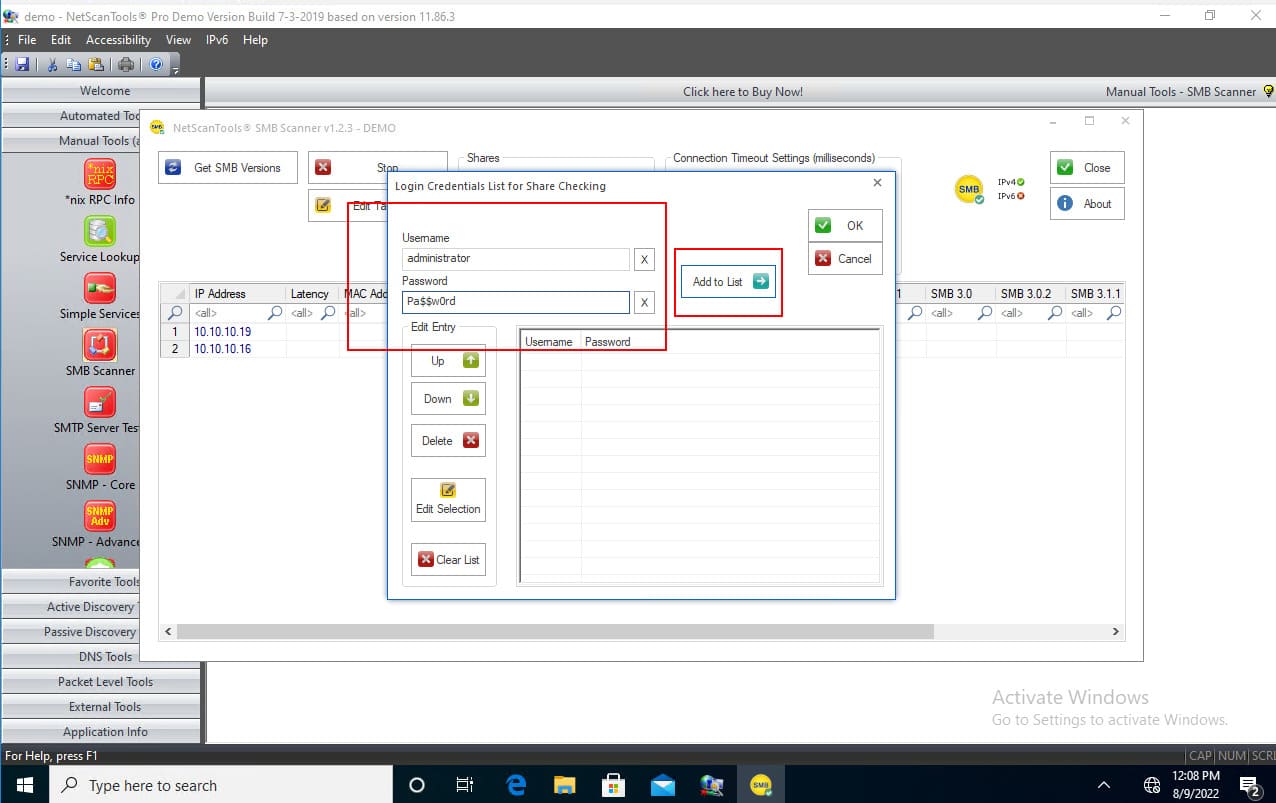

Login Credential List for Share Checking視窗。

-

在Login Credential List for Share Checking視窗中輸入帳密,在這個案例中為Username=Administrator, Password=Pa$$w0rd ,按下Add to List按鈕。

-

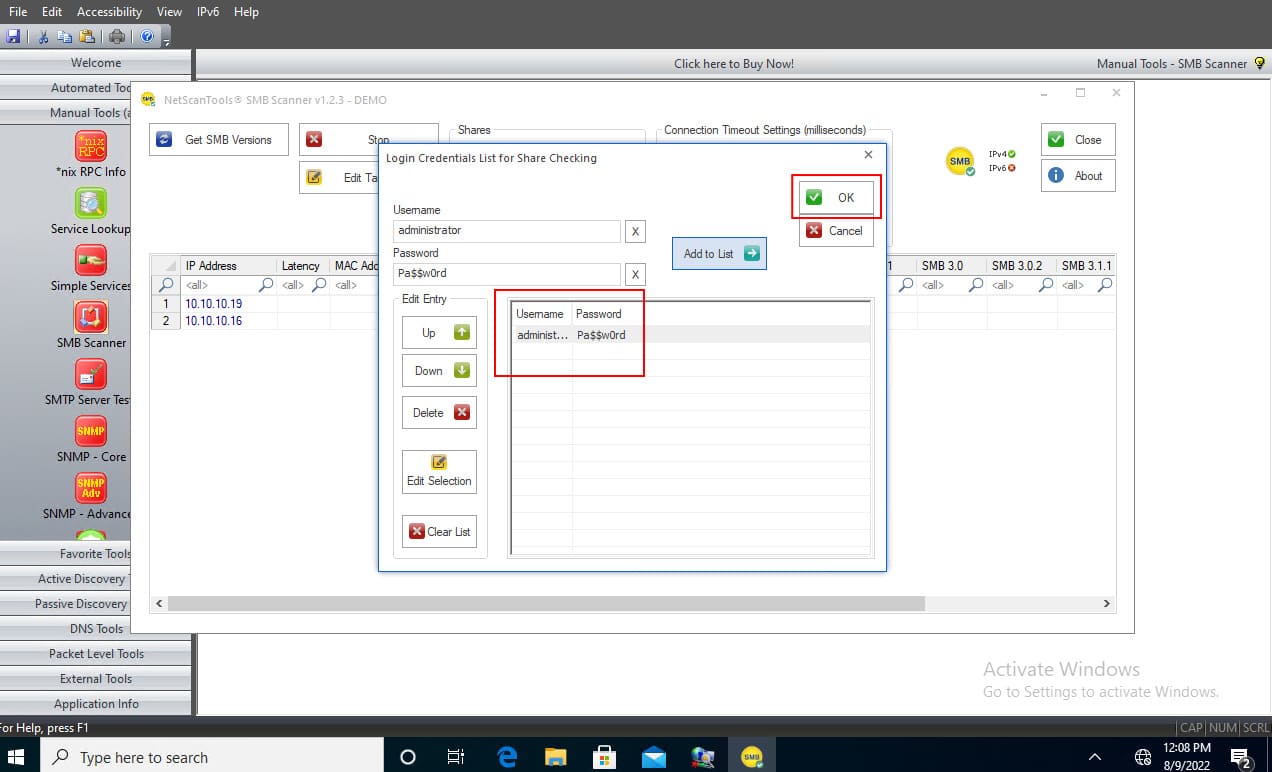

確定正確輸入之後,按下OK按鈕。

-

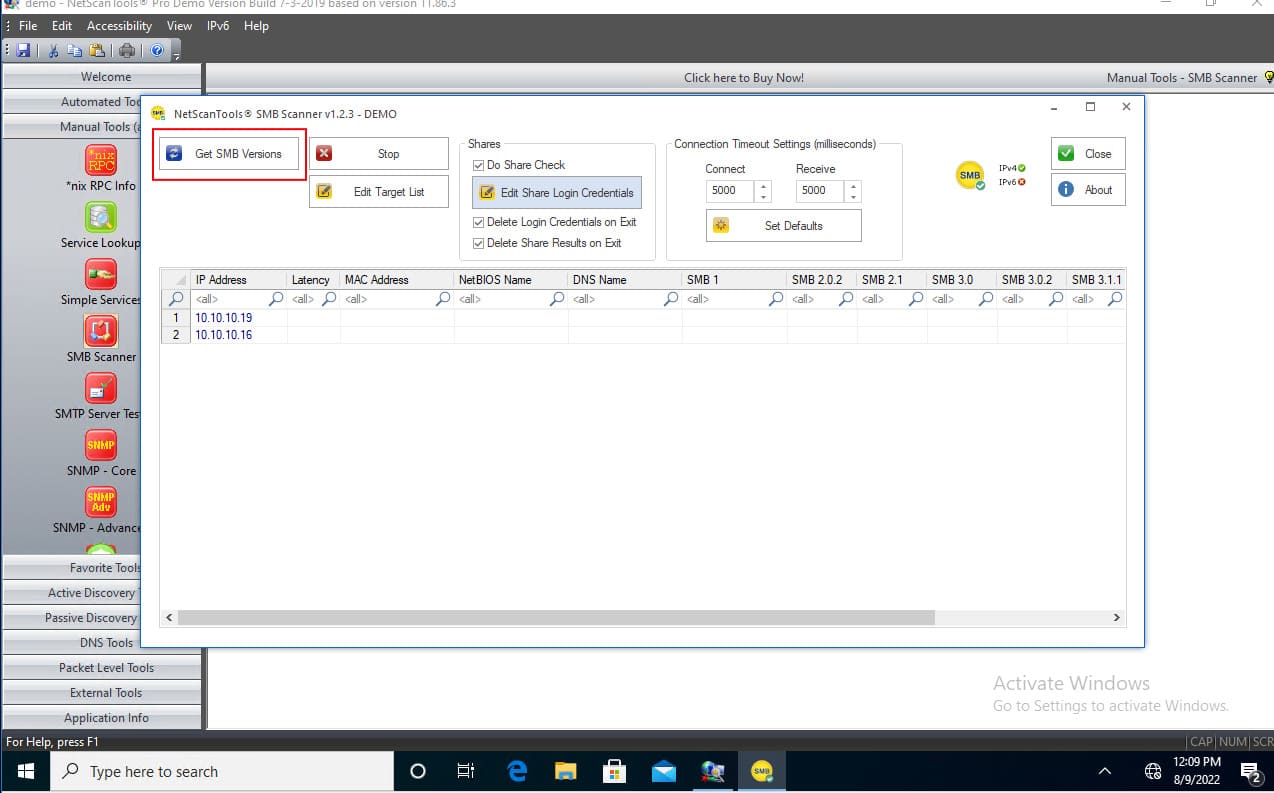

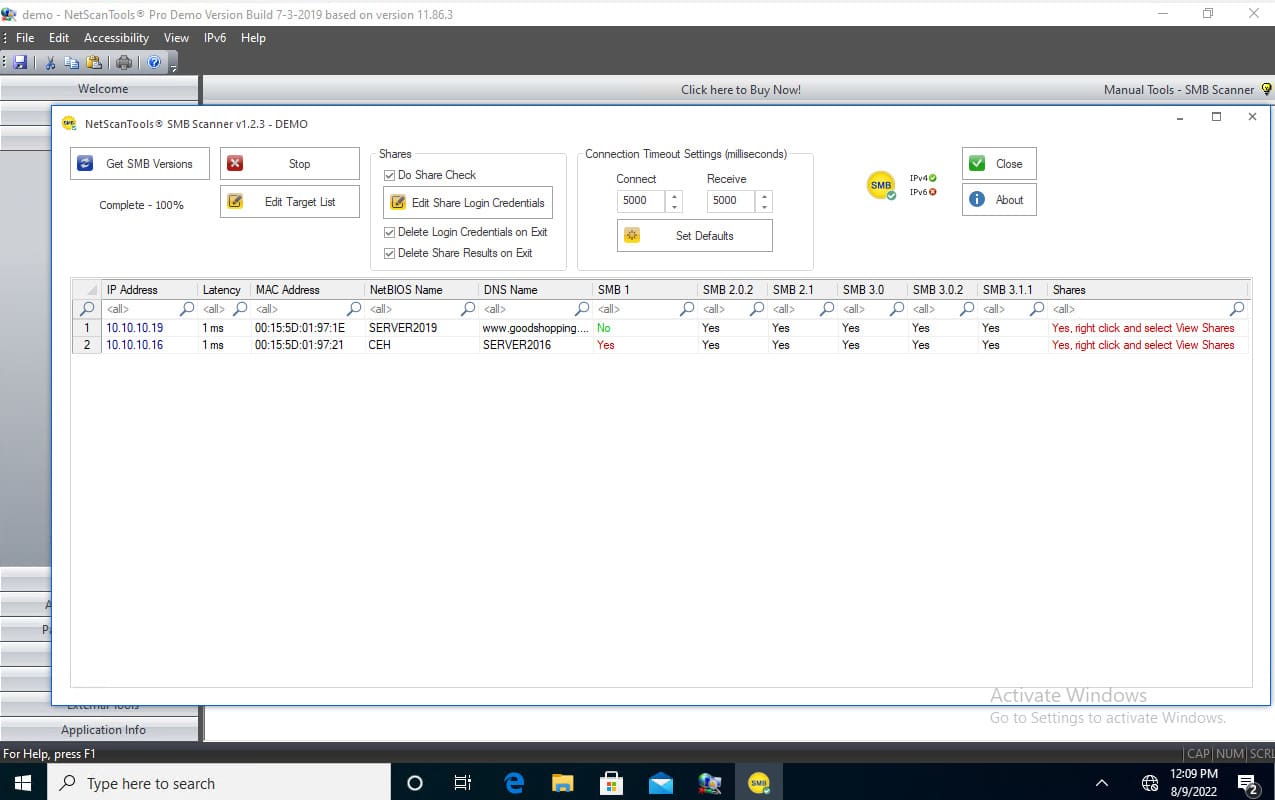

在SMB Scanner視窗中,按下Get SMB Version按鈕。

-

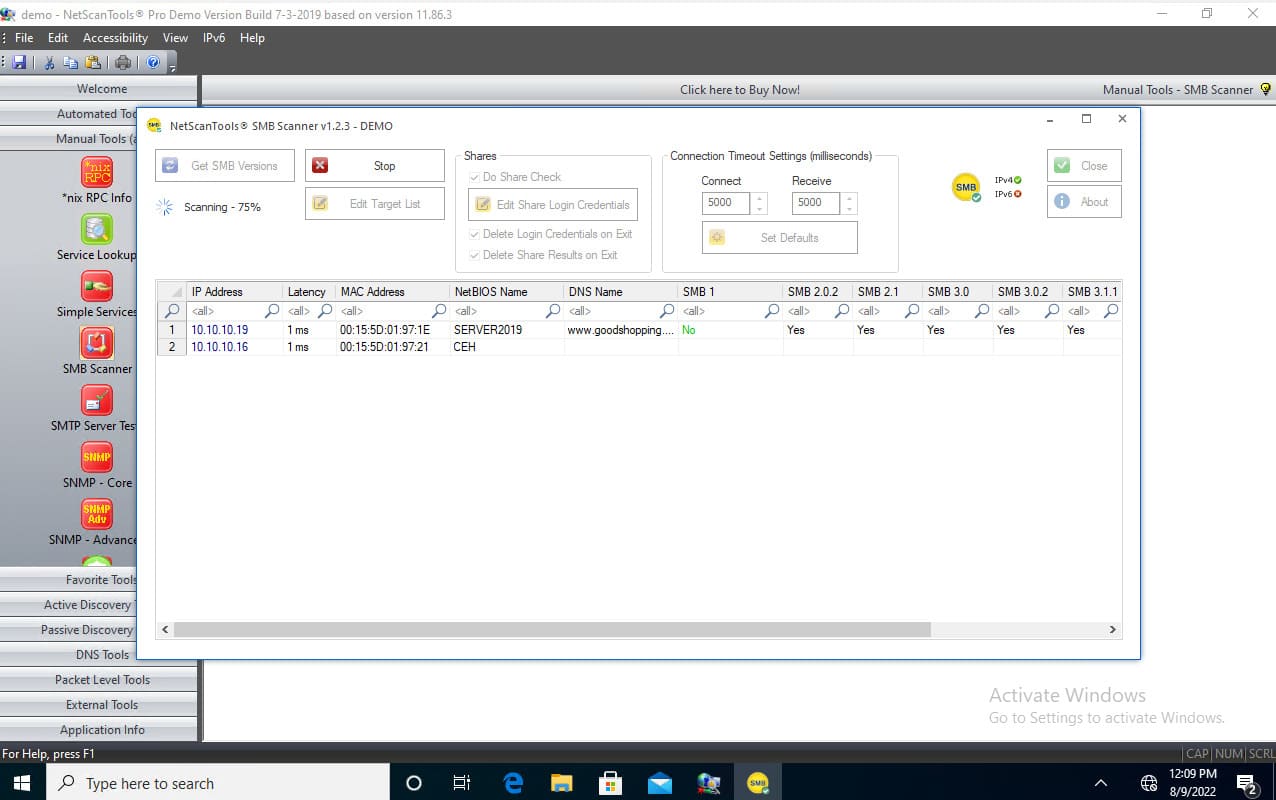

SMB Scanner掃瞄中。

-

SMB Scanner 持續掃描中。

-

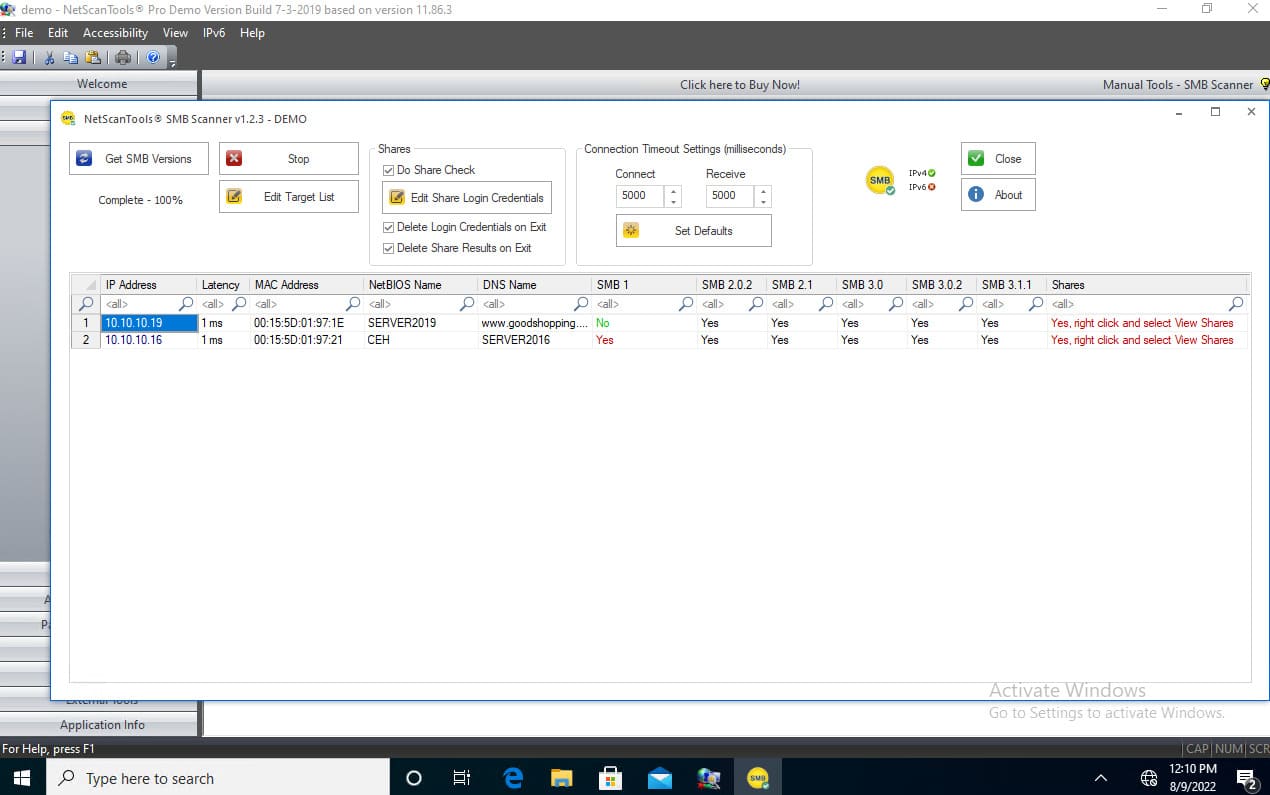

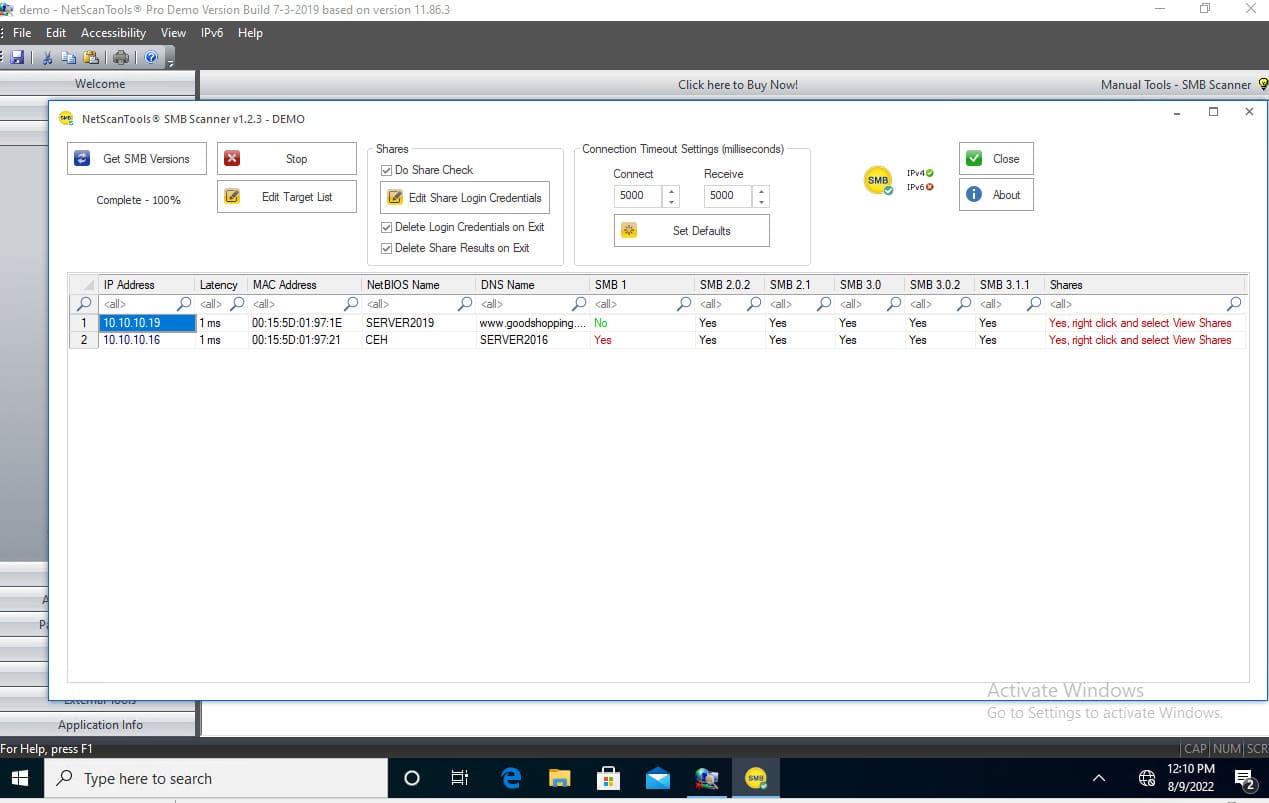

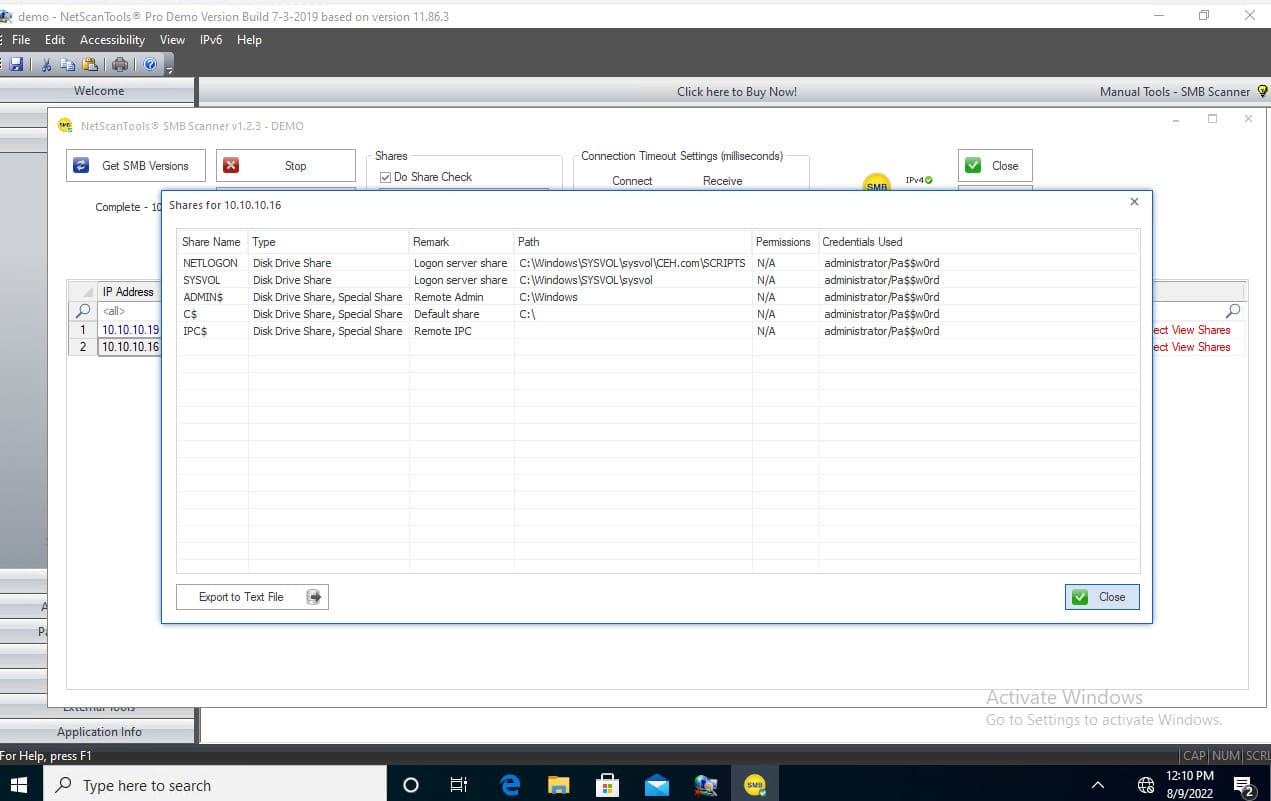

SMB Scanner最終掃瞄結果如下圖所示:

-

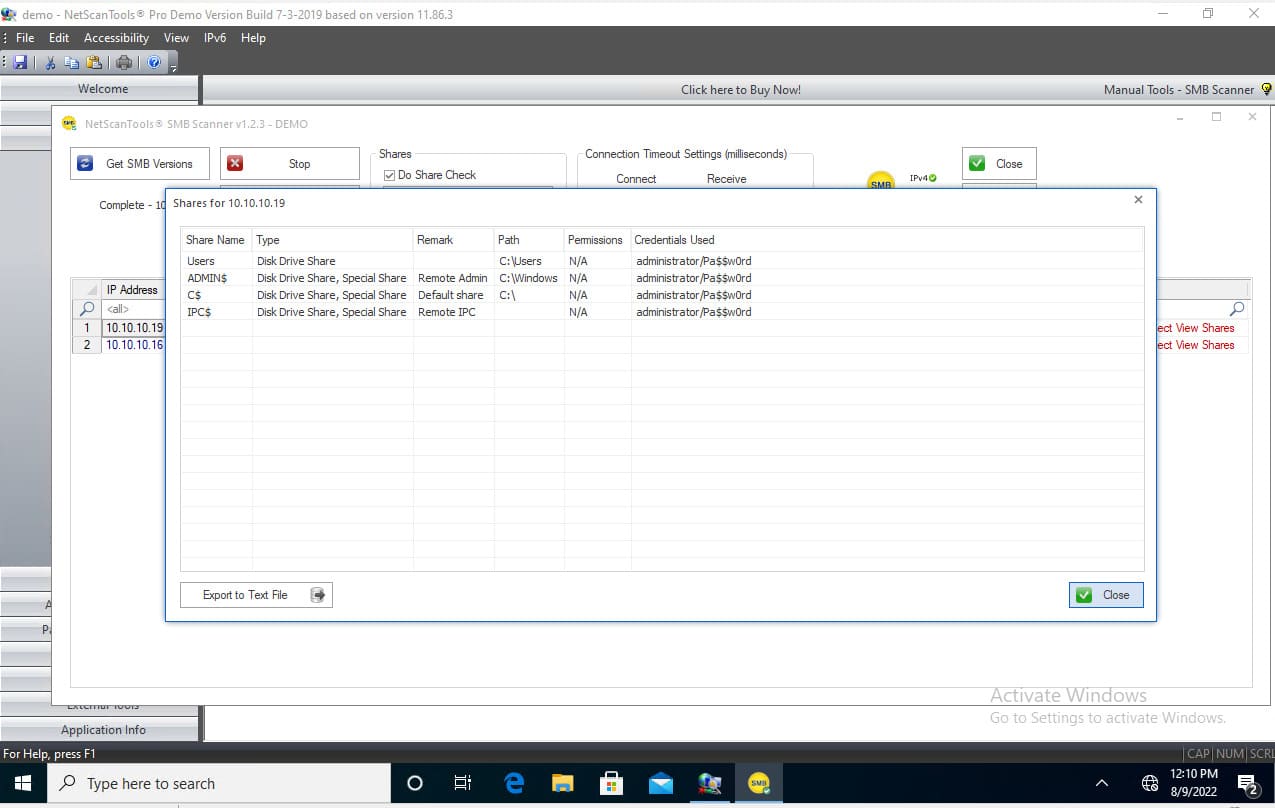

Right Click on 10.10.10.19在選單中選擇View Share。

-

Share for Windows Server 2019。

-

Share for Windows Server 2016。

-

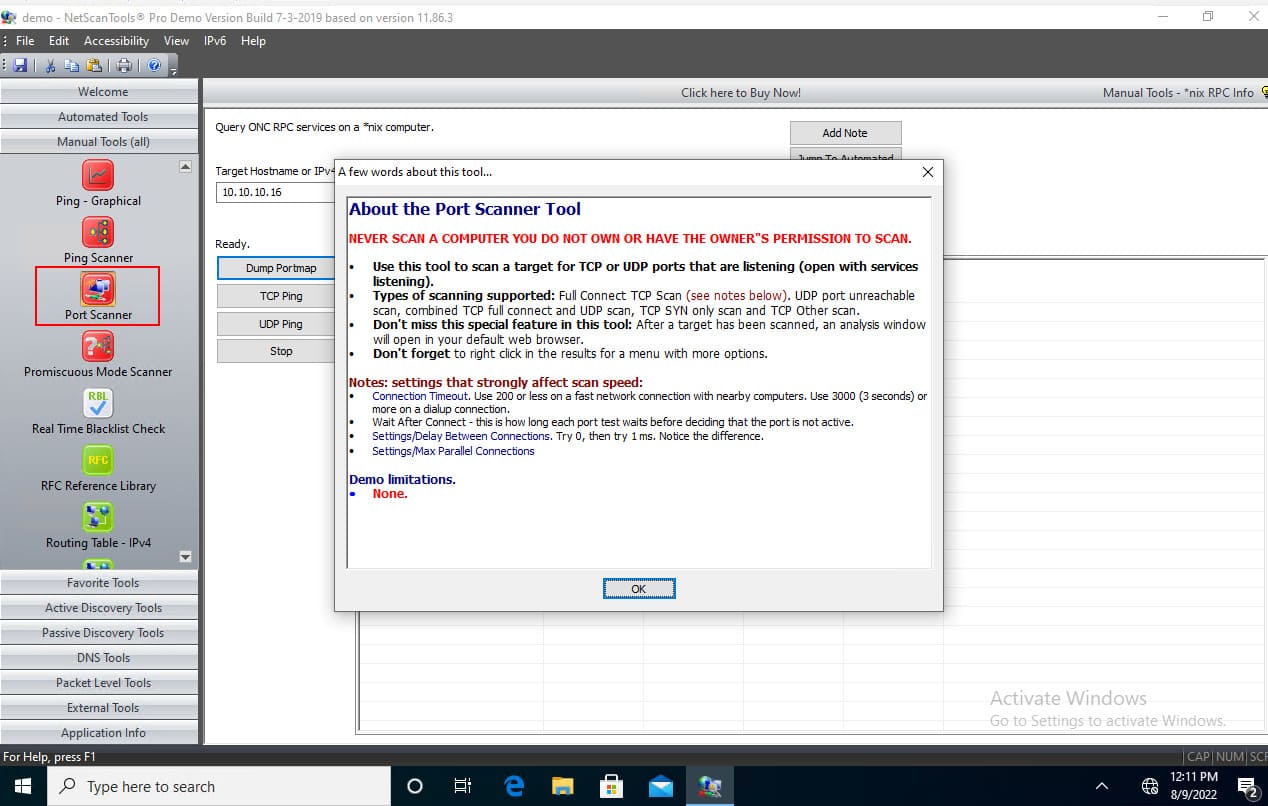

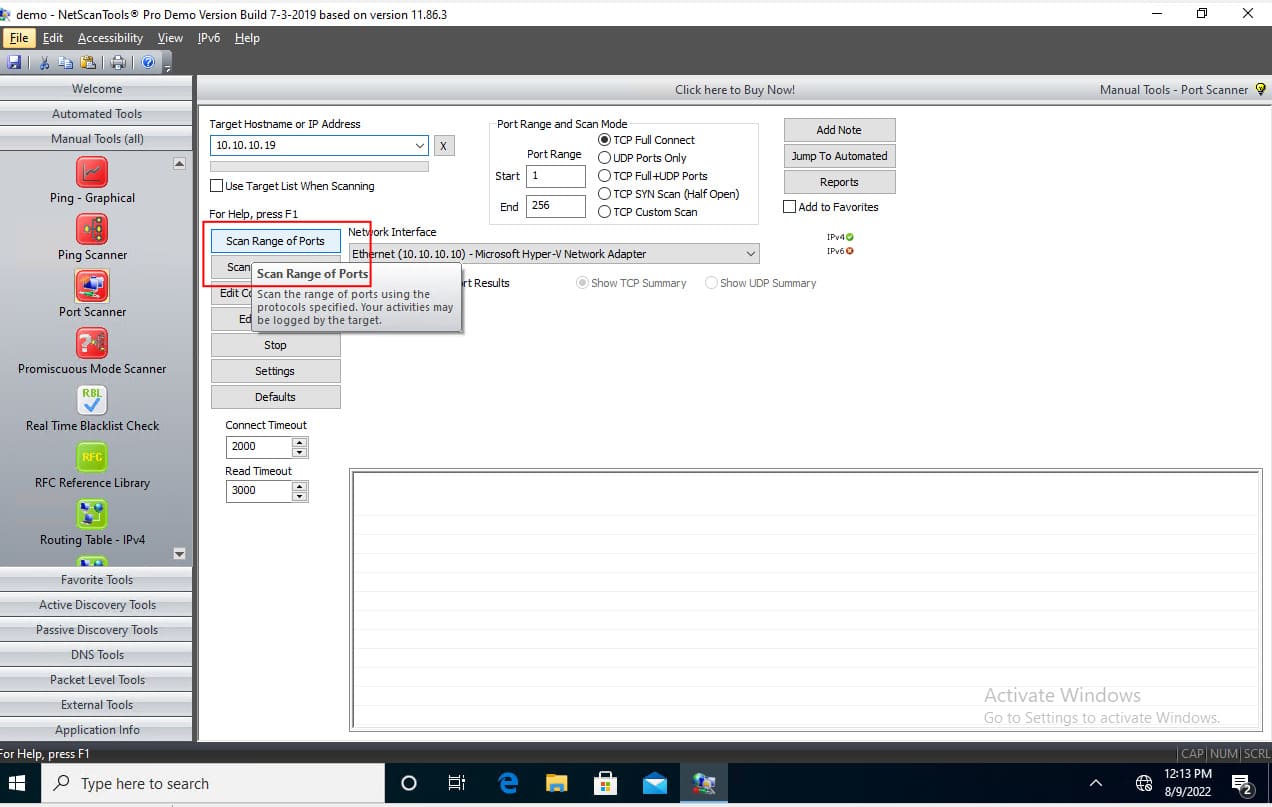

在NetScanTools Pro程式左側選單欄位中的Manual Tools (all)向下捲動,找到Port Scanner選項,按下選項按鈕。

-

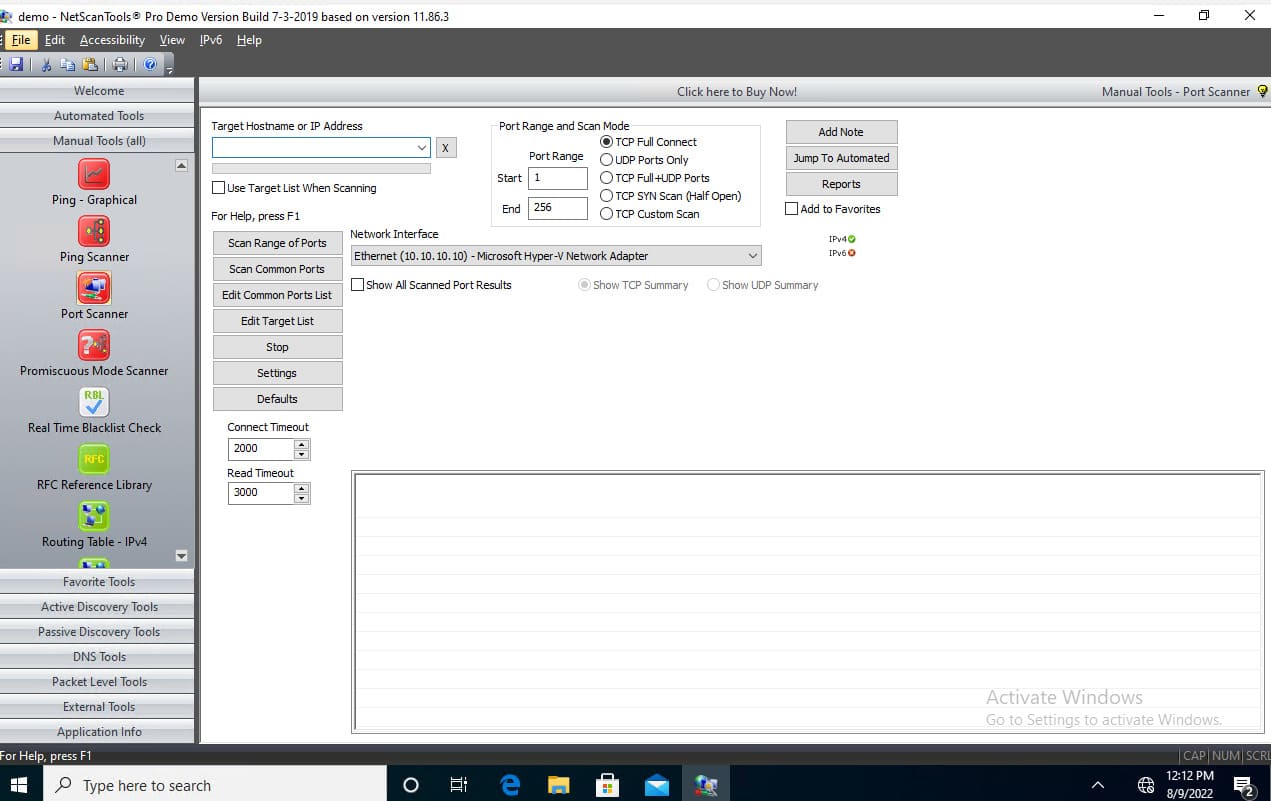

Port Scanner 主視窗如下圖所示。

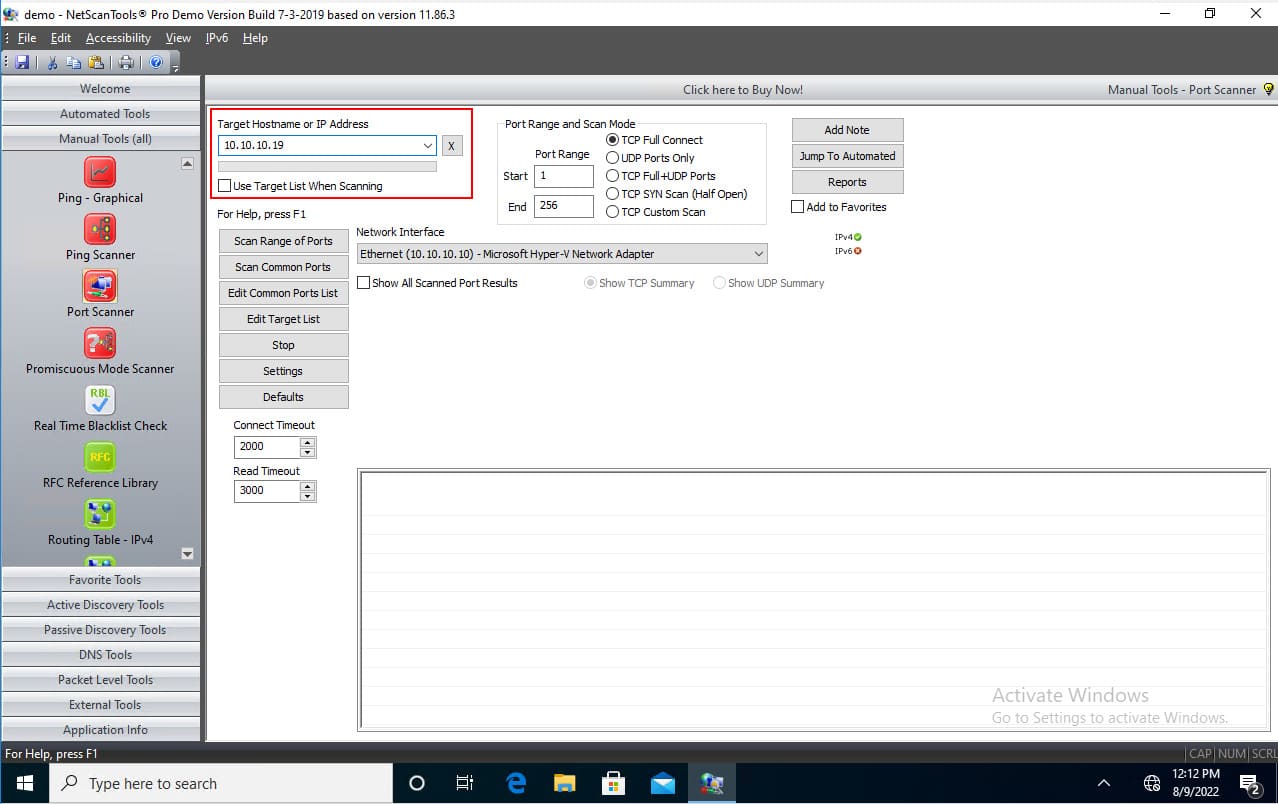

-

在Target Hostname or IP Address欄位輸入目標網路位址,本案例中為10.10.10.19。

-

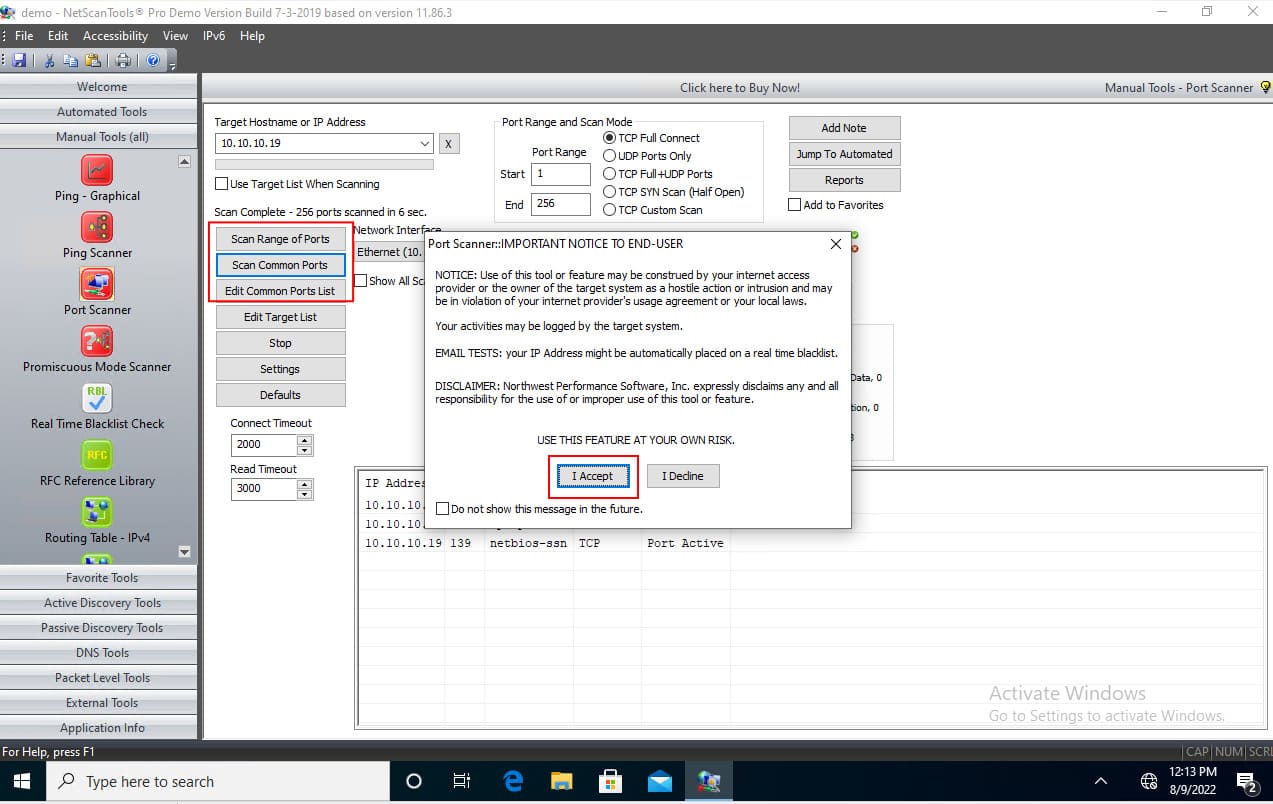

選擇Scan Range of Ports選項。

-

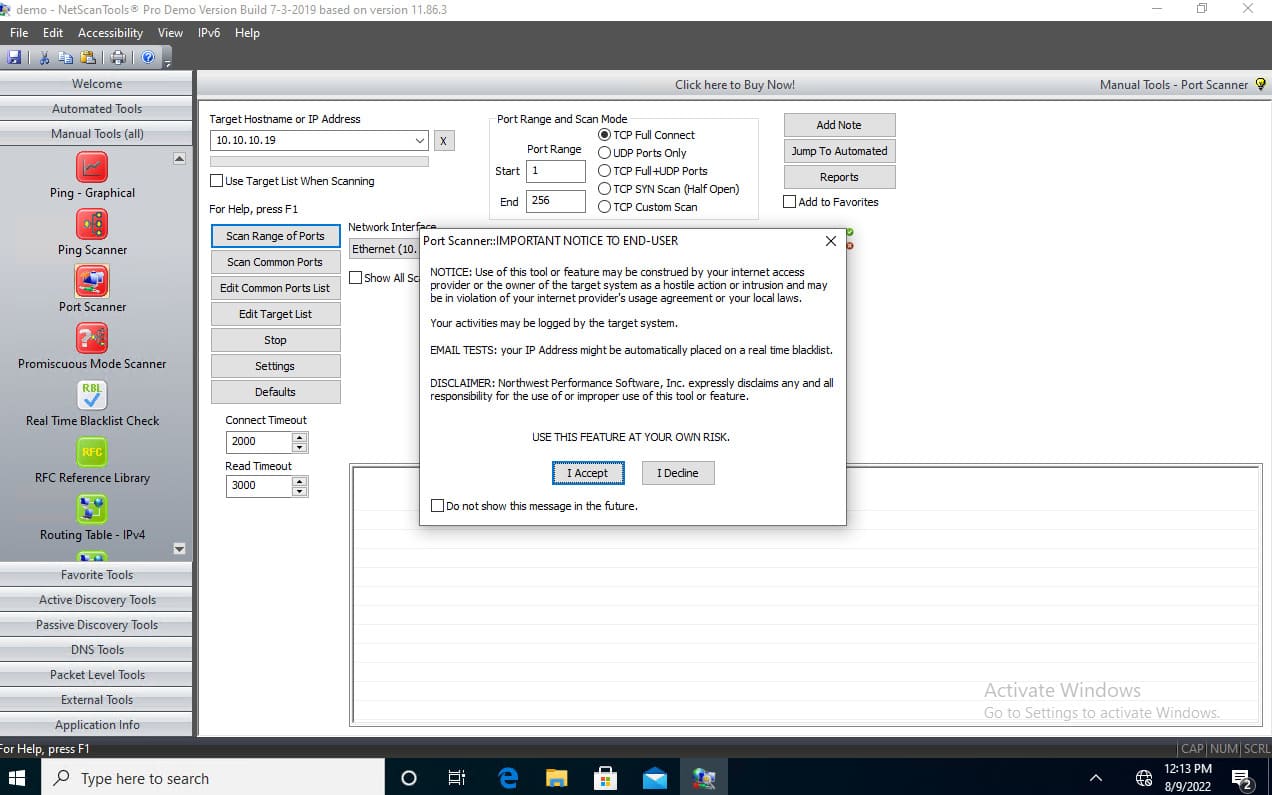

Notice to End-User視窗,請按下I Accept按鈕。

-

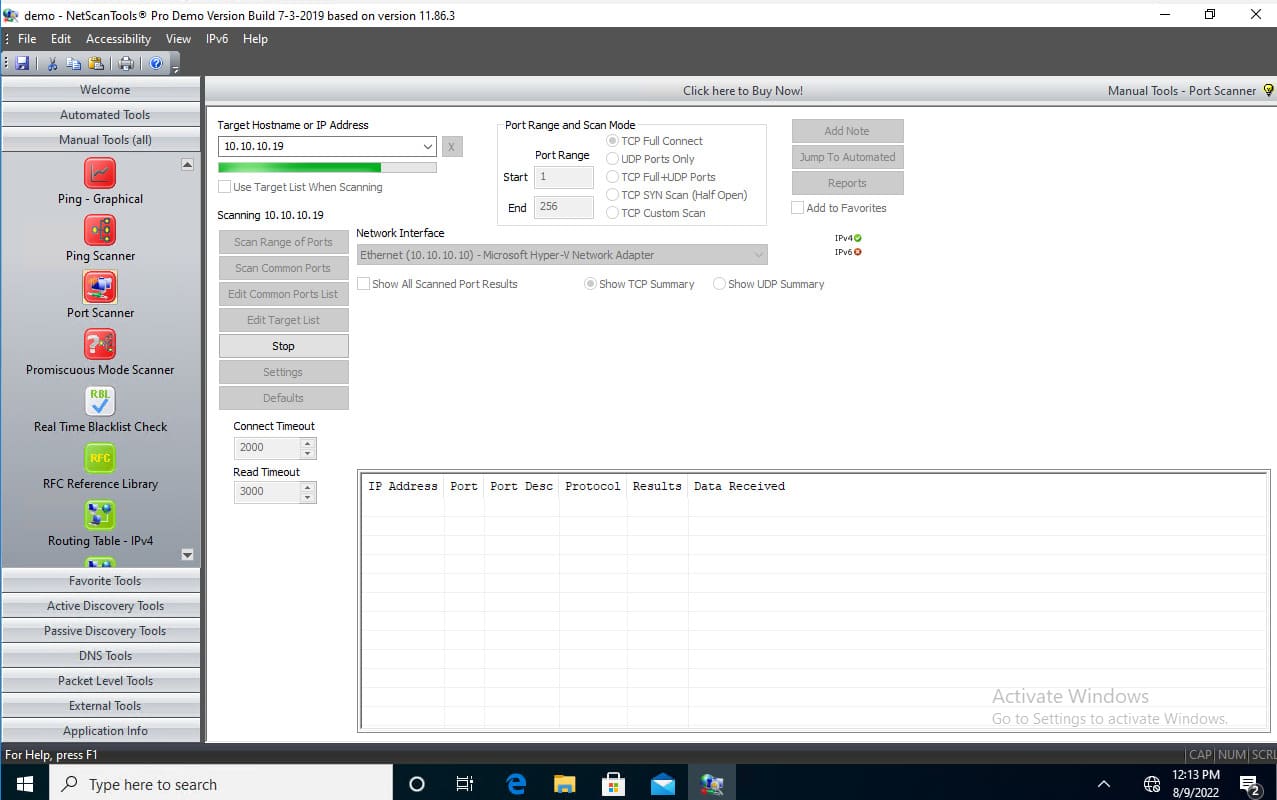

Port Scanner開始掃描目標主機端口。

-

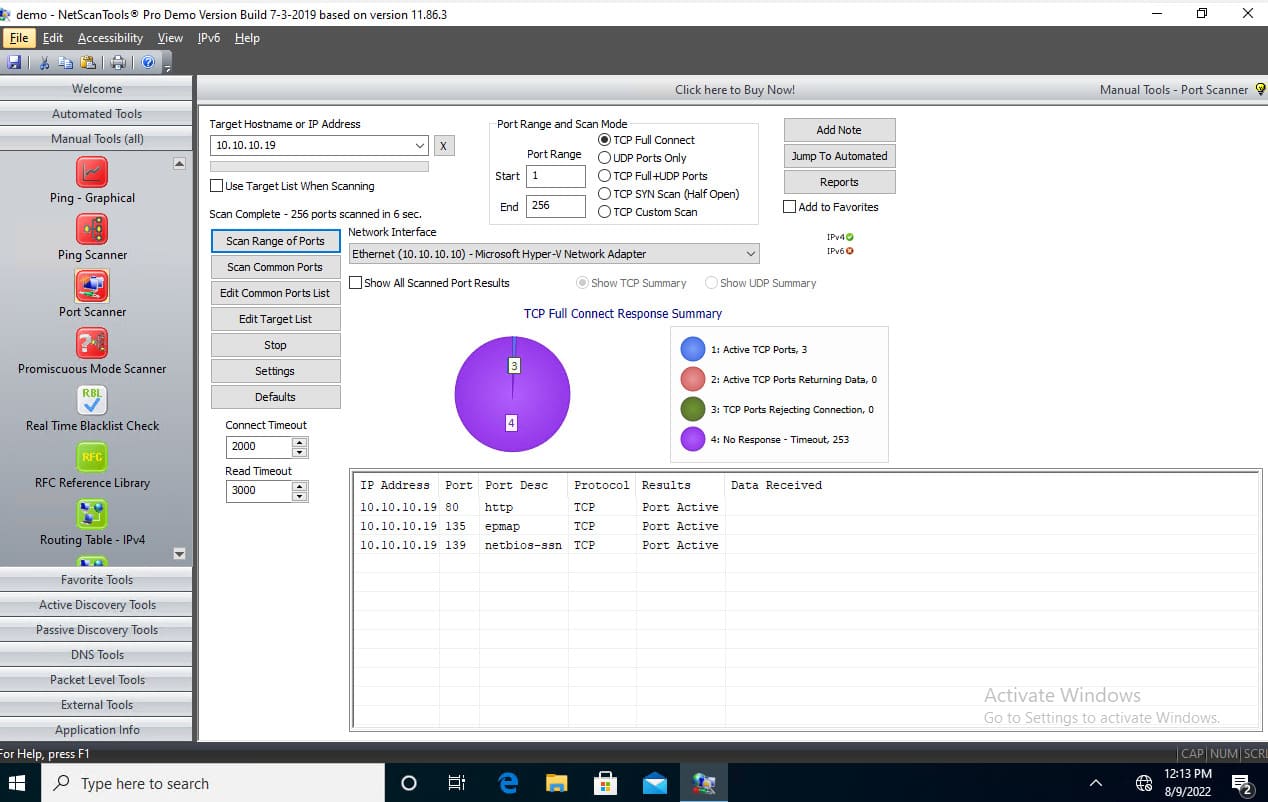

目標主機端口掃描結果如下圖所示。

-

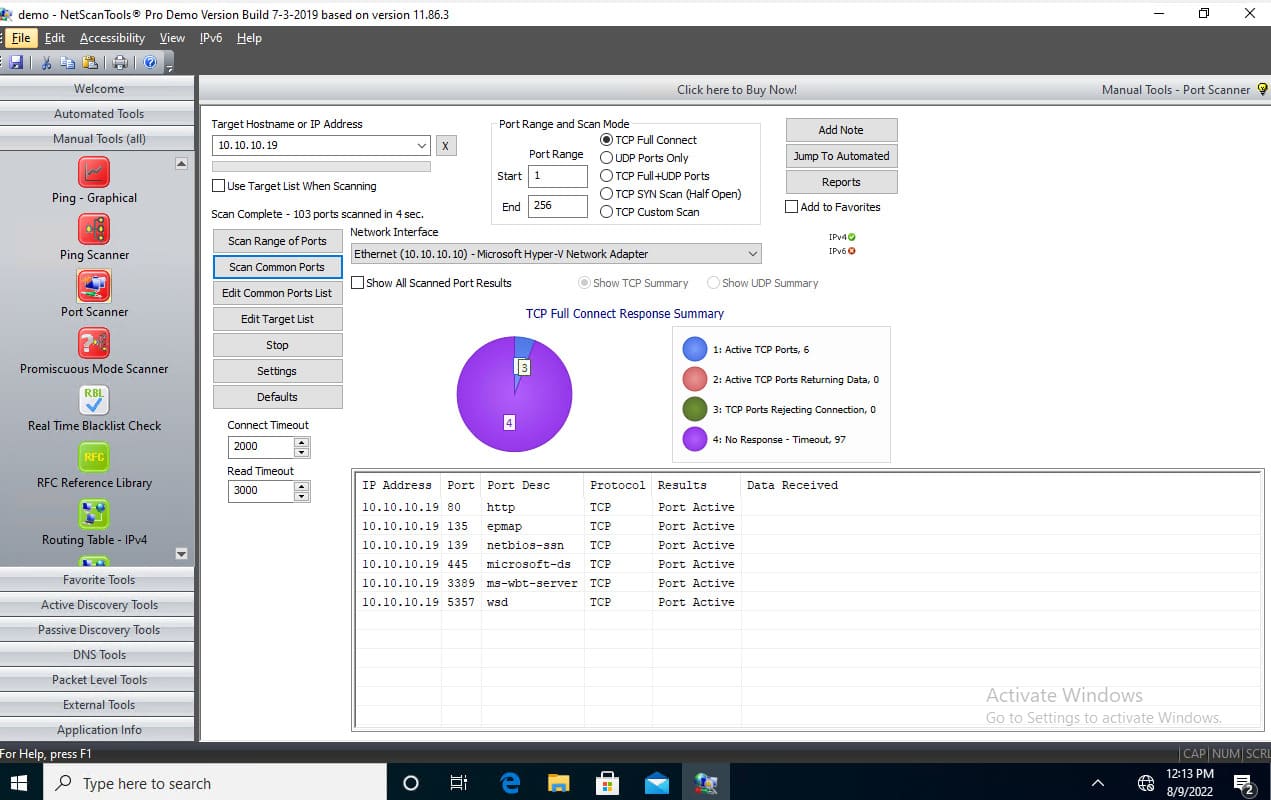

選擇Scan Common Ports選項,按下I Accept按鈕。

-

目標主機端口掃描結果如下圖所示。

-

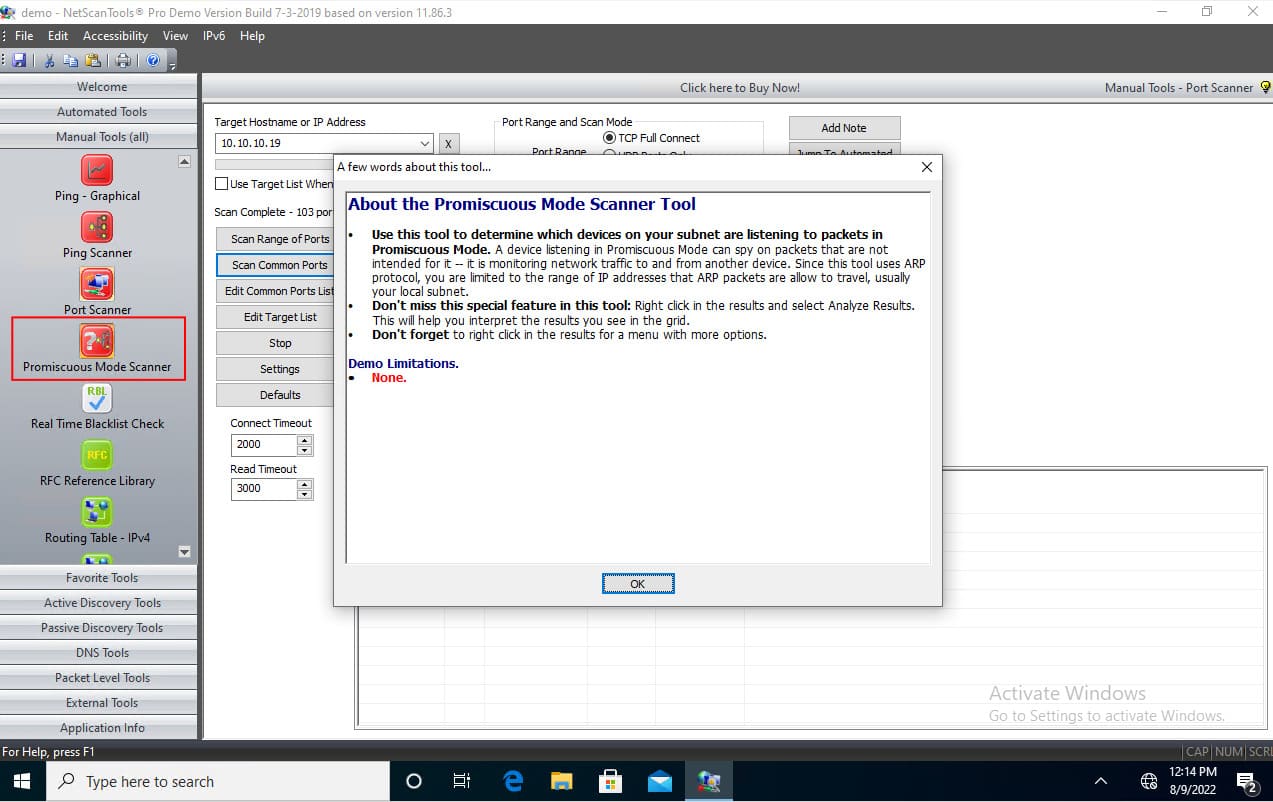

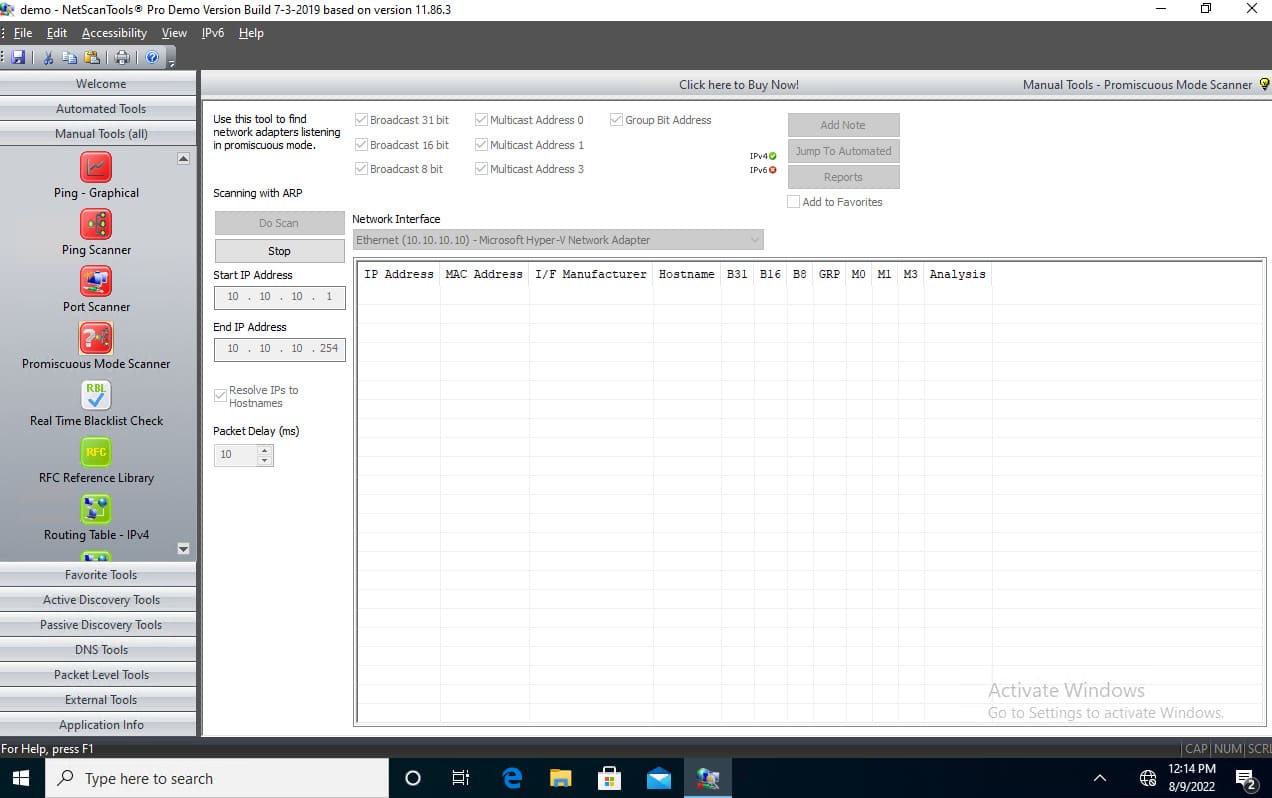

在NetScanTools Pro程式左側選單欄位中的Manual Tools (all)向下捲動,找到Promiscuous Mode Scanner選項,用來偵測設定為監聽狀態的網卡,按下選項按鈕。

-

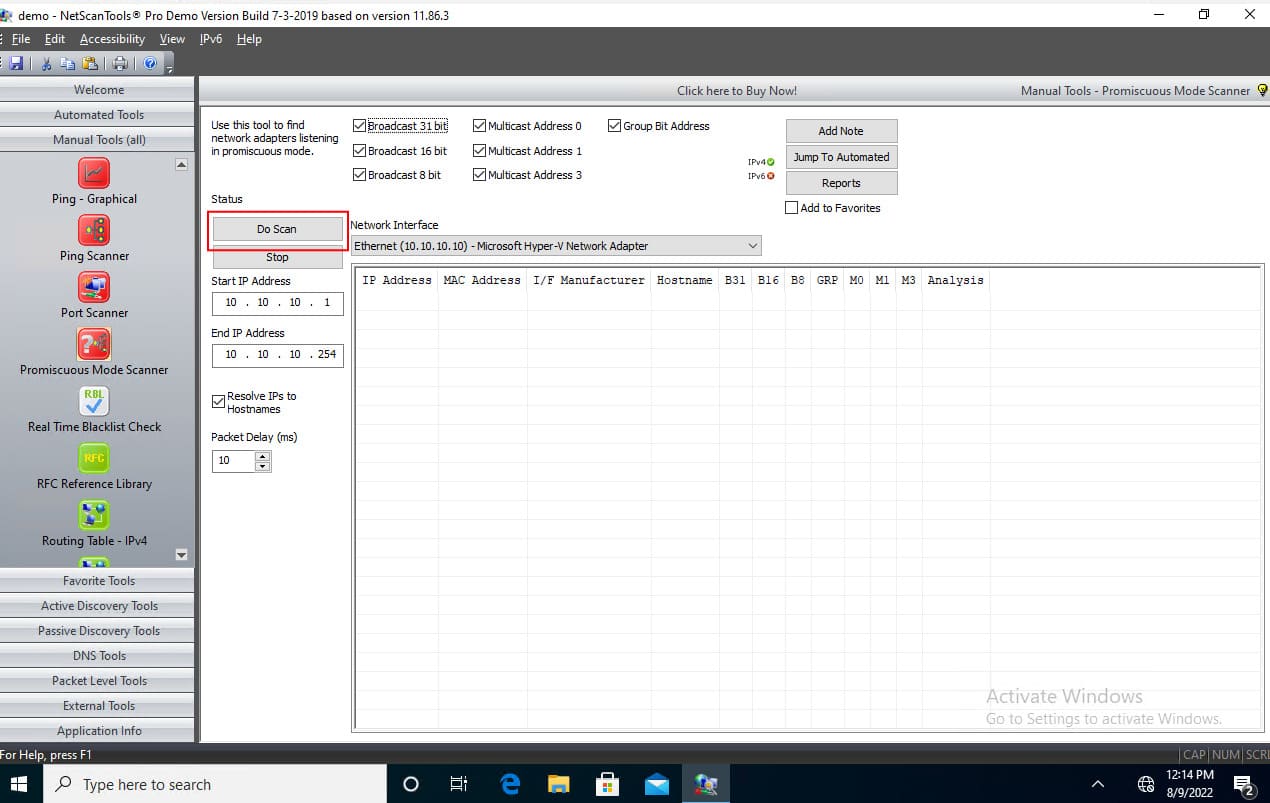

Promiscuous Mode Scanner監聽狀態網卡掃描視窗如下,按下Do Scan按鈕。

-

開始掃描監聽狀態網卡。

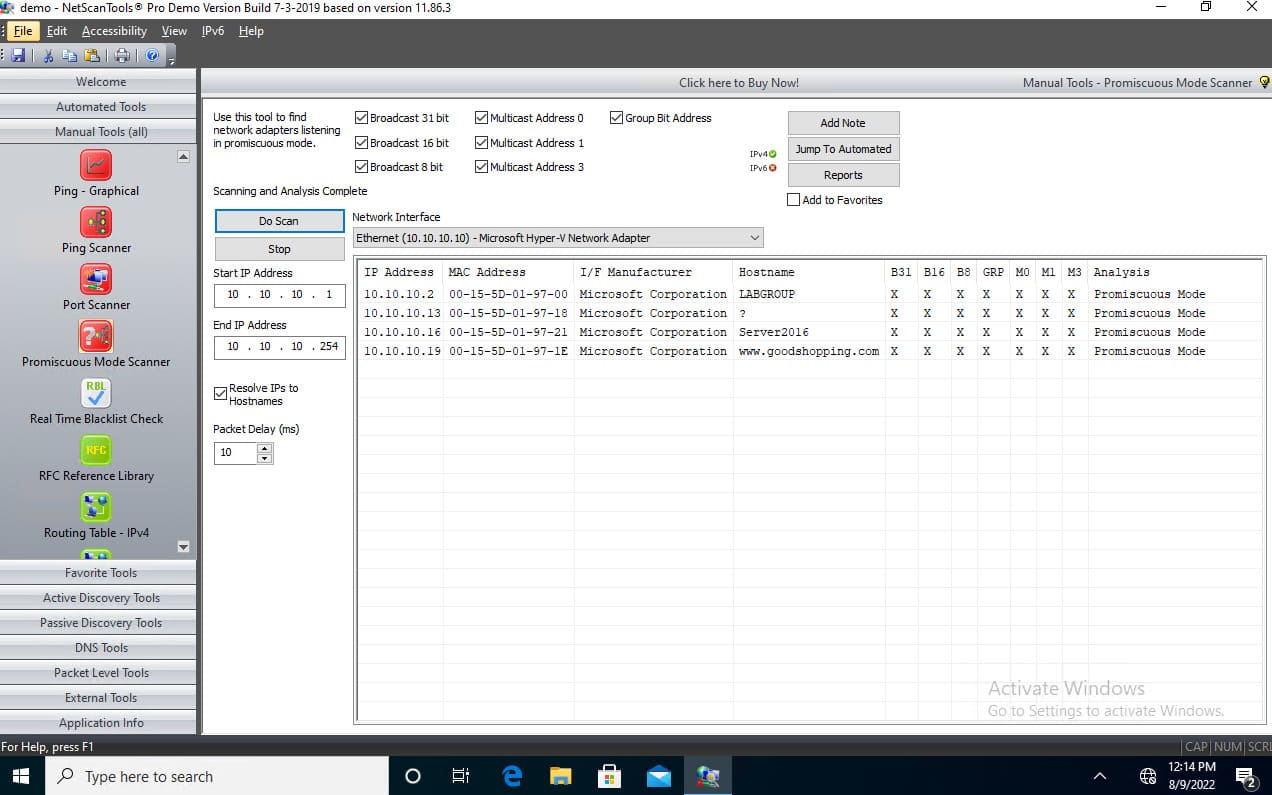

-

監聽狀態網卡掃描果如下圖所示:

從這個案例中我們可以得知,列舉攻擊在整個攻擊思維與步驟方法中,扮演了一個中繼的角色。透過種種列舉攻擊的技巧,可有效的協助我們了解目標設備與服務的整體狀態,找到適合的可攻擊點,增加存取資源的範圍,為下一步控制系統做出準備。