利用Burp Suite執行登入網頁帳密的

字典攻擊

馮智偉 Jeffrey Feng

- 精誠資訊/恆逸教育訓練中心-資深講師

- 技術分類:資訊安全

Burp Suite是一個整合性的網頁應用程式測試平台,其中包含Intercepting Proxy、Application-Aware Spider、Advanced Web Application Scanner、Intruder Tool、Repeater Tool and Sequencer Tool等許多好用的工具,彼此互相配合共同完成整個資安測試的程序。從一開始的網頁應用程式及服務的偵測、分析,到找尋漏洞及適當的攻擊切入點,Burp Suite均可輕鬆勝任。

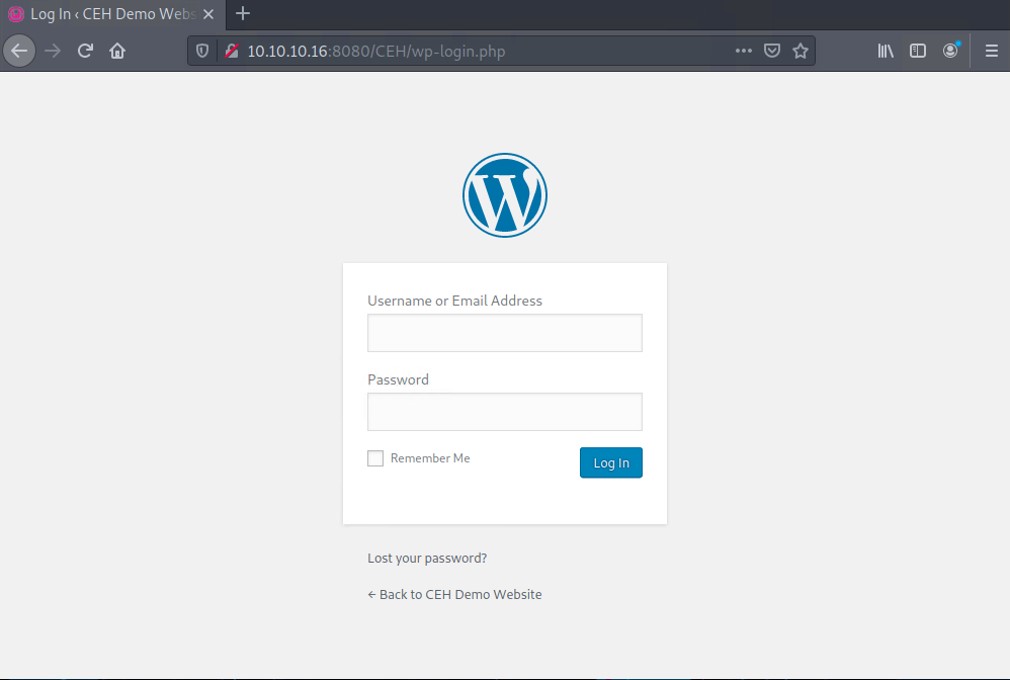

這次介紹的是其中一項重要工具,Intruder Tool主要用來執行破密分析。為了完成這次工具測試。我們事先準備好一個用Wordpress建置的網站,做為這次的測試目標。

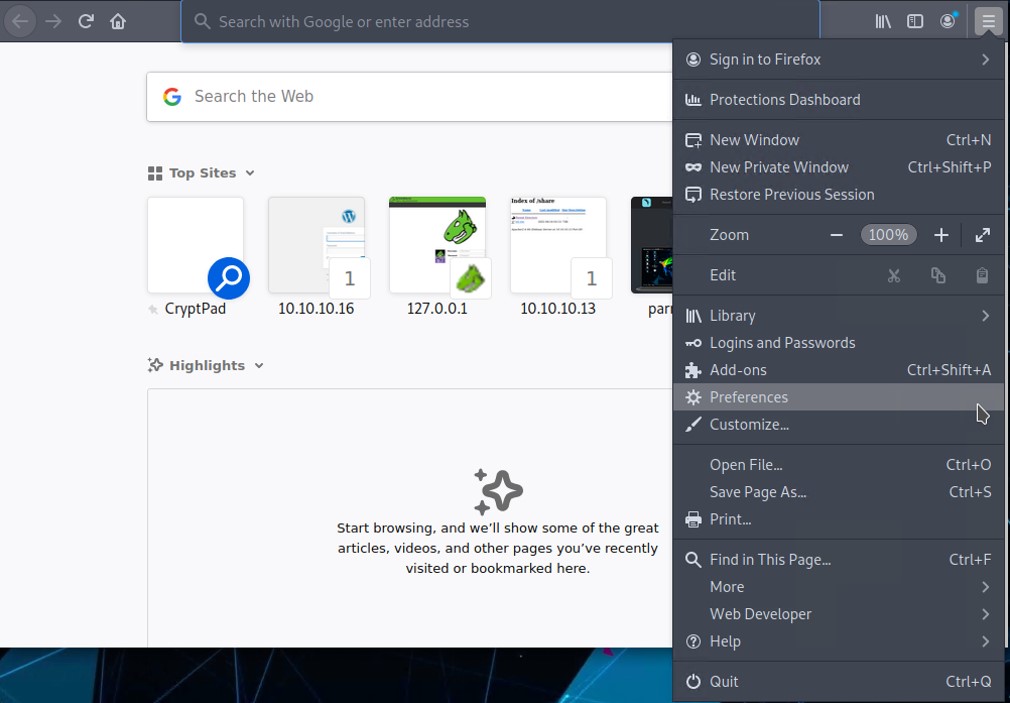

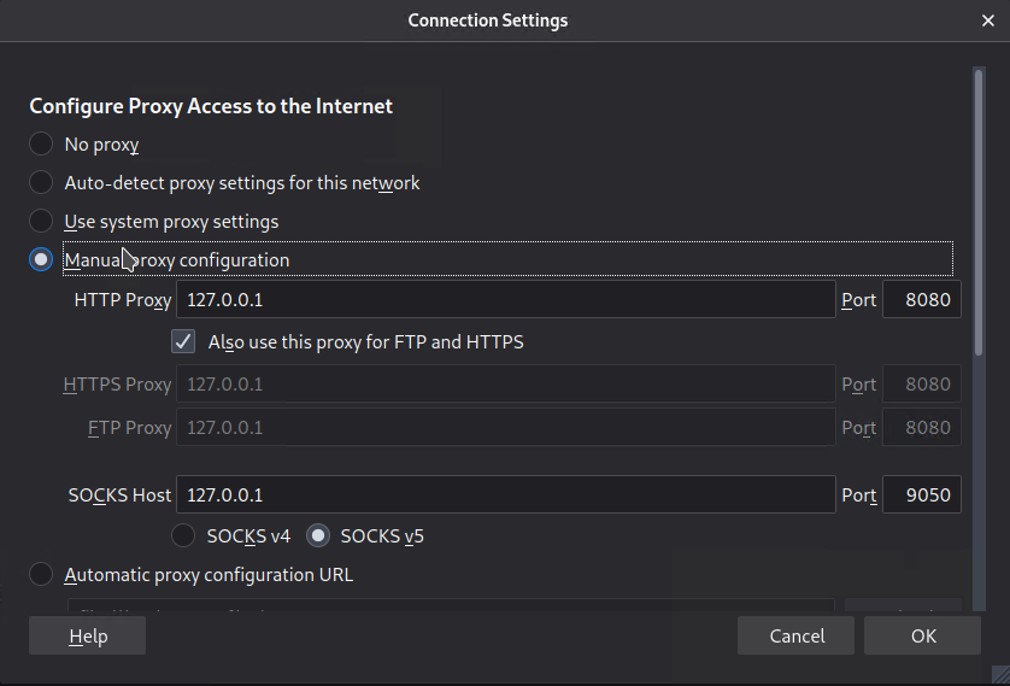

接下來在瀏覽器中設定Local Proxy (這裡以Firefox瀏覽器為範例)。先在設定選單中選擇 (偏好設定):

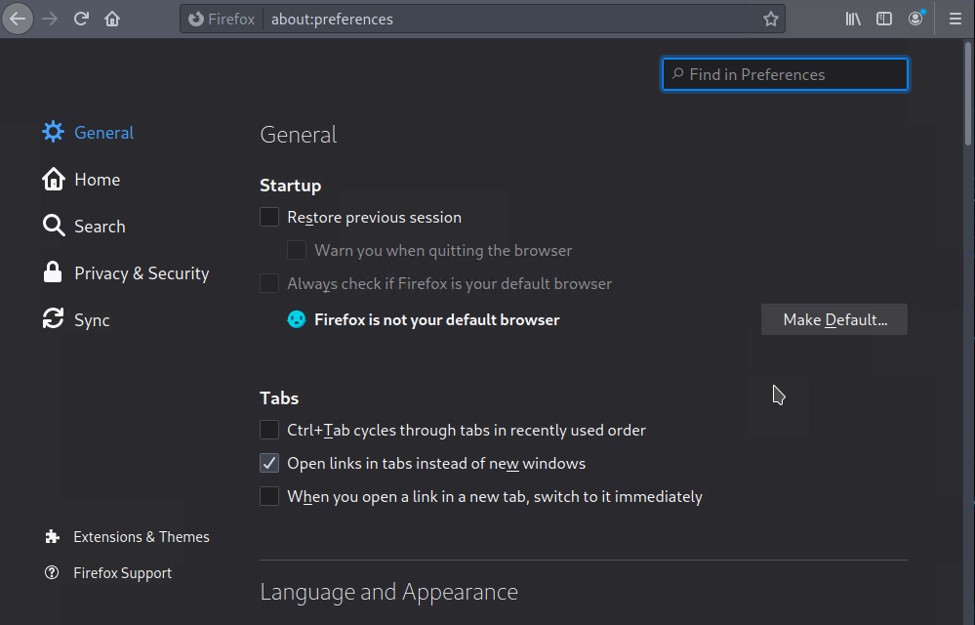

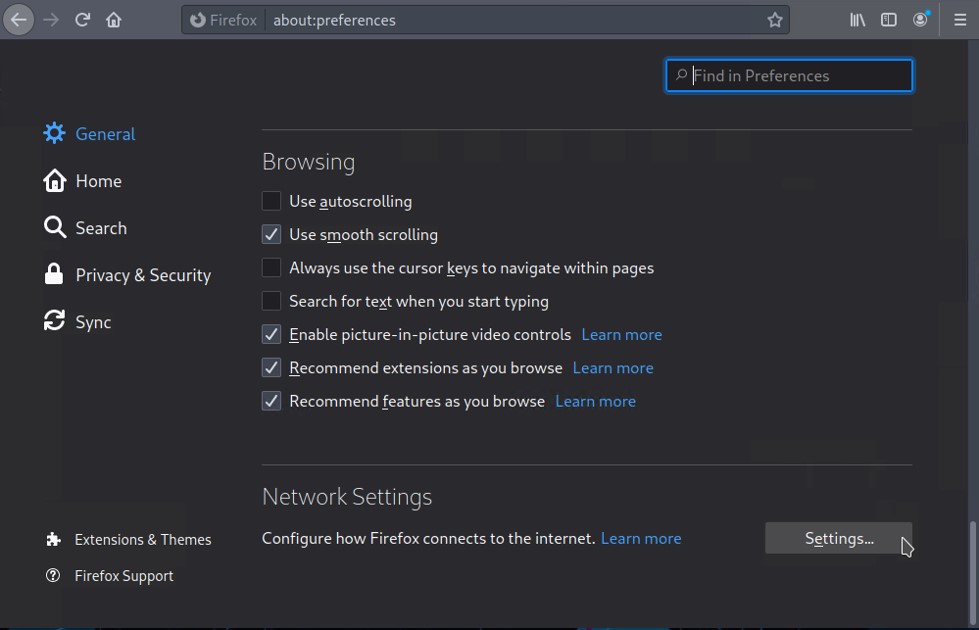

接下來在通用選項頁簽中向下捲動直到看到網路設定選項:

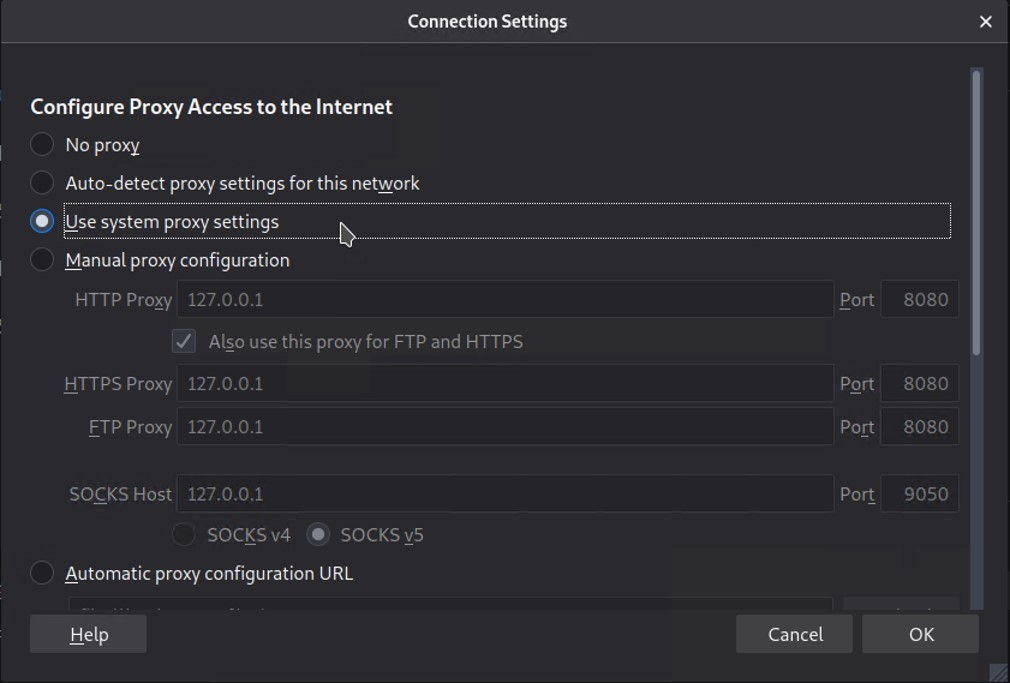

將選擇由Use system Proxy settings:

改為Manual Proxy Configuration,設定127.0.0.1作為HTTP Proxy,設定服務端口為8080,並記得勾選Use this proxy server for all protocols這個選項,如下圖所示:

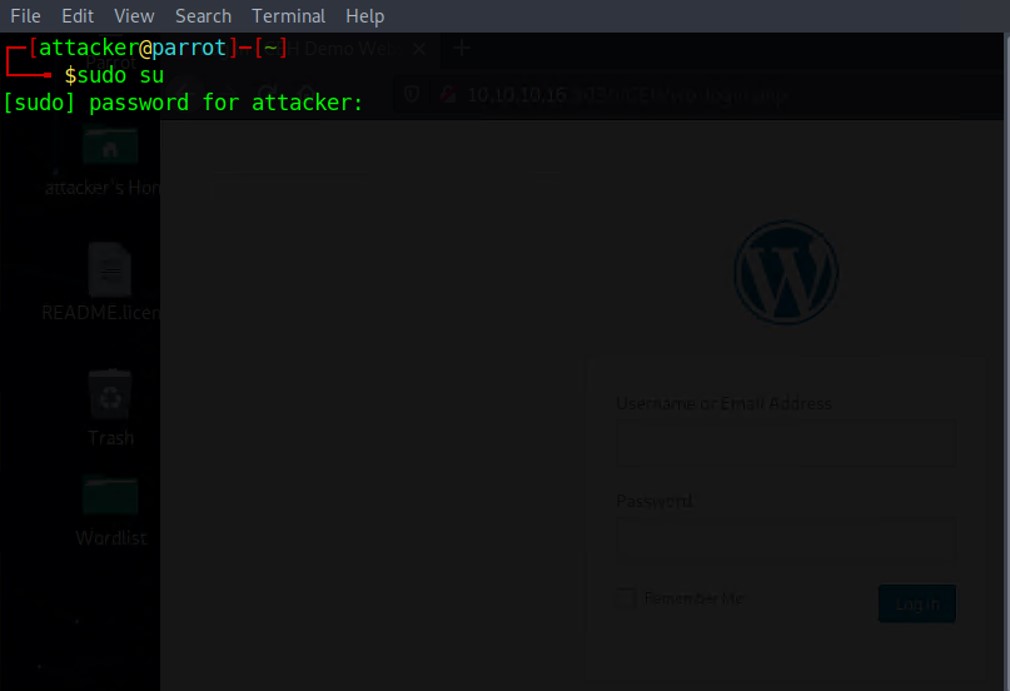

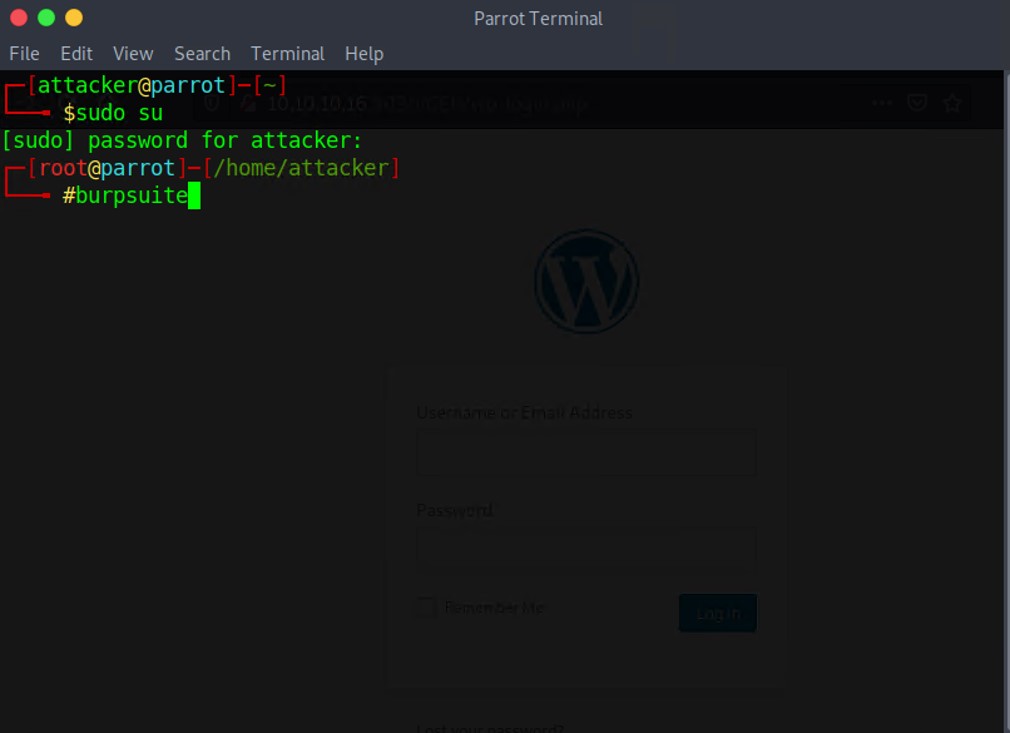

下一步打開Terminal,輸入sudo su及密碼將權限提升至root,接著輸入burpsuite打開工具:

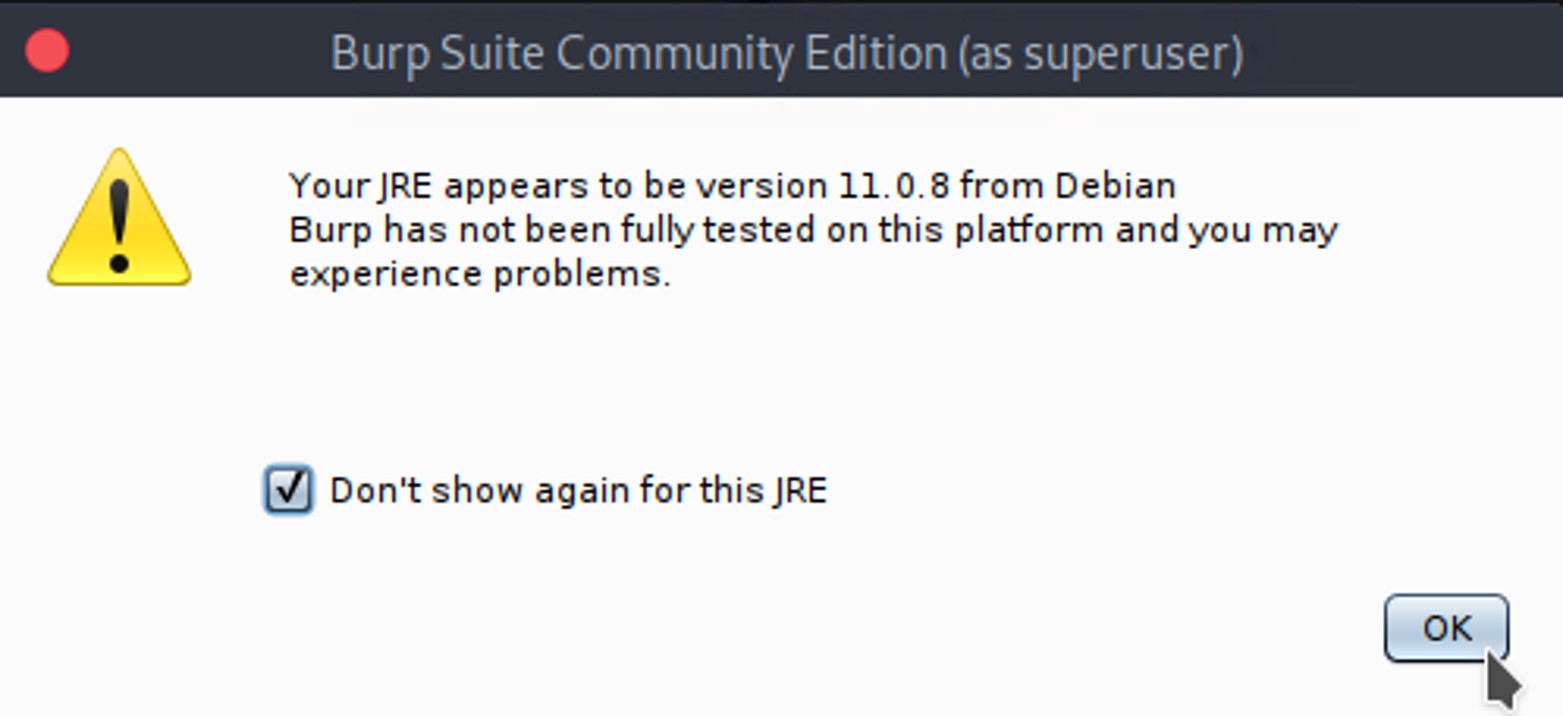

啟動過程中會有JRE警告訊息出現,按下OK繼續下一步:

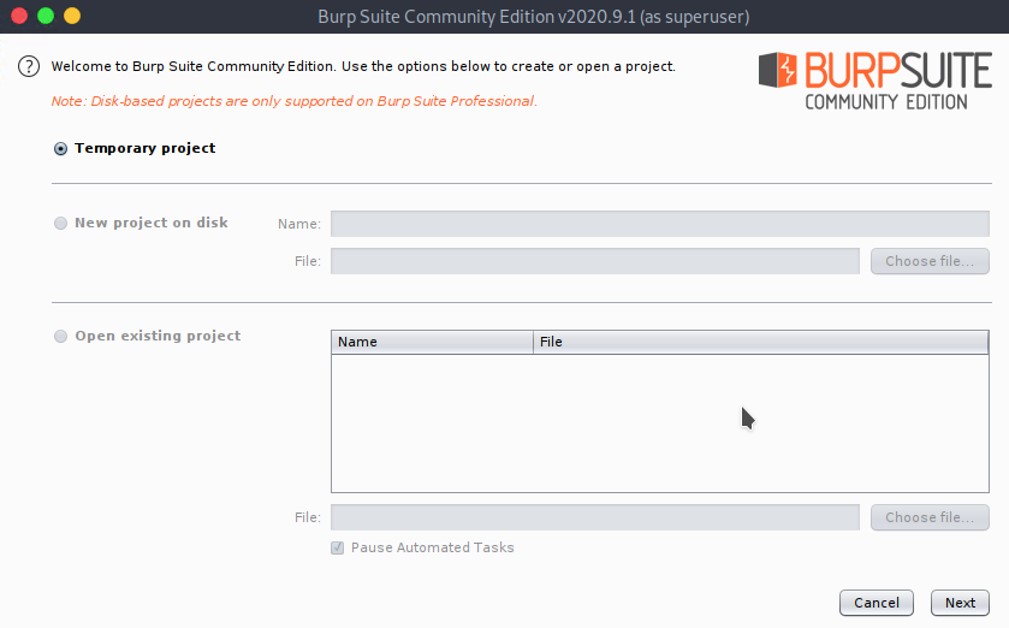

選擇Temporary project這個選項,按Next

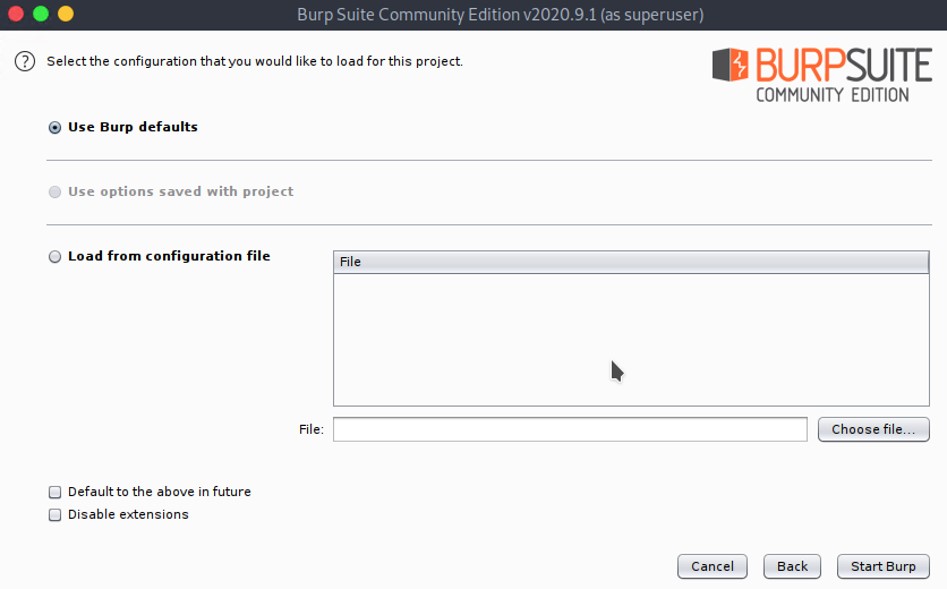

選擇Use Burp defaults,按下Start Burp:

等待程式開啟:

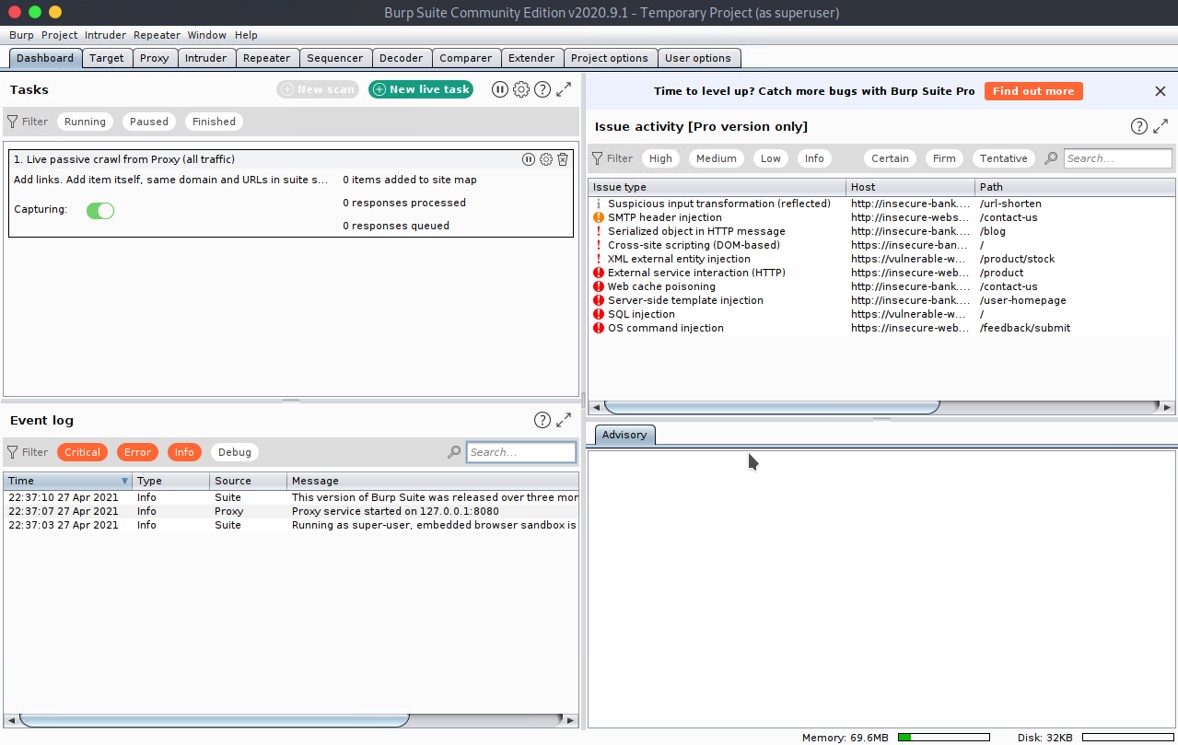

Burp主視窗畫面出現:

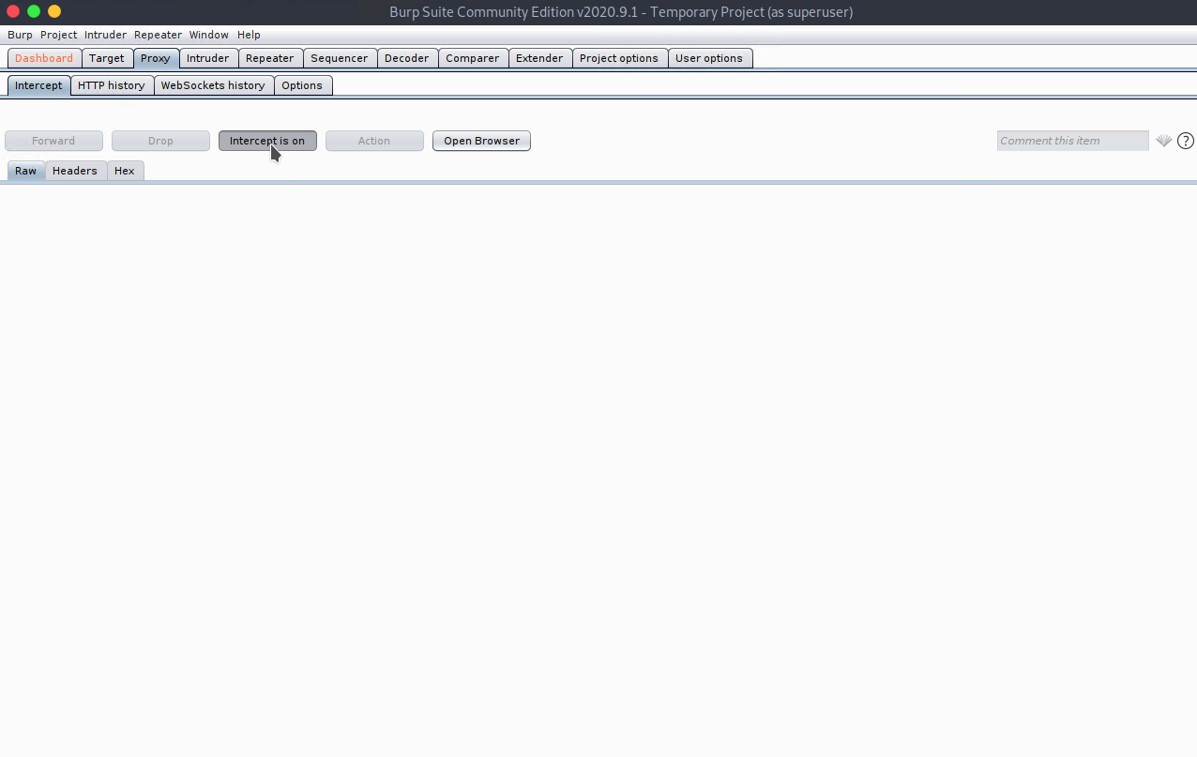

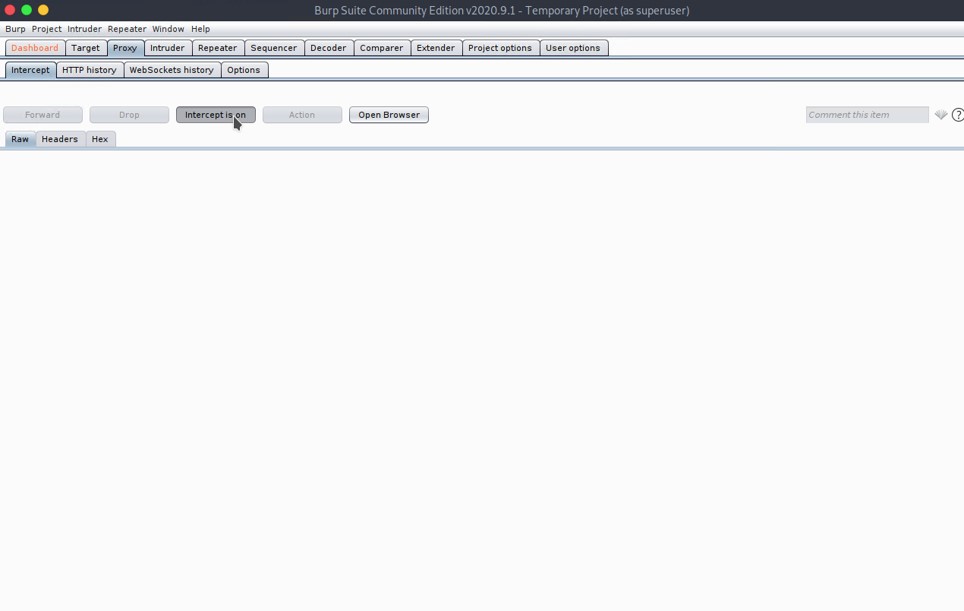

點選Proxy頁簽,點擊Intercept is on按鈕:

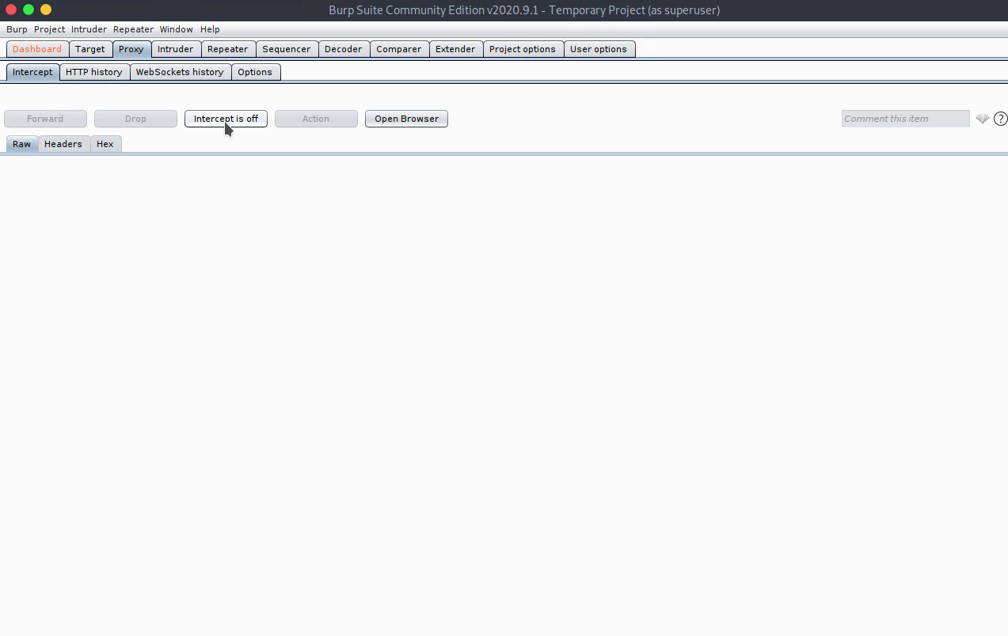

將其切換到Intercept is off:

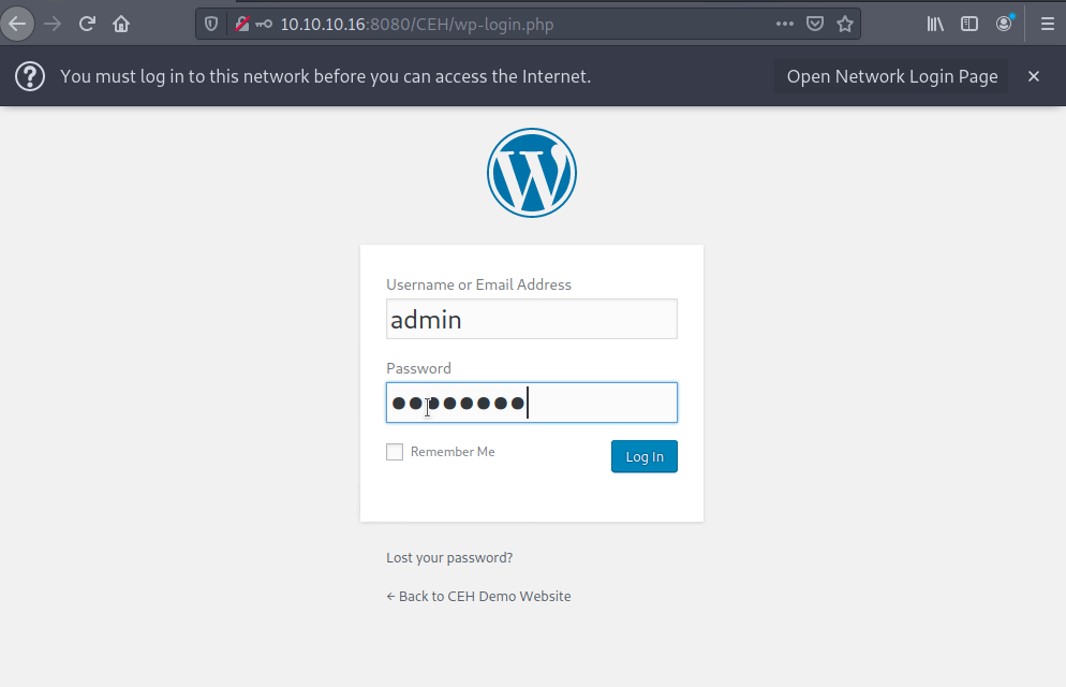

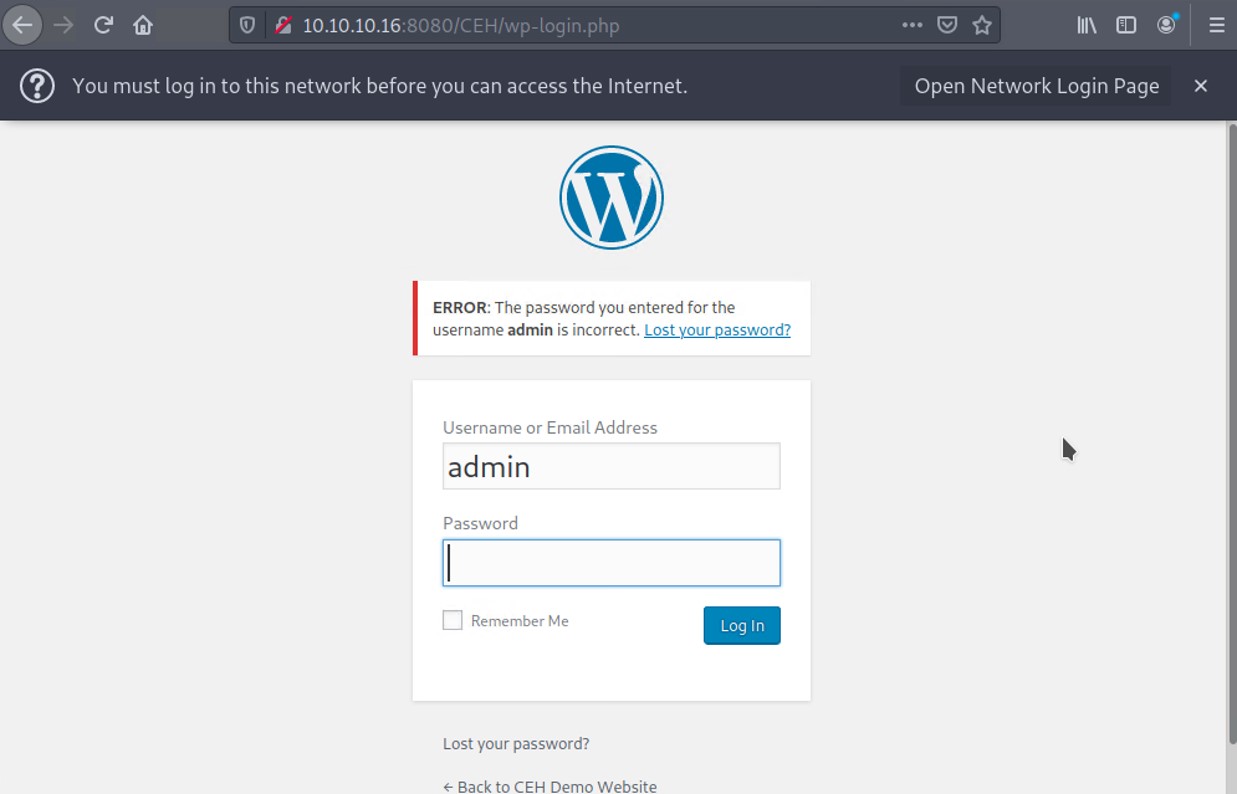

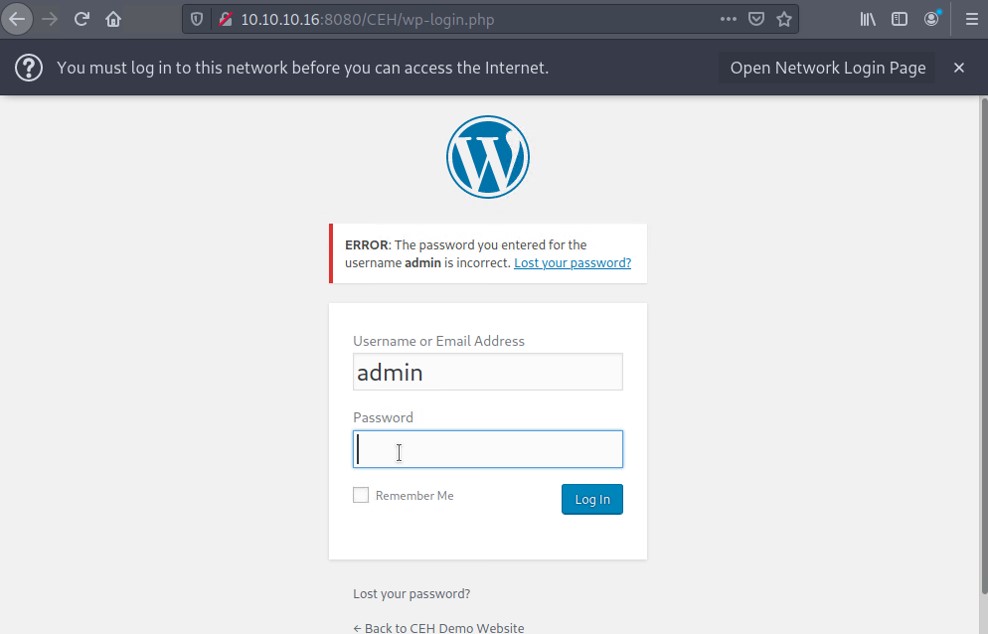

回到瀏覽器,在帳密欄位隨意輸入任何資料,按下Log In:

出現期待的帳密錯誤訊息:

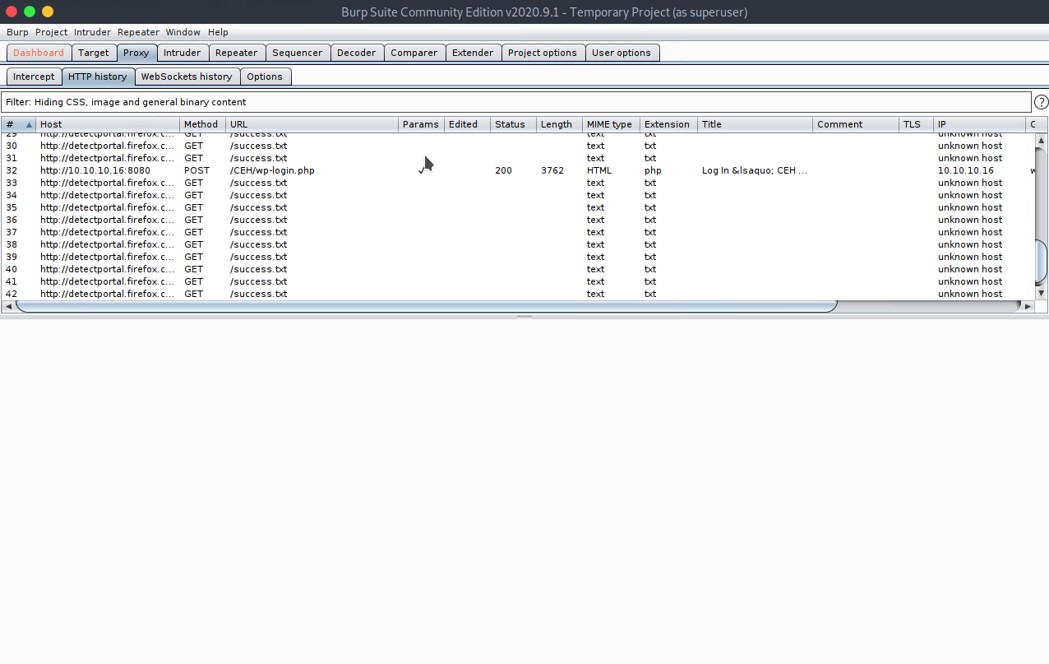

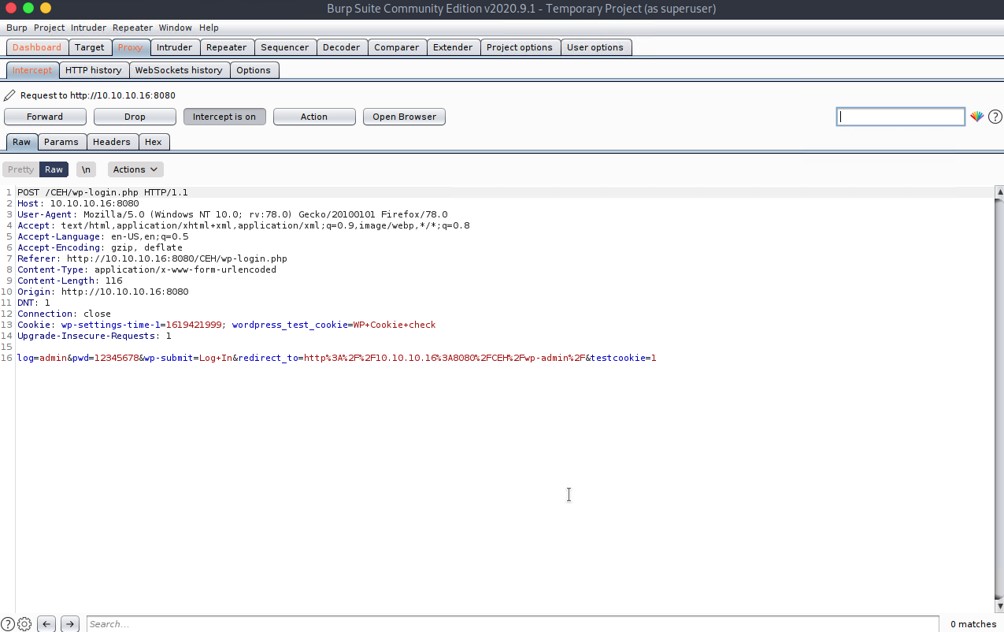

回到Burp工作視窗中,觀察攔截到的網路封包。

第二次我們阻斷攔截到的網路封包:

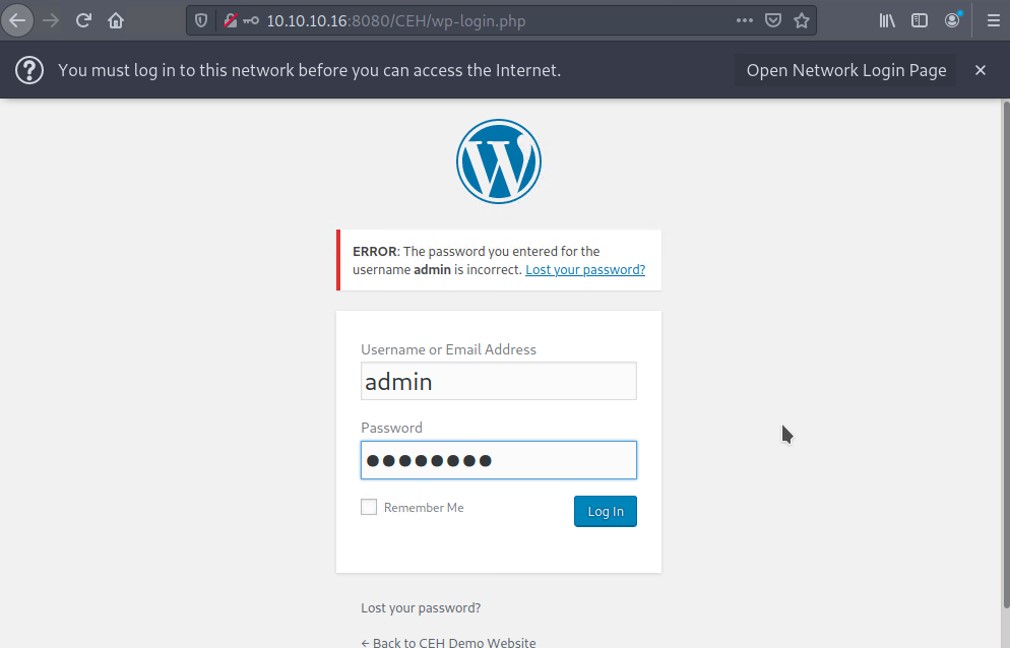

再次回到瀏覽器中登入帳密:

這次攔截到的網路封包被阻斷在Burp視窗中:

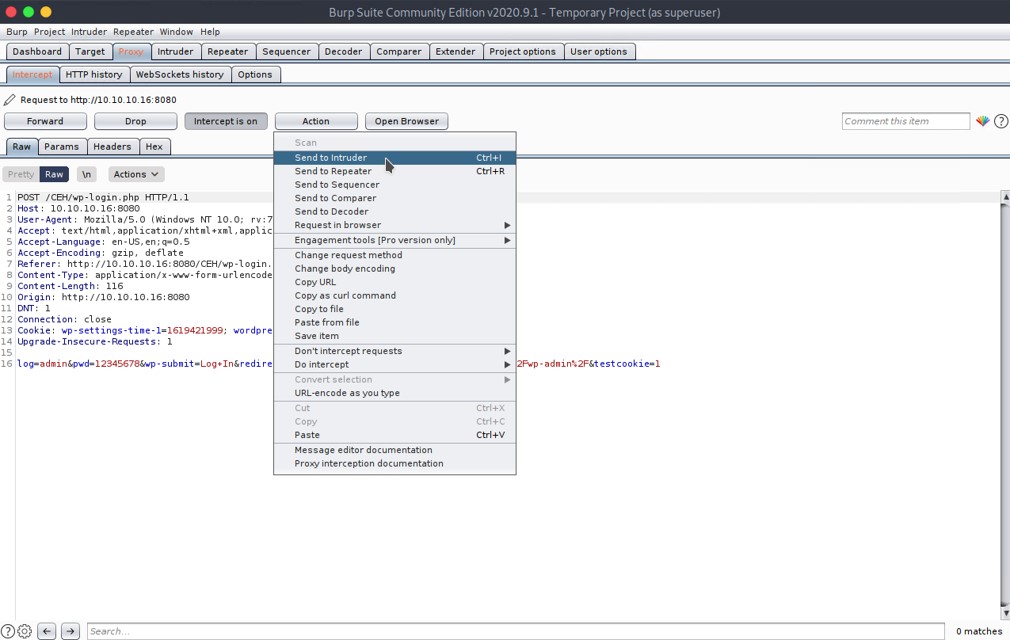

按下Action按鈕,選擇Send to Intruder:

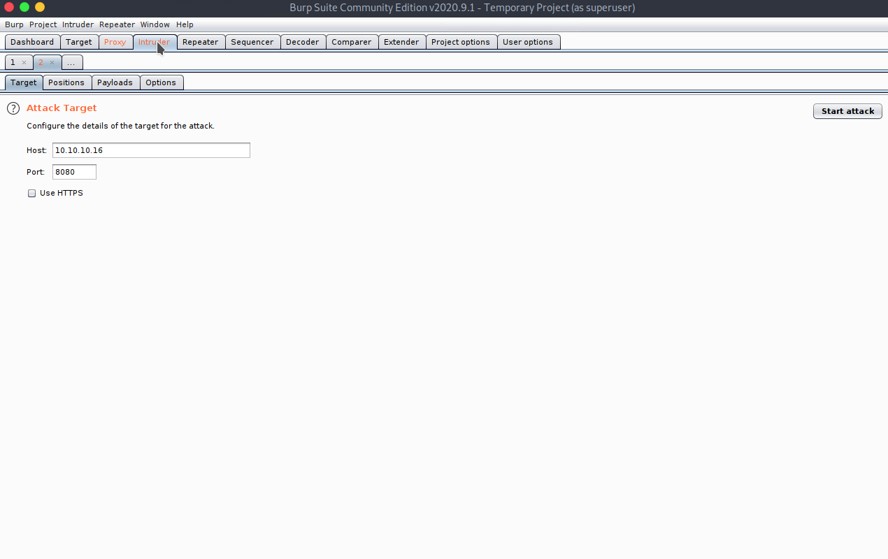

切換到Intruder頁簽:

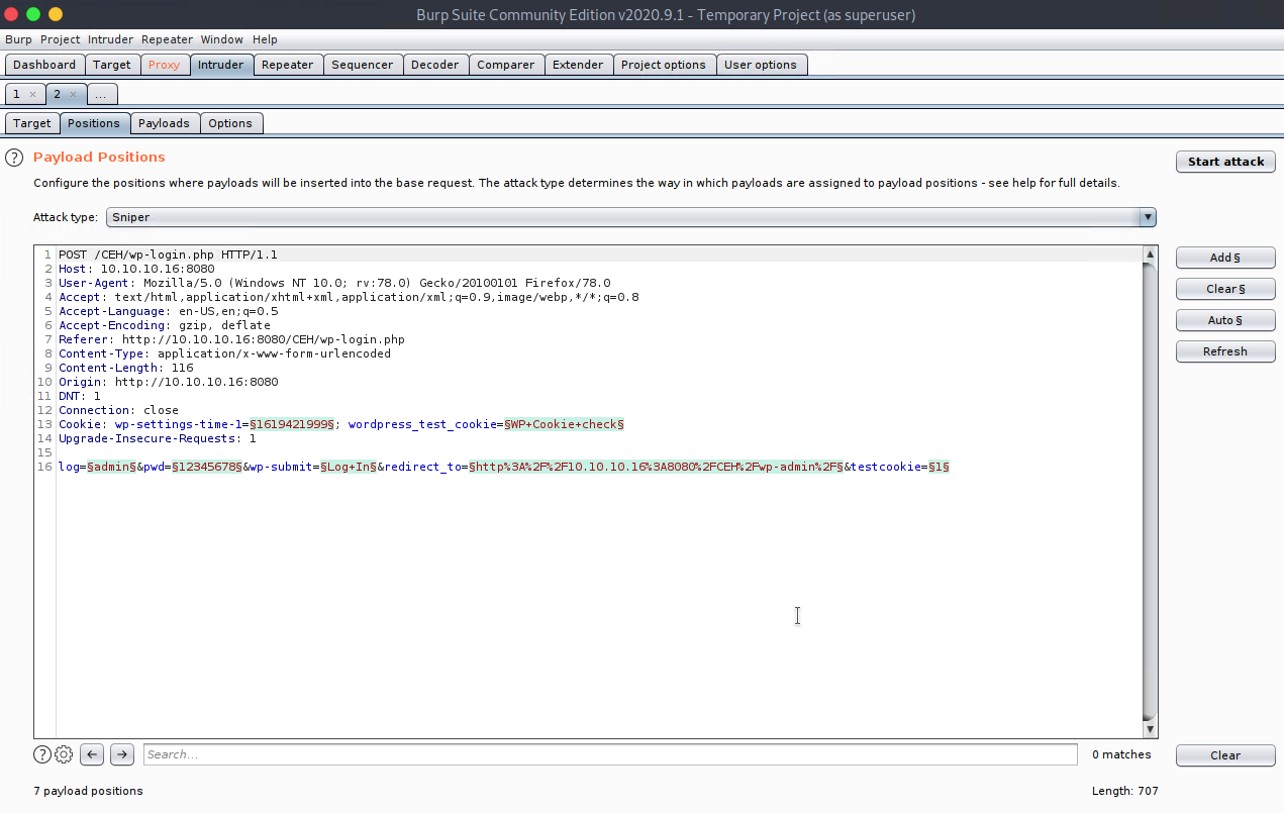

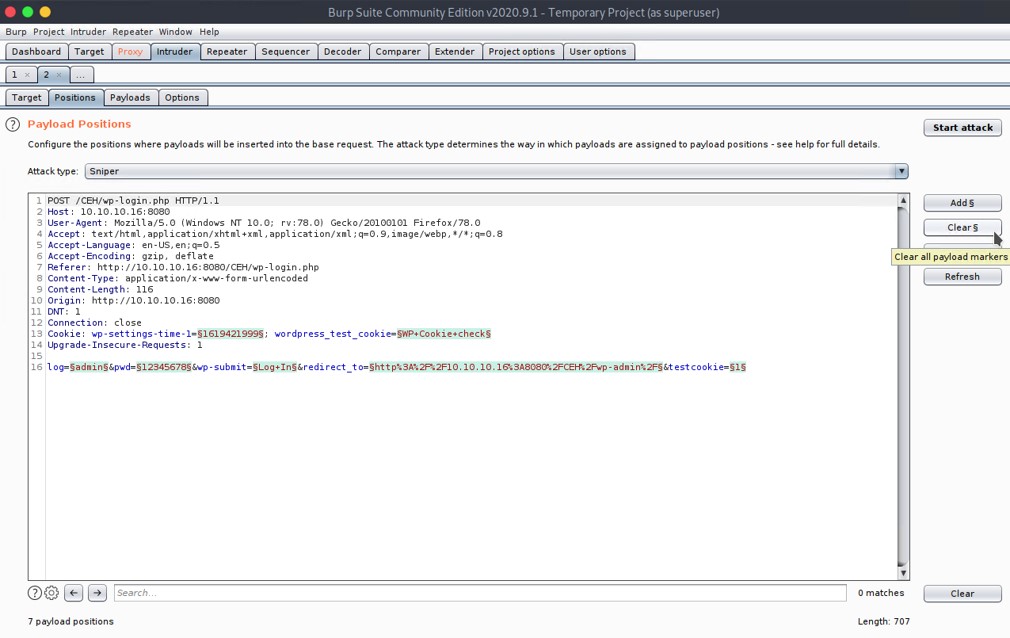

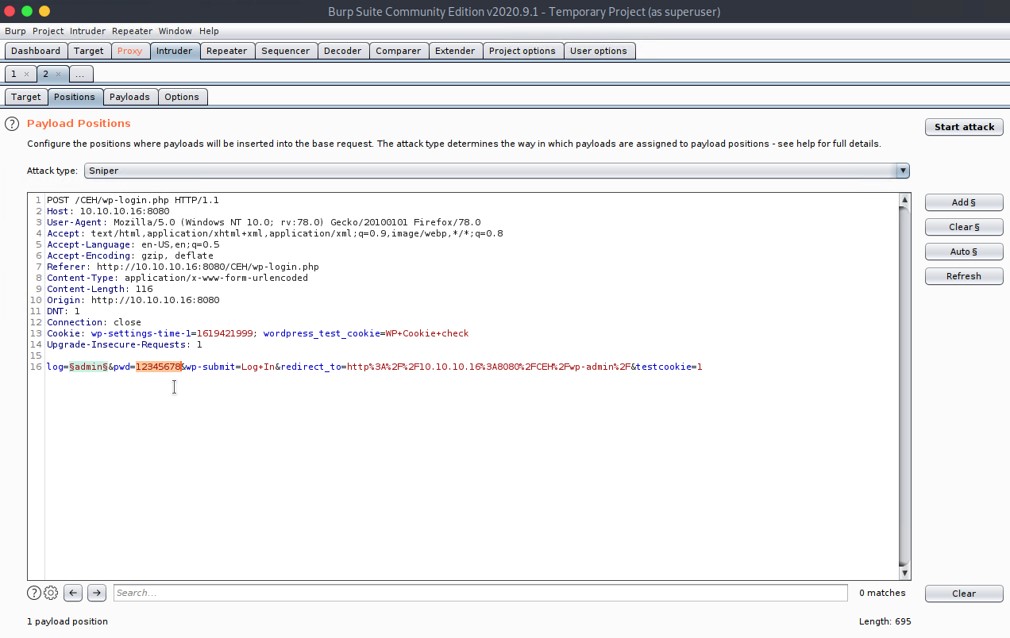

點選Positions子頁簽:

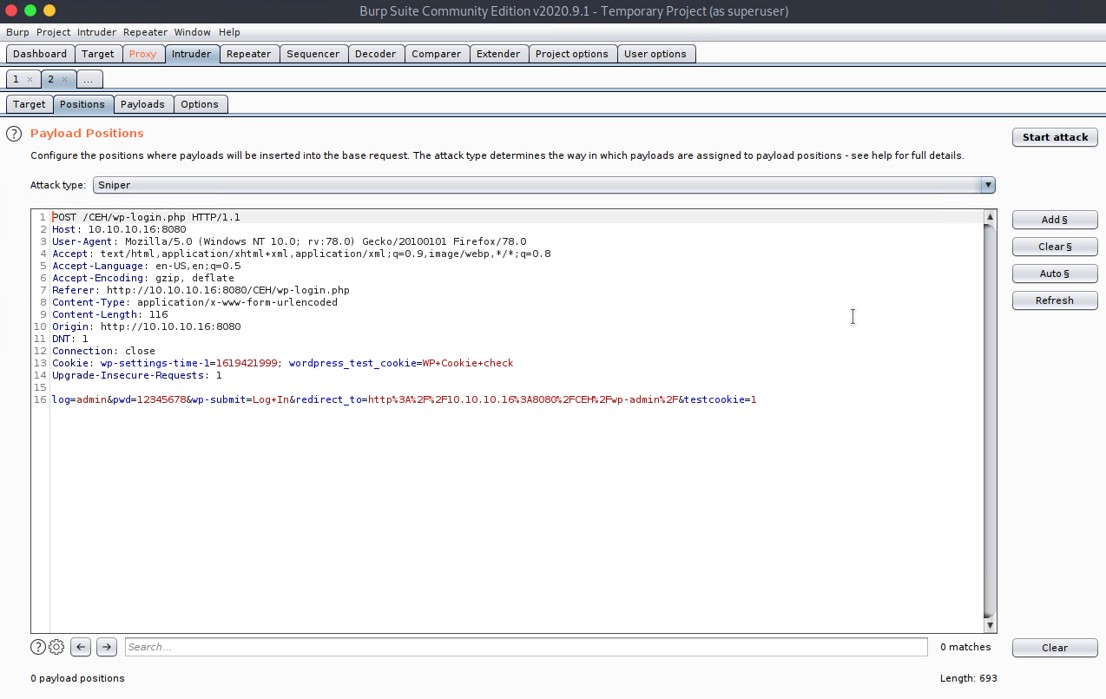

清除Burp程式預選的變數位置:

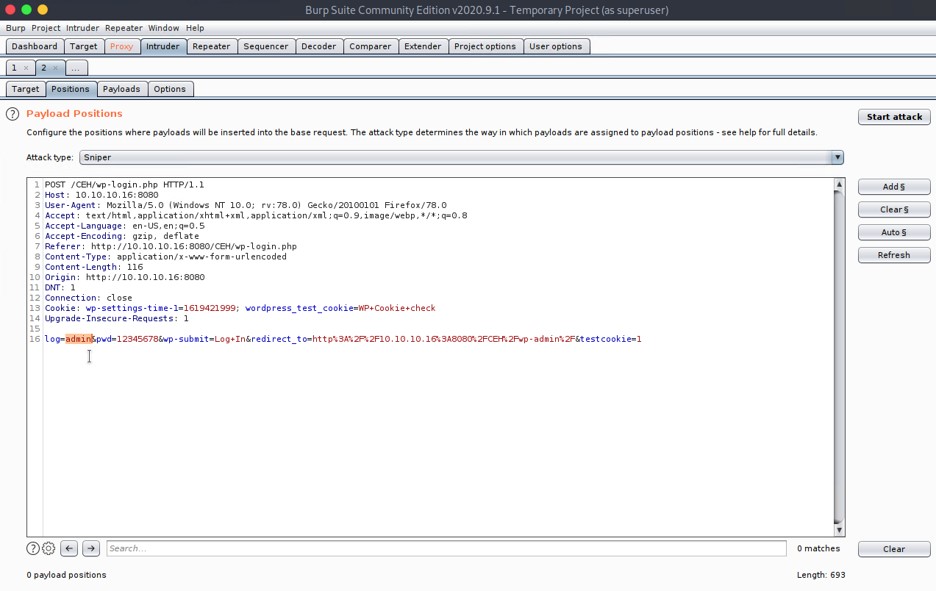

選擇剛剛輸入在帳號欄位的字元:

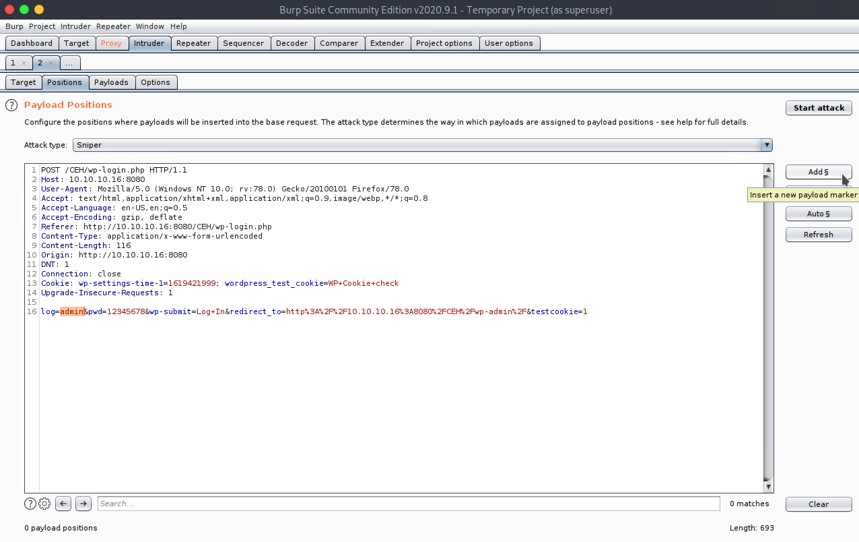

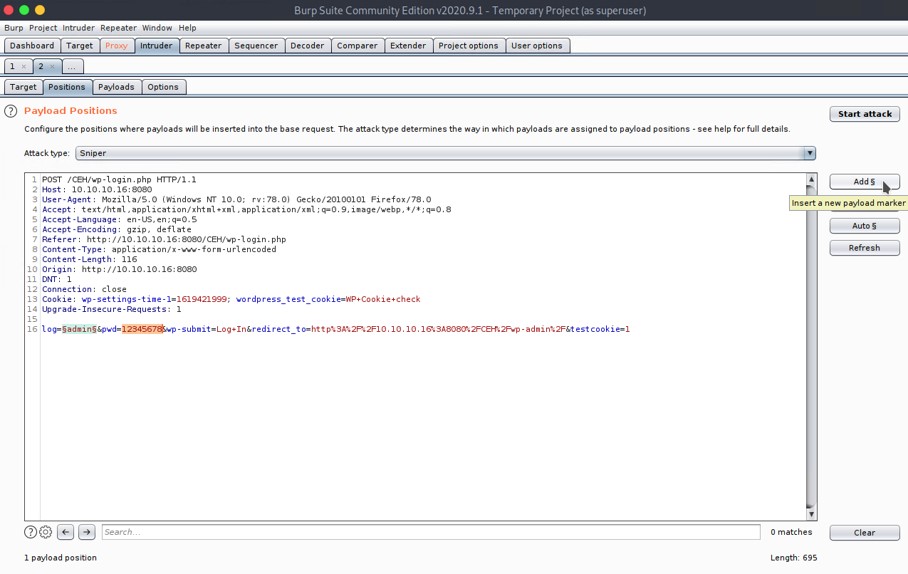

按下Add$,指定為帳號欄位的變數位置:

選擇剛剛輸入在密碼欄位的字元:

按下Add$,指定為密碼欄位的變數位置:

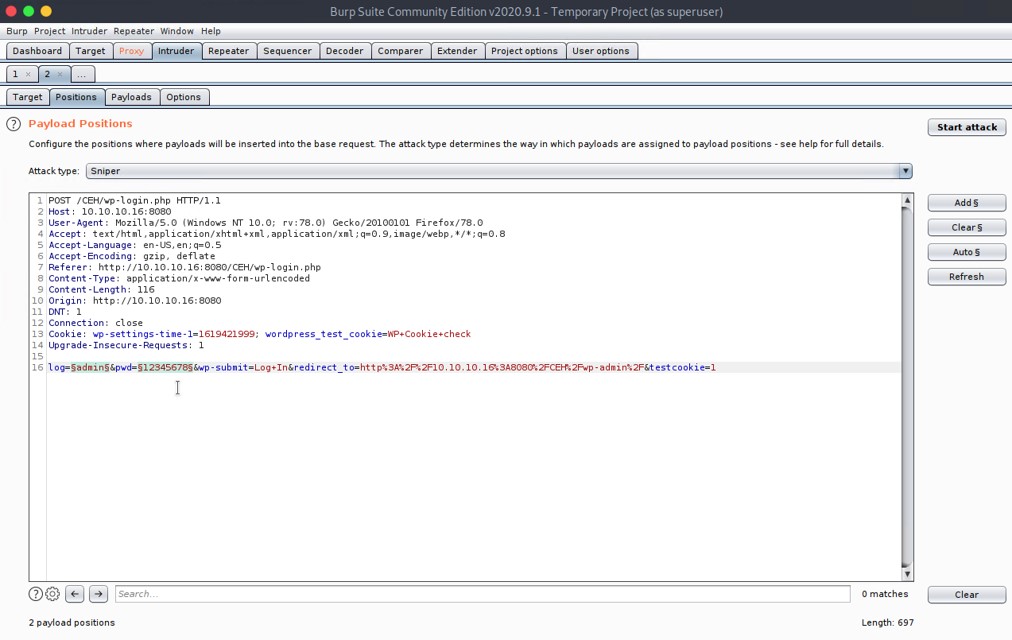

新設定的兩個變數的位置如下圖所示:

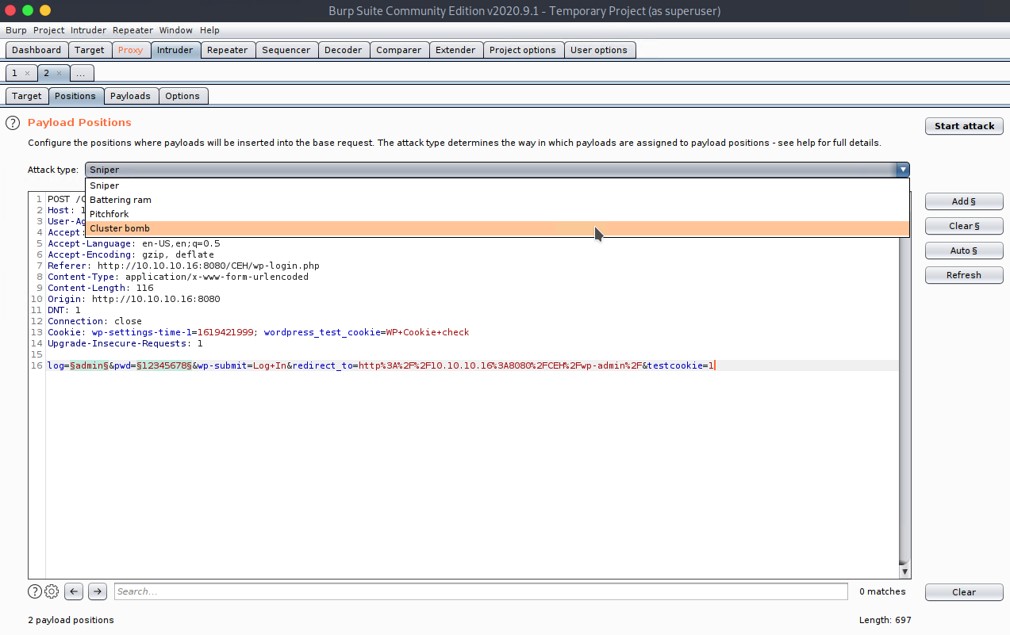

選擇字典攻擊手法為Cluster bomb:

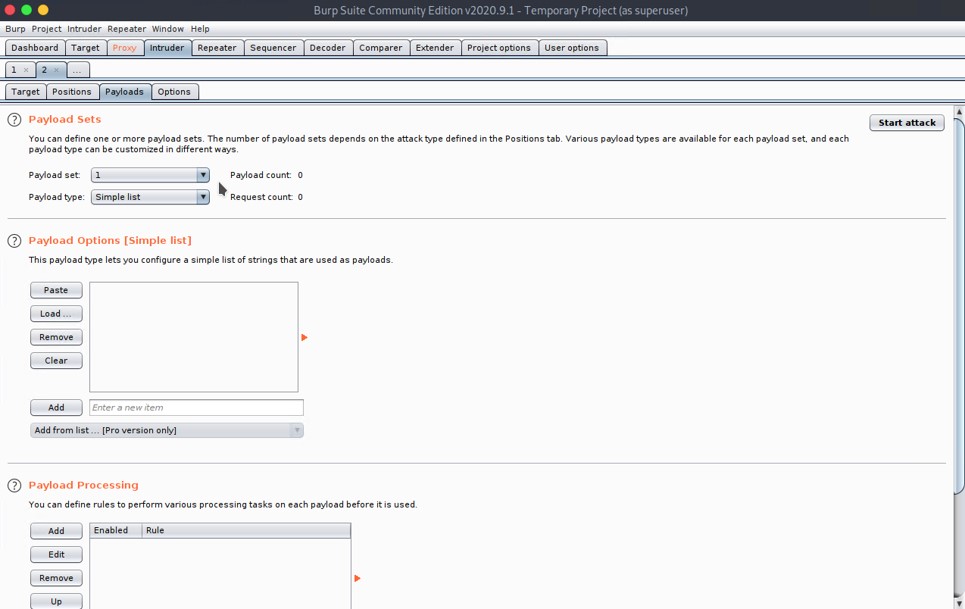

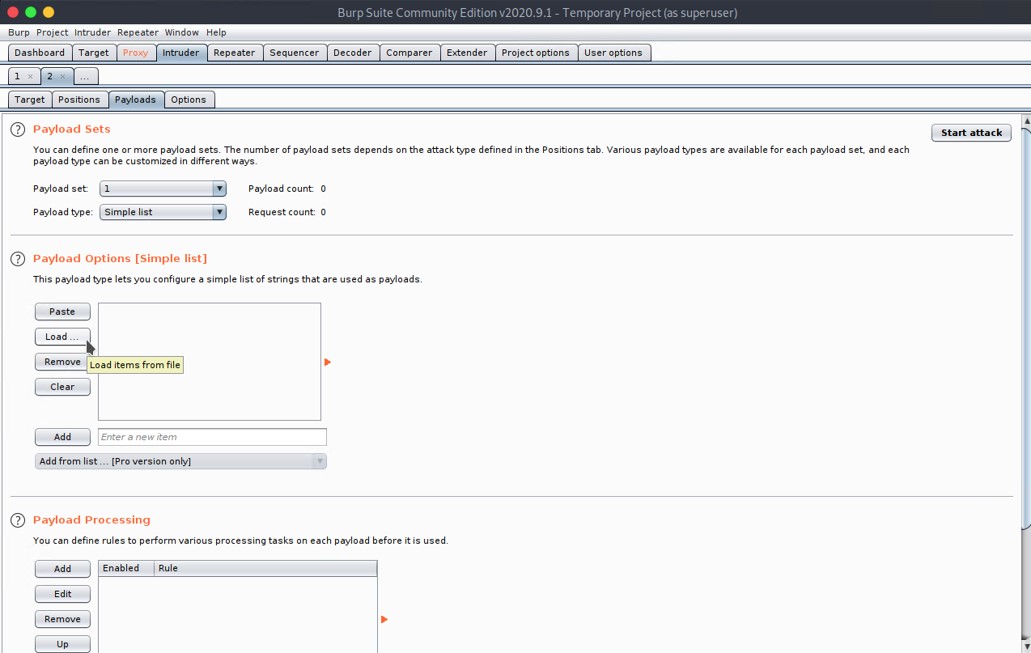

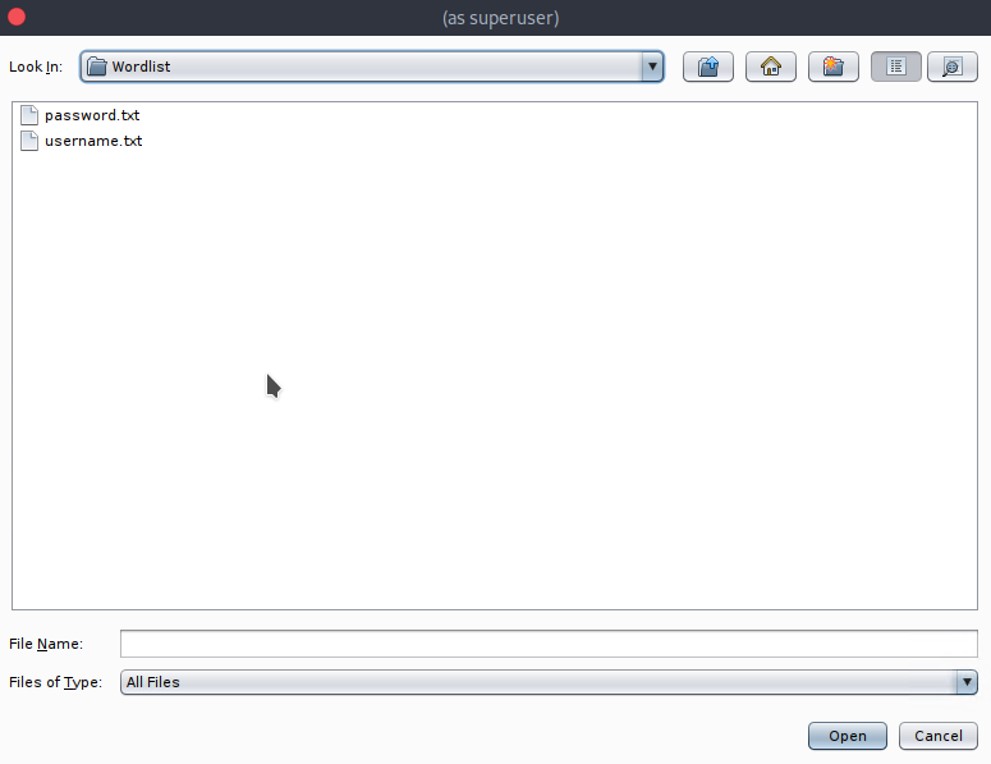

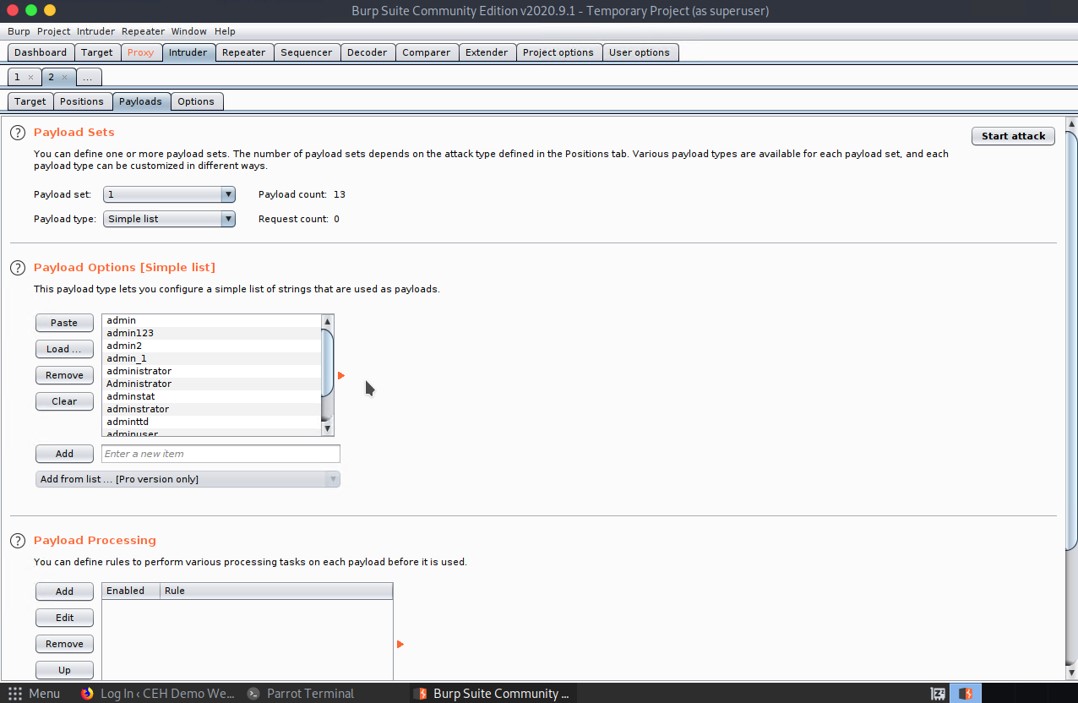

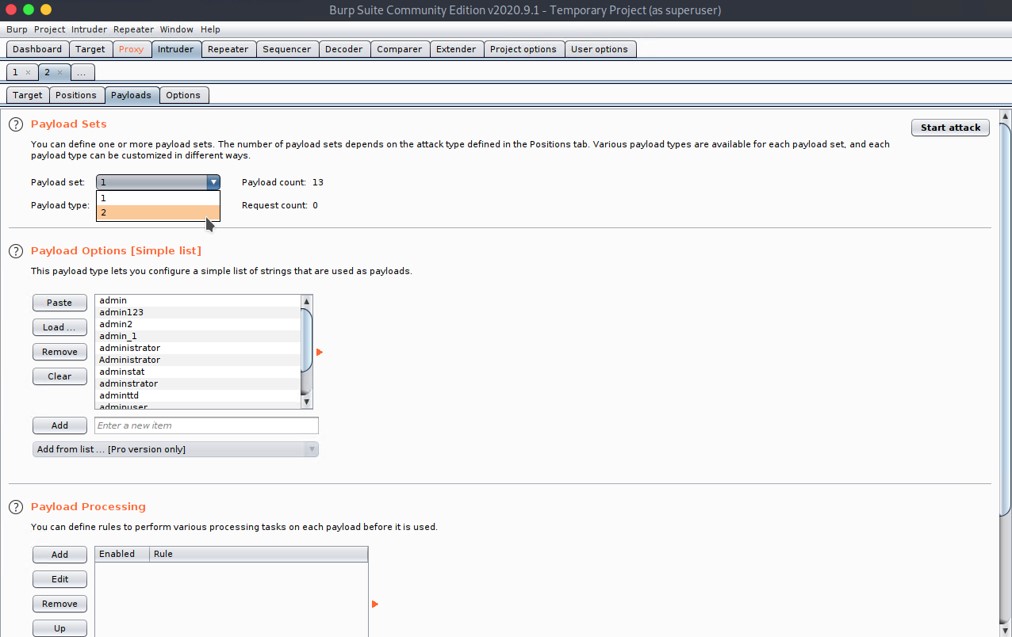

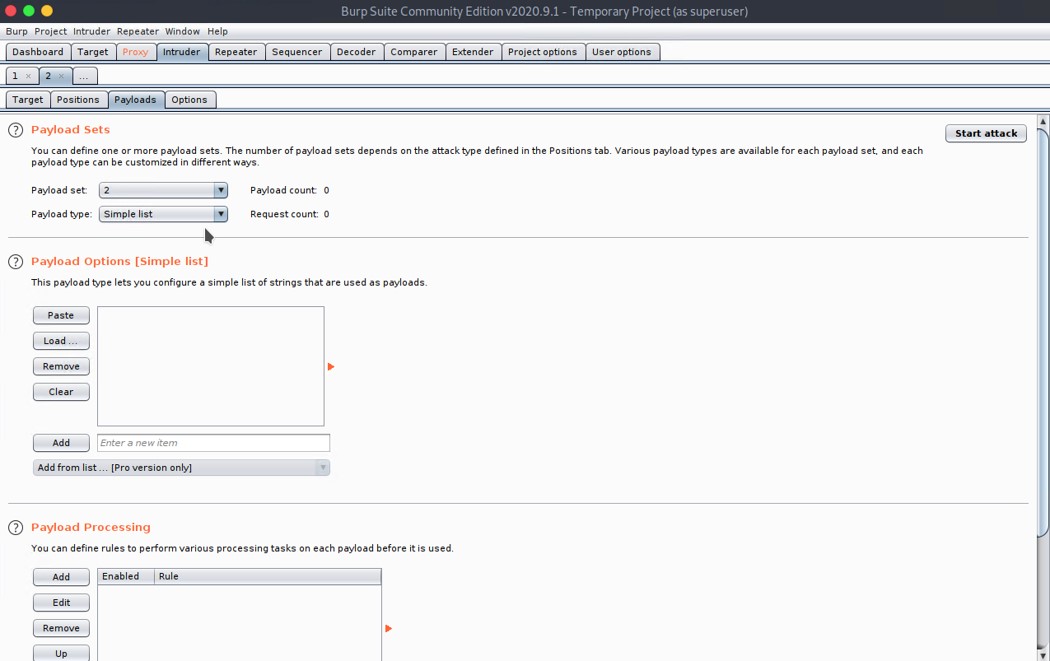

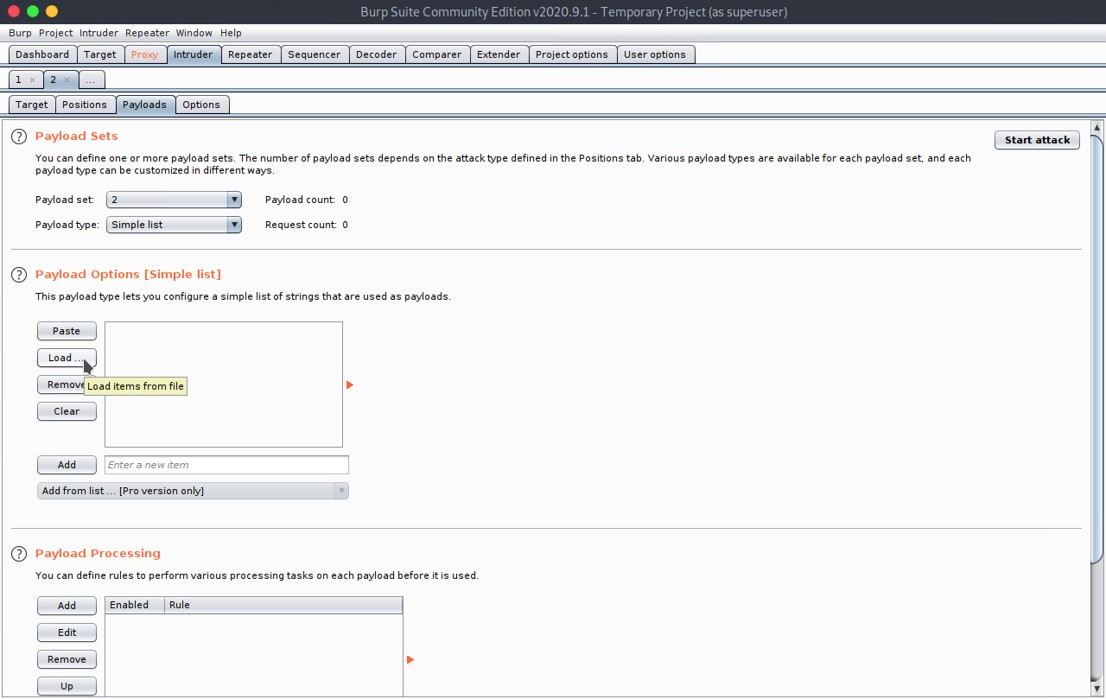

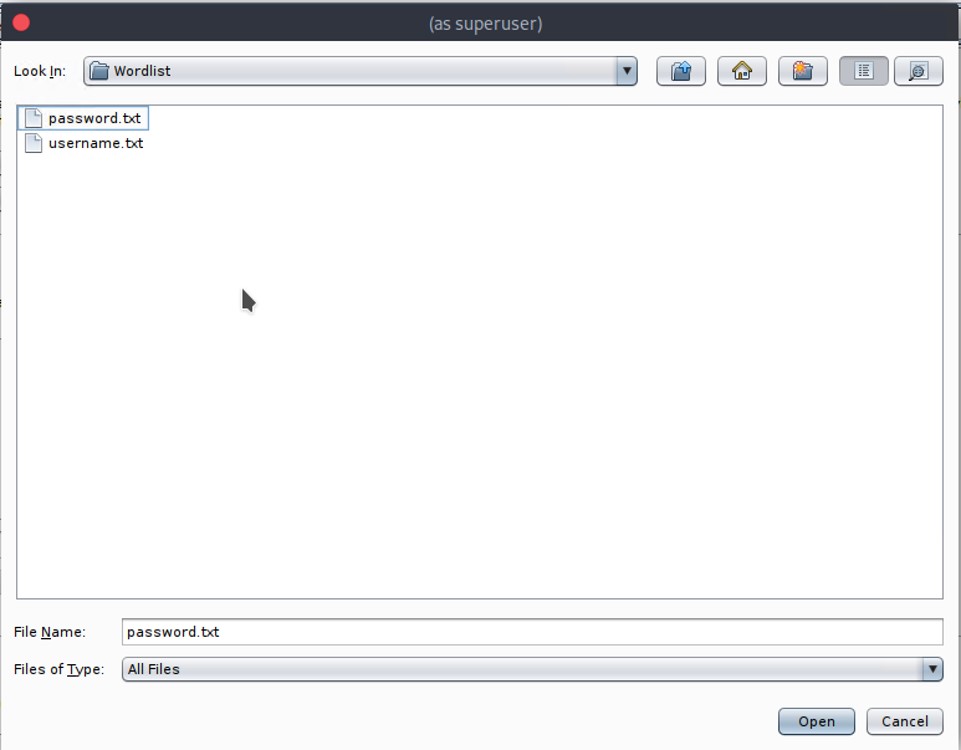

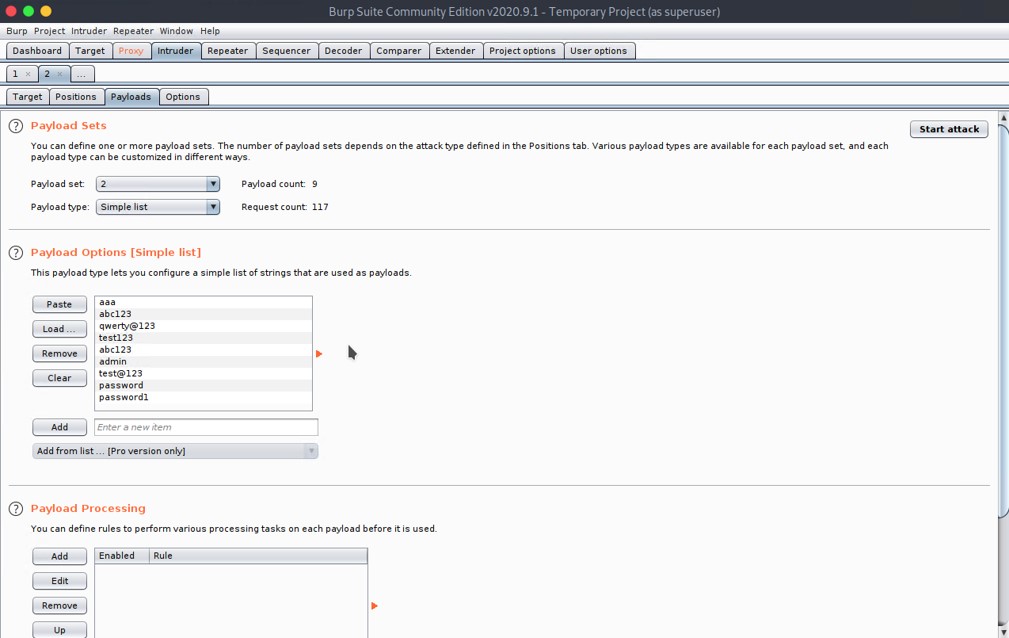

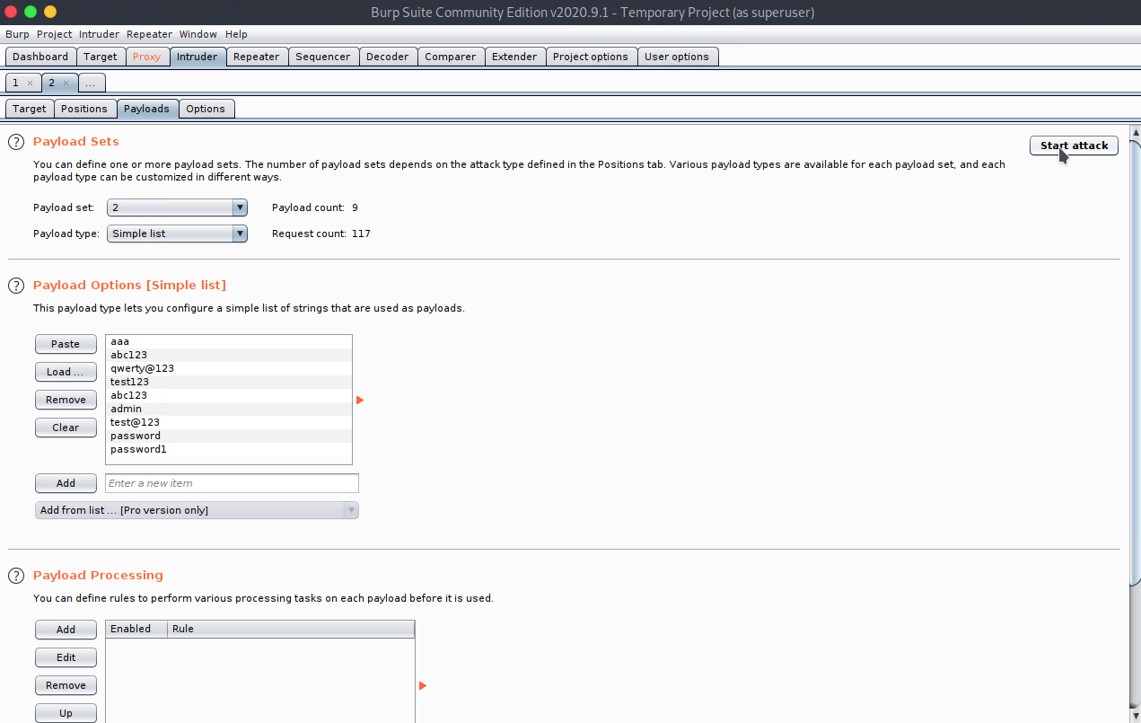

按下Payloads子頁簽,替兩個變數指定字典檔。帳號字典檔為Username.txt,密碼字典檔為password.txt:

按下Start Attack按鈕開始字典攻擊破密分析:

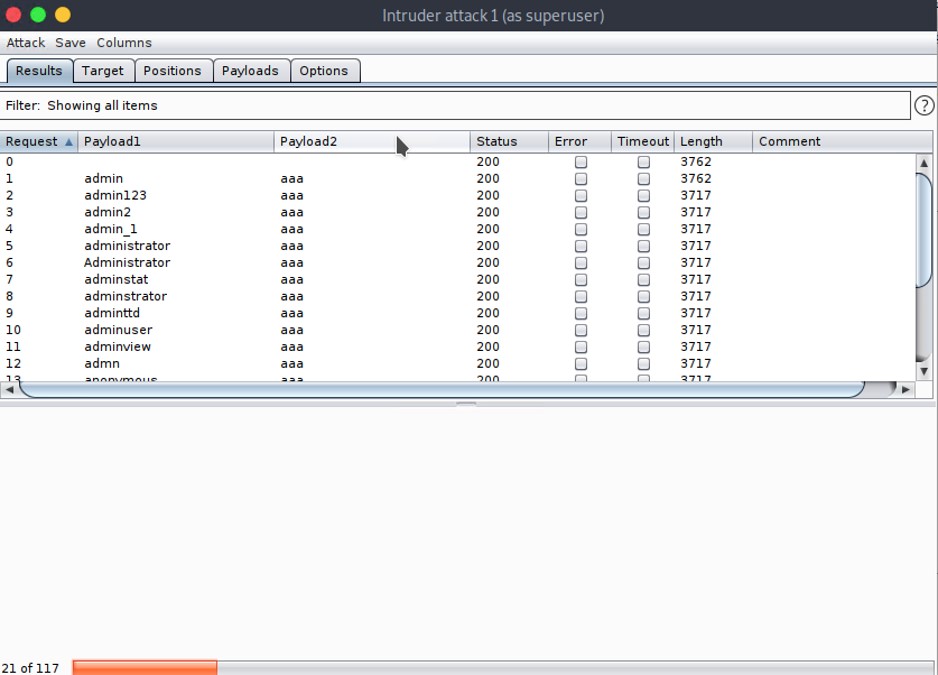

字典攻擊視窗出現:

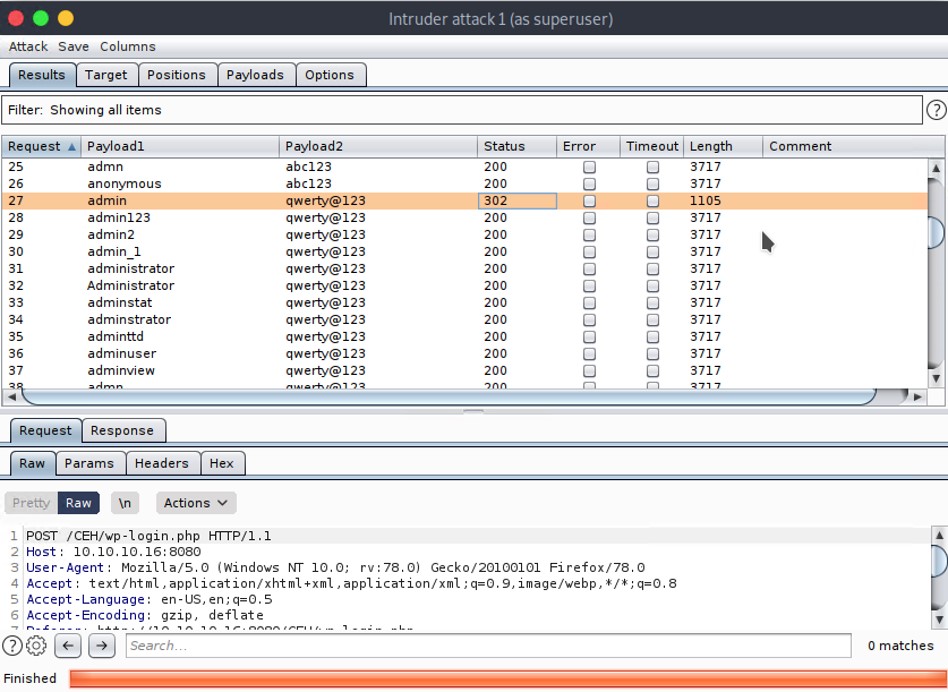

破密成功:

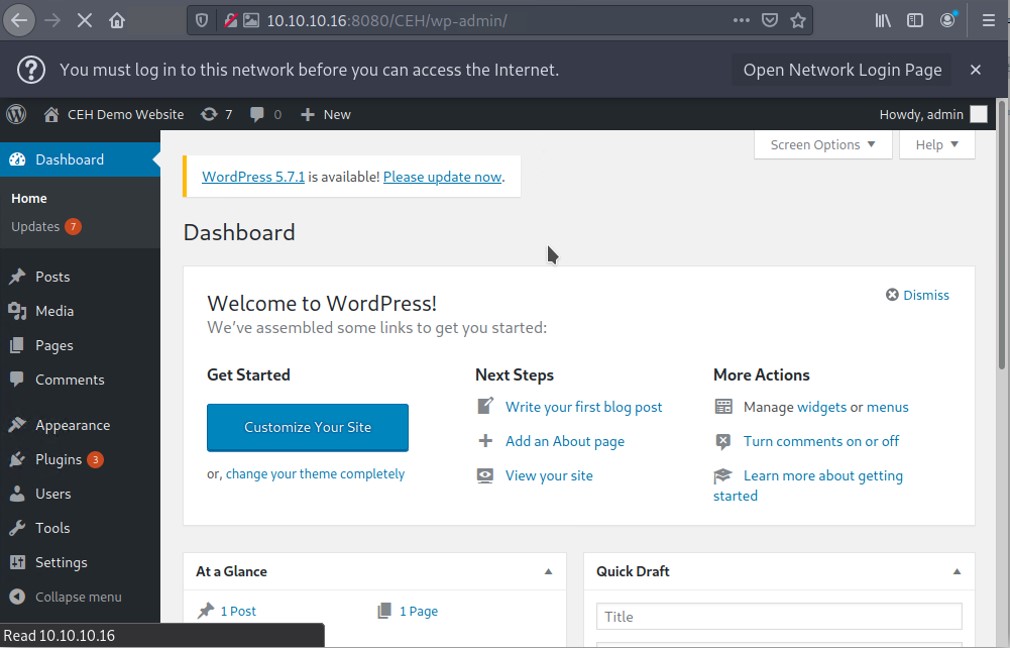

回到瀏覽器中測試破解成功的帳密:

成功進入網站管理介面: