使用微軟NPS服務支援Cisco設備授權與驗證

林國龍 Bill Lin

- 精誠資訊/恆逸教育訓練中心-資深講師

- 技術分類:網路管理與通訊應用

企業網路中擁有眾多的交換器、VPN伺服器、路由器、無線網路基地台等設備,集中式的驗證與授權會提高管理上的方便性,透過集中式的紀錄也更方便做好資安上的管理任務。微軟的NPS服務可以提供RADIUS伺服器與Proxy的功能,網路設備若能支援RADIUS標準協議,即可用來實現集中式的驗證、授權與紀錄。以下我們會使用Windows Server 2019的NPS服務,與Cisco設備做示範:

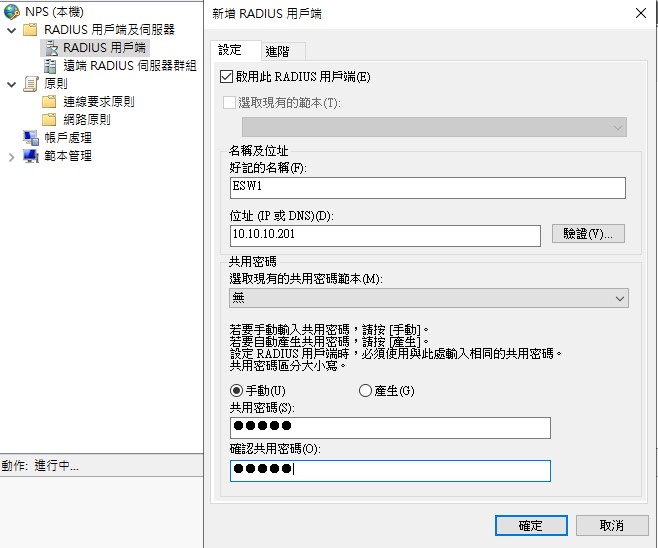

首先,我們將NPS服務安裝好,打開NPS管理工具新增RADIUS用戶端。

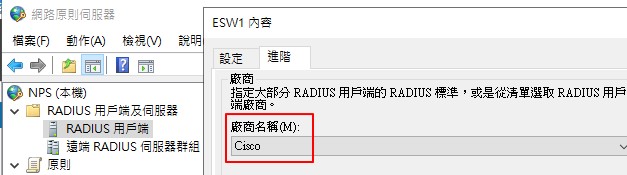

重點要在進階標籤中選擇設定廠商名稱為Cisco。

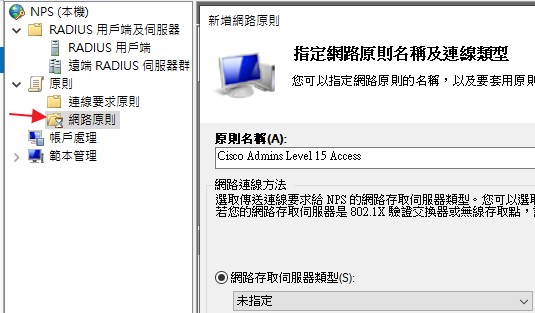

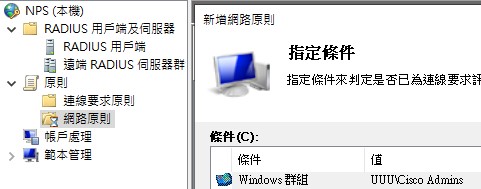

接著設定驗證與授權原則,這在NPS服務中是設定網路原則。

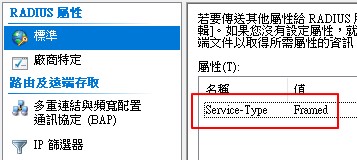

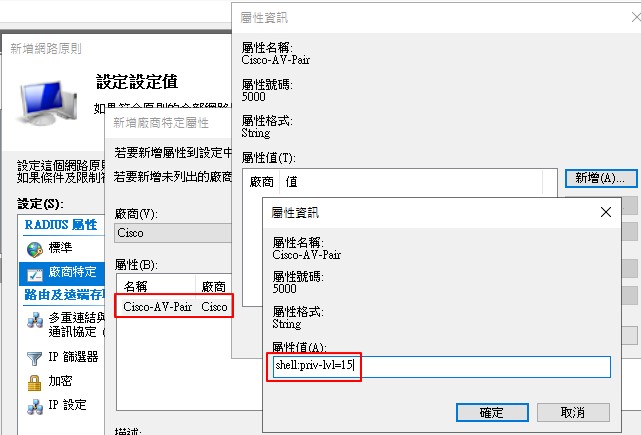

此處設定一個具備Level 15存取權的授權規則,規則中指定條件為Windows 群組,我們將授予AD網域中UUU\Cisco Admins群組成員完整的管理權。

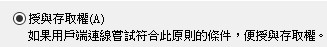

此外,驗證法需要選擇未加密驗證:

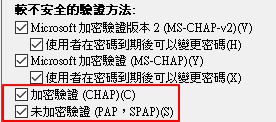

RADIUS屬性,移除PPP只留下Service-Type。

最重要的是廠商特定必須新增Cisco-AV-Pair屬性,以便驗證通過後可以傳回shell:priv-lvl=15。

完成後,我們另外再設定一個網路原則授予AD網域中UUU\HelpDesktop群組成員有Level 1檢視權,最後的設定畫面如下所示:

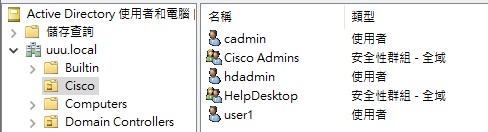

下面是AD網域中已經先設定好的測試使用者與群組:

UUU\Cisco Admins群組成員為cadmin,擁有Level 15的管理權

UUU\HelpDesktop群組成員為hdadmin,擁有Level 1的檢視權,user1無任何特權。

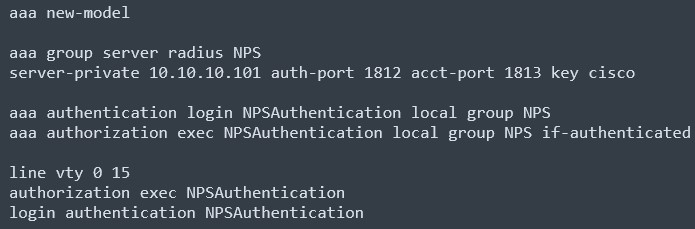

Cisco交換機與路由器中的設定如下,我們將以telnet來進行測試(也可用SSH):

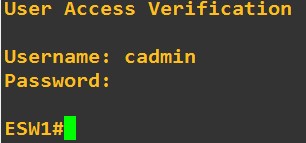

設定後進行telnet測試:以cadmin telnet通過驗證後,擁有Level 15的管理權。

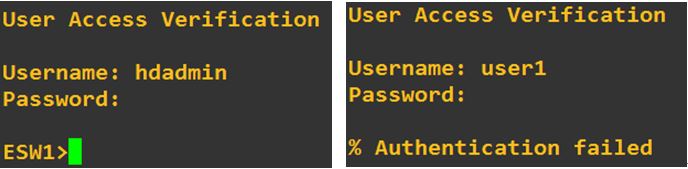

以hdadmin telnet通過驗證後,擁有Level 1的檢視權,user1則無法登入。

到此,我們實現了利用AD網域與NPS服務來集中處理設備的驗證與授權,當然Cisco本身也有提供更為強大的集中式驗證、授權、管理服務解決方案,例如:ACS與ISE。台灣擁有眾多小而美的中小企業,多數的企業中也都已經採用了微軟的AD網域服務來管理用戶端的驗證與授權,只需要加上NPS與設備上的設定,就可以順便整合管理諸多的硬體設備,不增加成本,卻可以提高管理性與安全性,這是我們在此介紹此種做法的目的。