善用PWdump7及Ophcrack工具找回遺失的Windows 10密碼

馮智偉Jeffrey feng

- 恆逸教育訓練中心-資深講師

- 技術分類:資訊安全

微軟使用Security Account Manager(SAM)這個資料檔案來儲存本機帳戶資料已行之有年,Windows 10也不例外,這個資料檔案用LM及NTLM格式儲存HASH。當系統啟動時就以這個檔案裡儲存的帳戶資料,做為登入驗證的基礎。

這個資料檔案在系統運行時是受到額外保護的,但是善用工具,例如PWdump7,倒是可以將這個受保護的資料檔案備份下載出來,當使用者遺失密碼時,系統管理員可以利用這個檔案協助使用者取回遺失的密碼。但是這個資料檔案本身是用LM及NTLM單向演算加密法做為資料儲存的格式,因此需要使用額外的單向演算法解密工具來解密其中的資料,今天我們用Ophcrack這個工具來做為範例。

今天我們這個練習分成兩個部分:

首先我們用PWdump7這個工具將Security Account Manager(SAM)這個資料檔案從系統中備份下載出來。

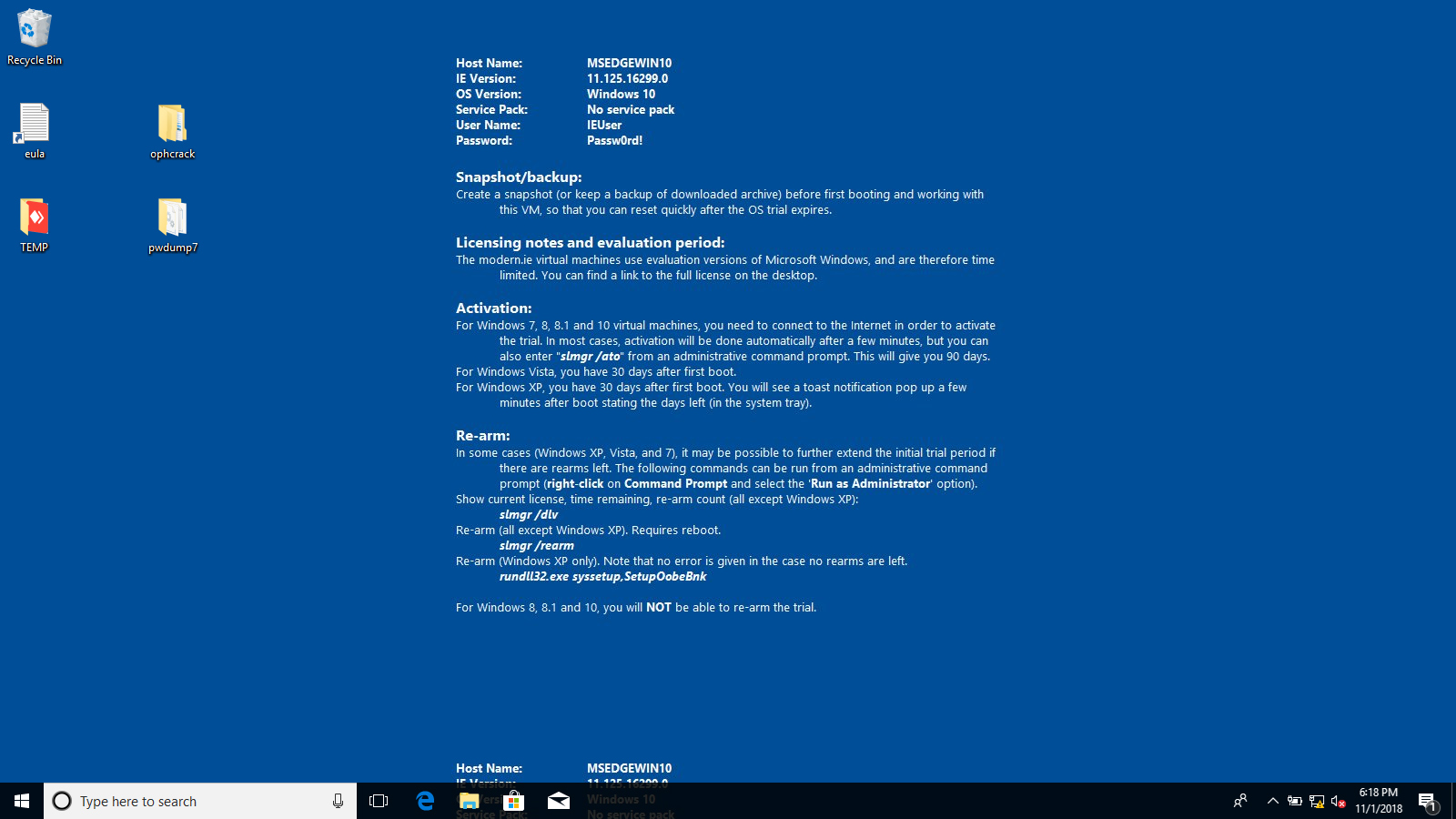

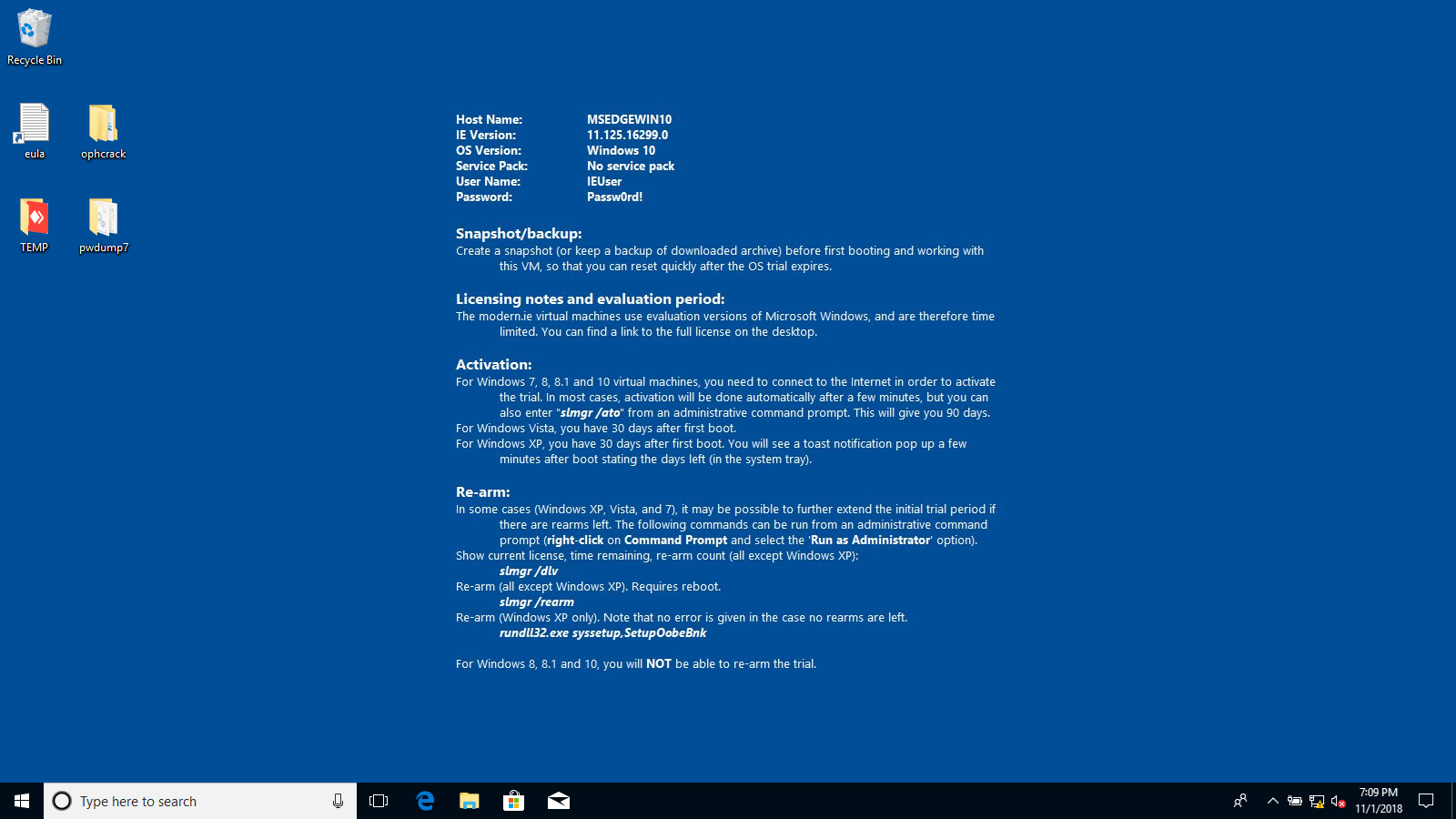

接下來我們再用Ophcrack這個工具將下載出來的檔案裡面的資料,還原成為可直接讀取的明文資料。 我們這次用Windows 10做為練習的環境。請注意,要完成今天這兩個動作,均需要具有本機管理者權限,以本機管理者身分登入才可。

操作詳細步驟如下:

1. 啟動Windows 10,並以本機管理者身分登入。

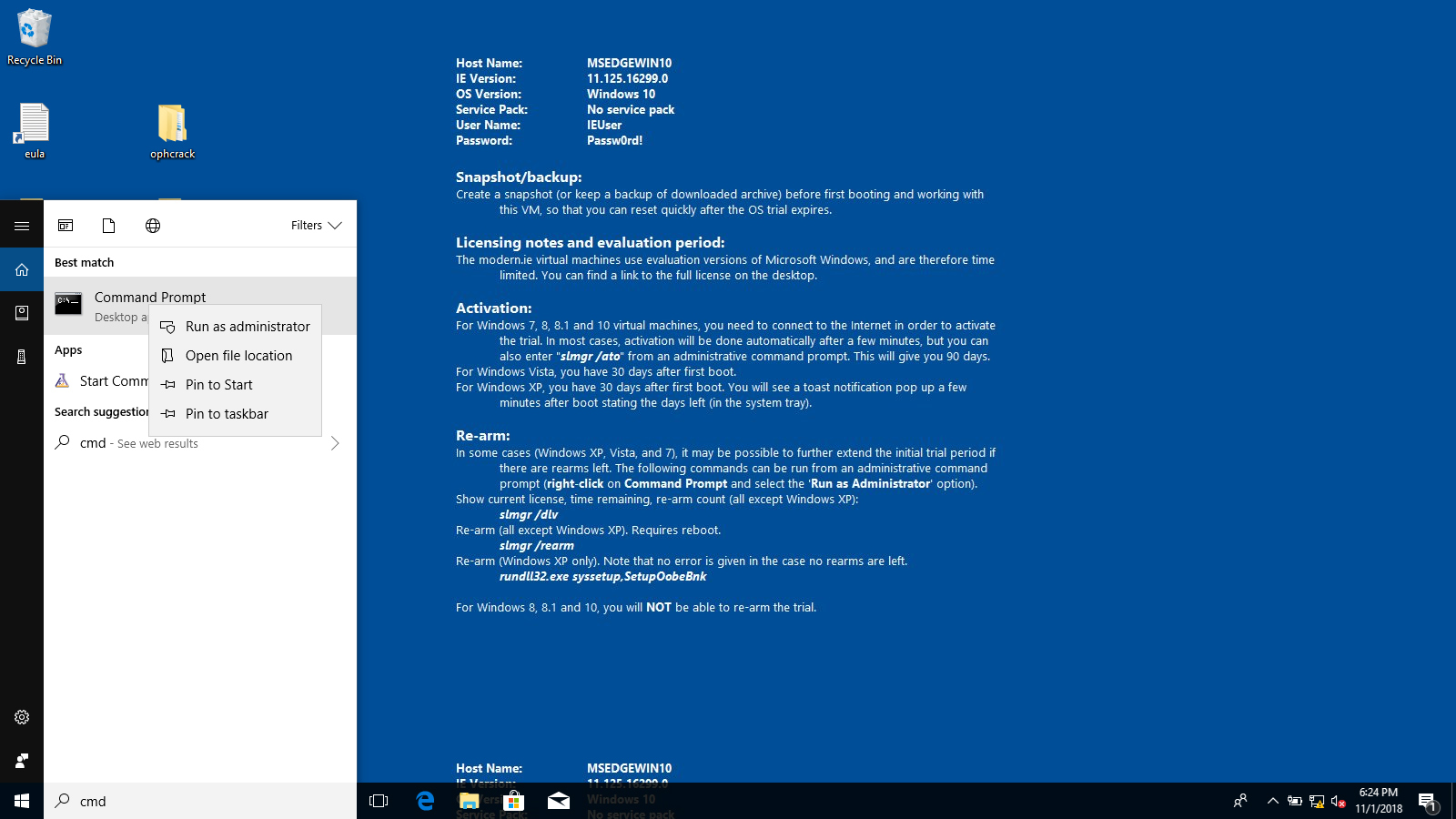

2. 以管理者身分啟動命令列操作模式。請在搜尋欄位中輸入CMD,等到搜尋結果出現之後,在Command Prompt選項上面按下滑鼠右鍵,接著點選Run as administrator這個選項。

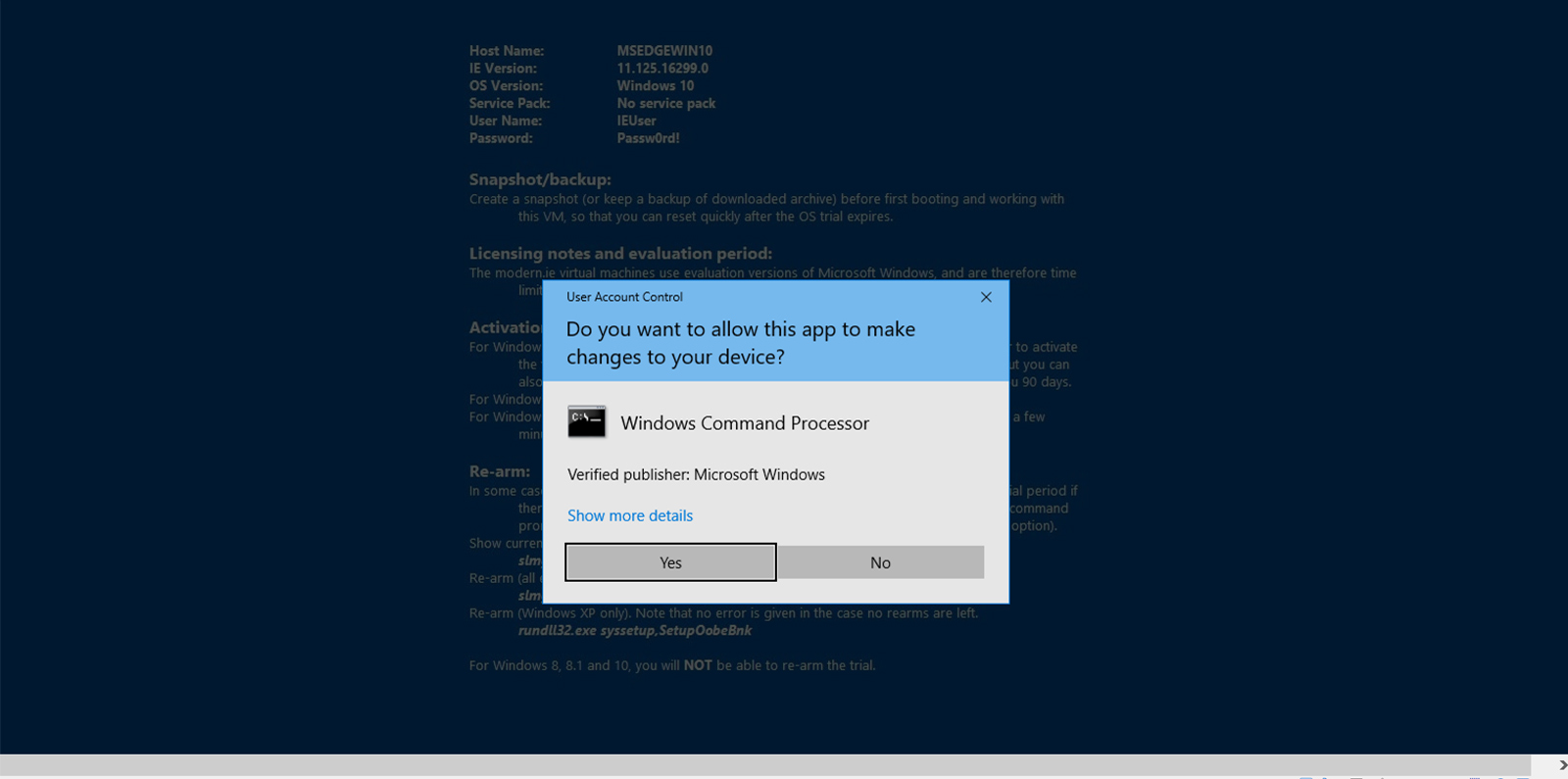

3. 當User Account Control(UAC)彈出視窗出現,請按下Yes,繼續下一步。

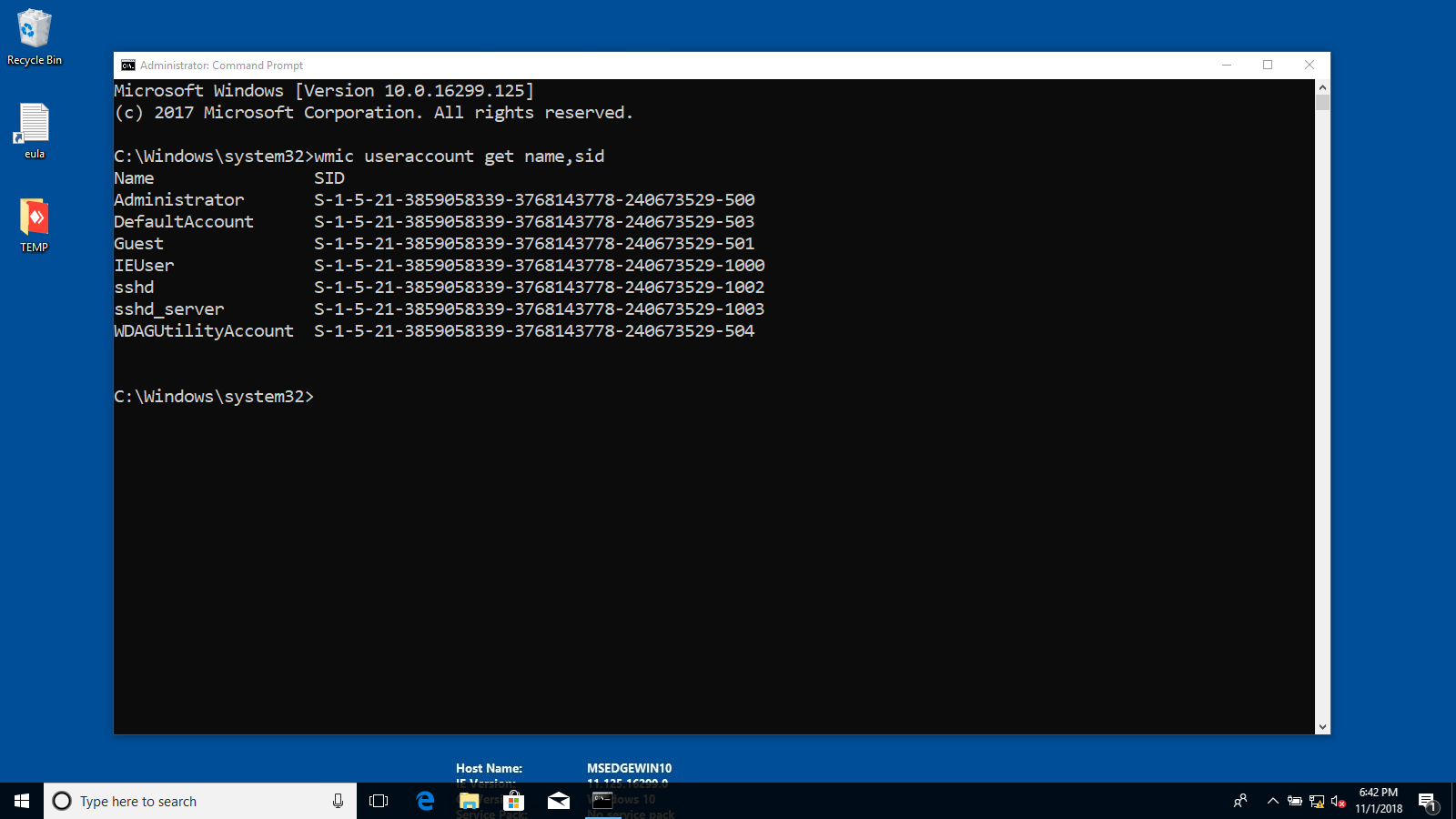

4. 在命令列操作模式視窗中,輸入wmic useraccount get name,sid再按下Enter。取得使用者名稱及其相關的使用者ID。

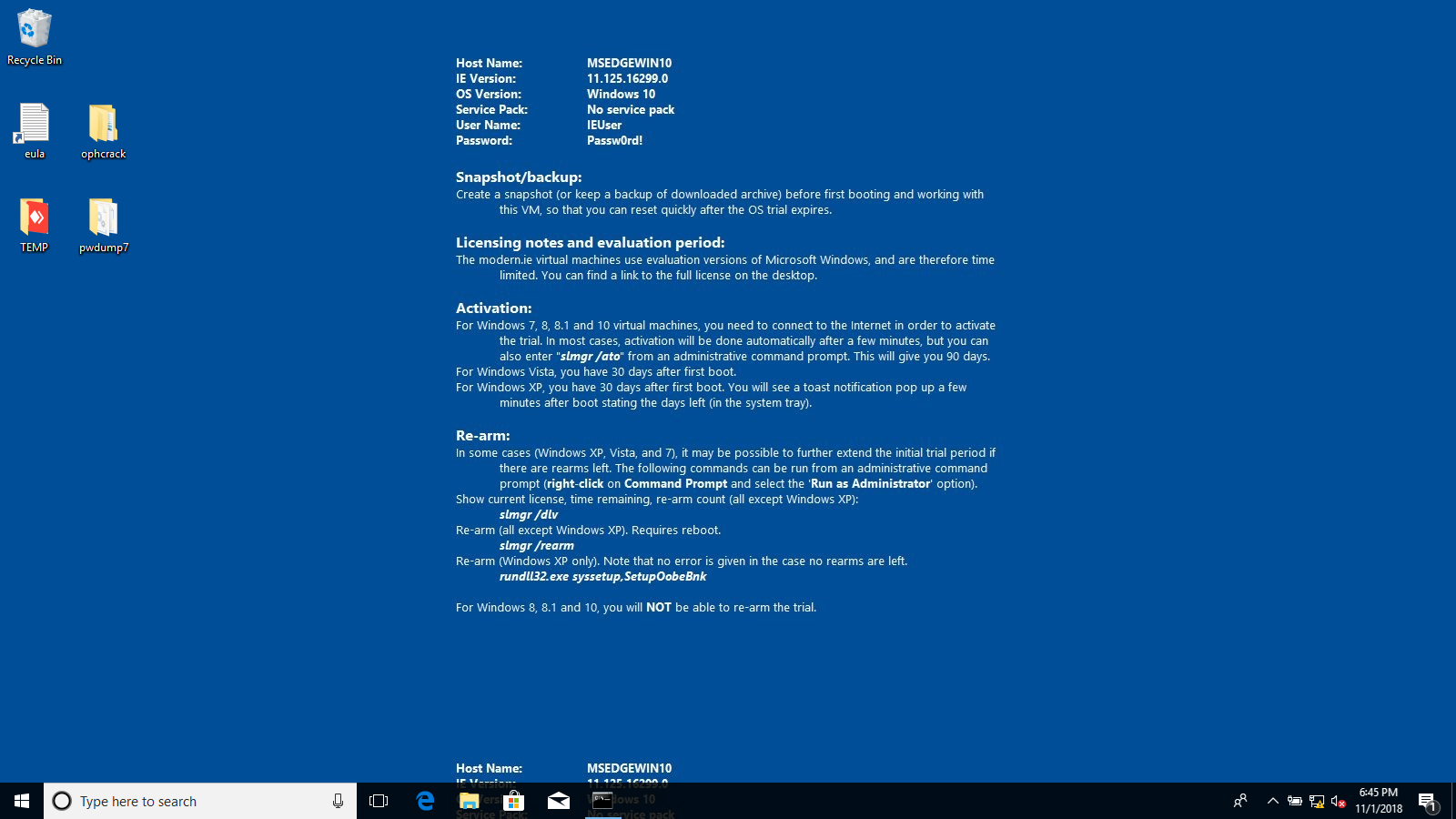

5. 將PWdump7的檔案資料夾放在本機桌面上。

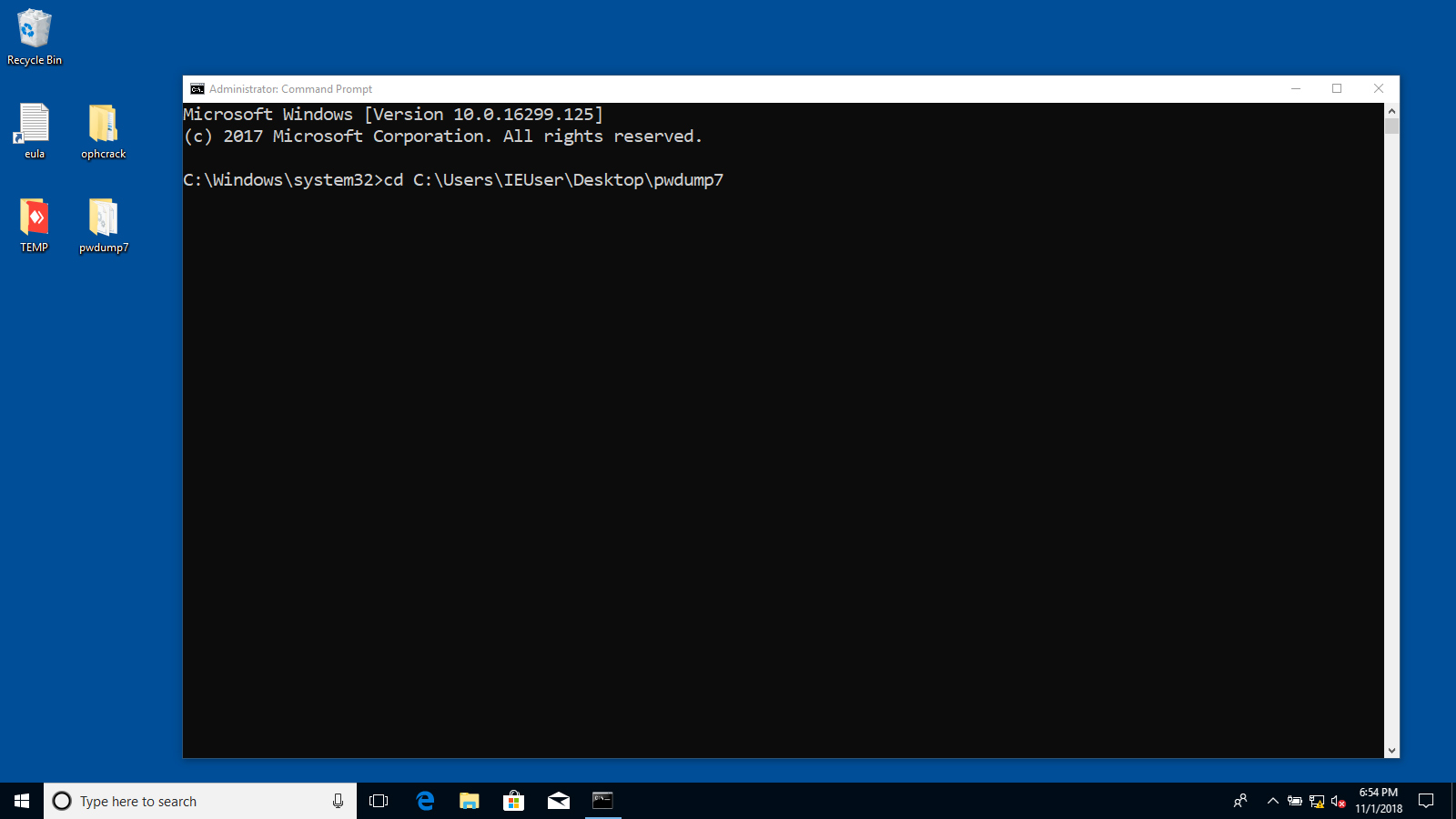

6. 在命令列操作模式視窗中,輸入cd C:\Users\IEUser\Desktop\pwdump7再按下Enter。(IEUser是這裡的登入範例,請將IEUser當作登入的帳號名稱)。

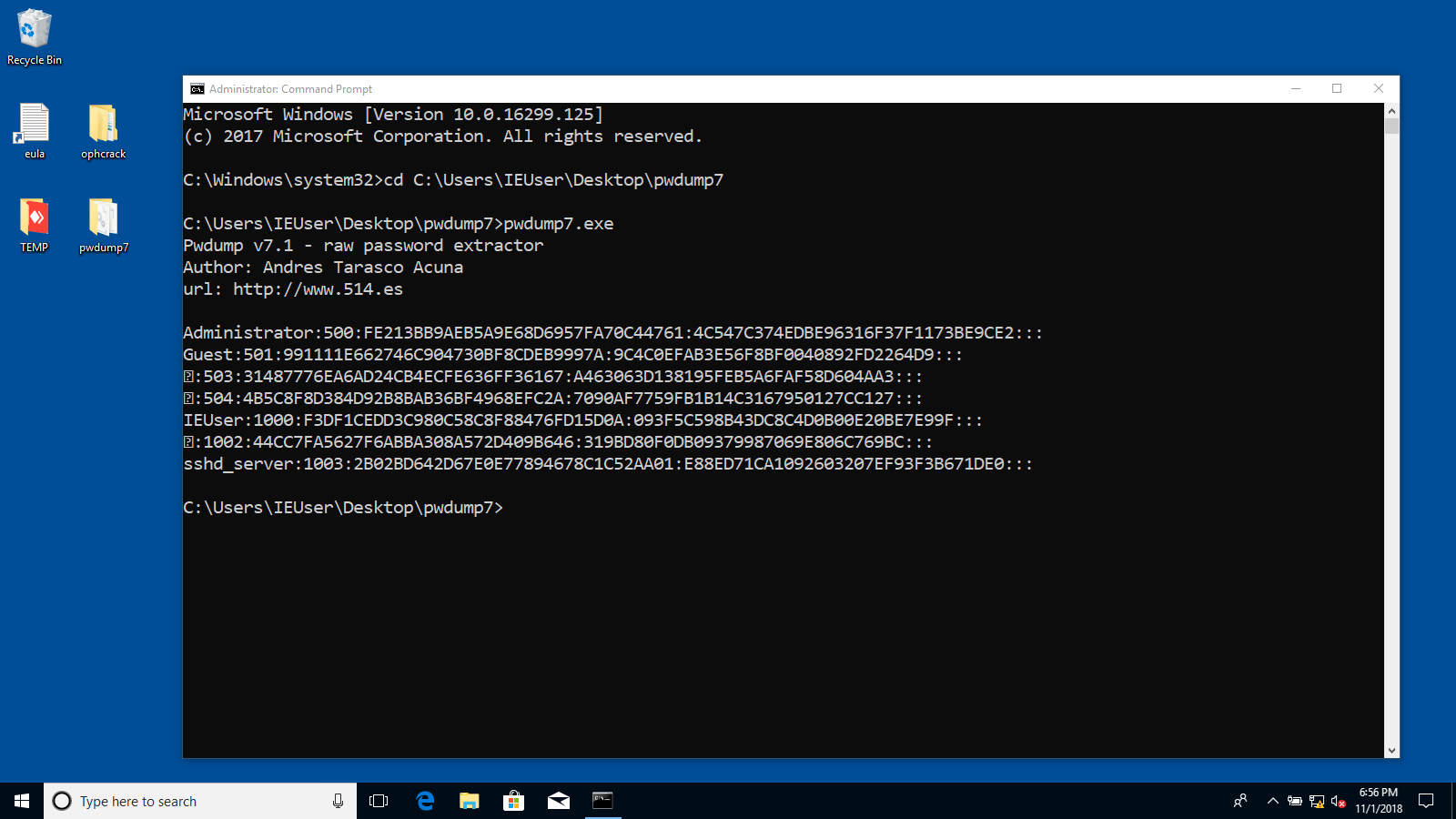

7. 在命令列操作模式視窗中,輸入PWdump7.exe再按下Enter。即可取得本機帳號,帳號ID及相關密碼Hash數值。

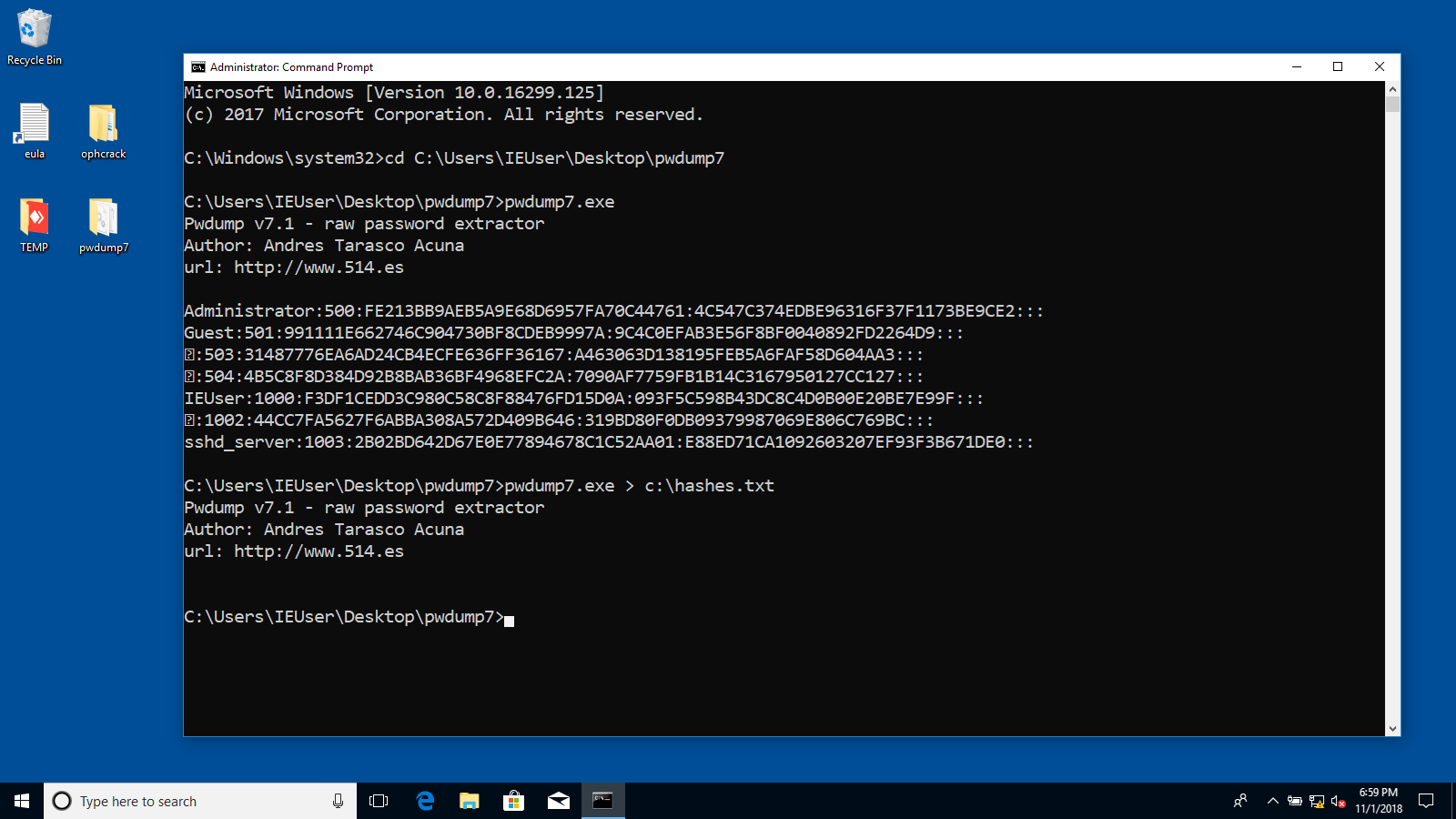

8. 接著在命令列操作模式視窗中,輸入PWdump7.exe > C:\hshes.txt再按下Enter。將取得本機帳號,帳號ID及相關密碼Hash數值儲存到C:\hashes.txt這個檔案中。

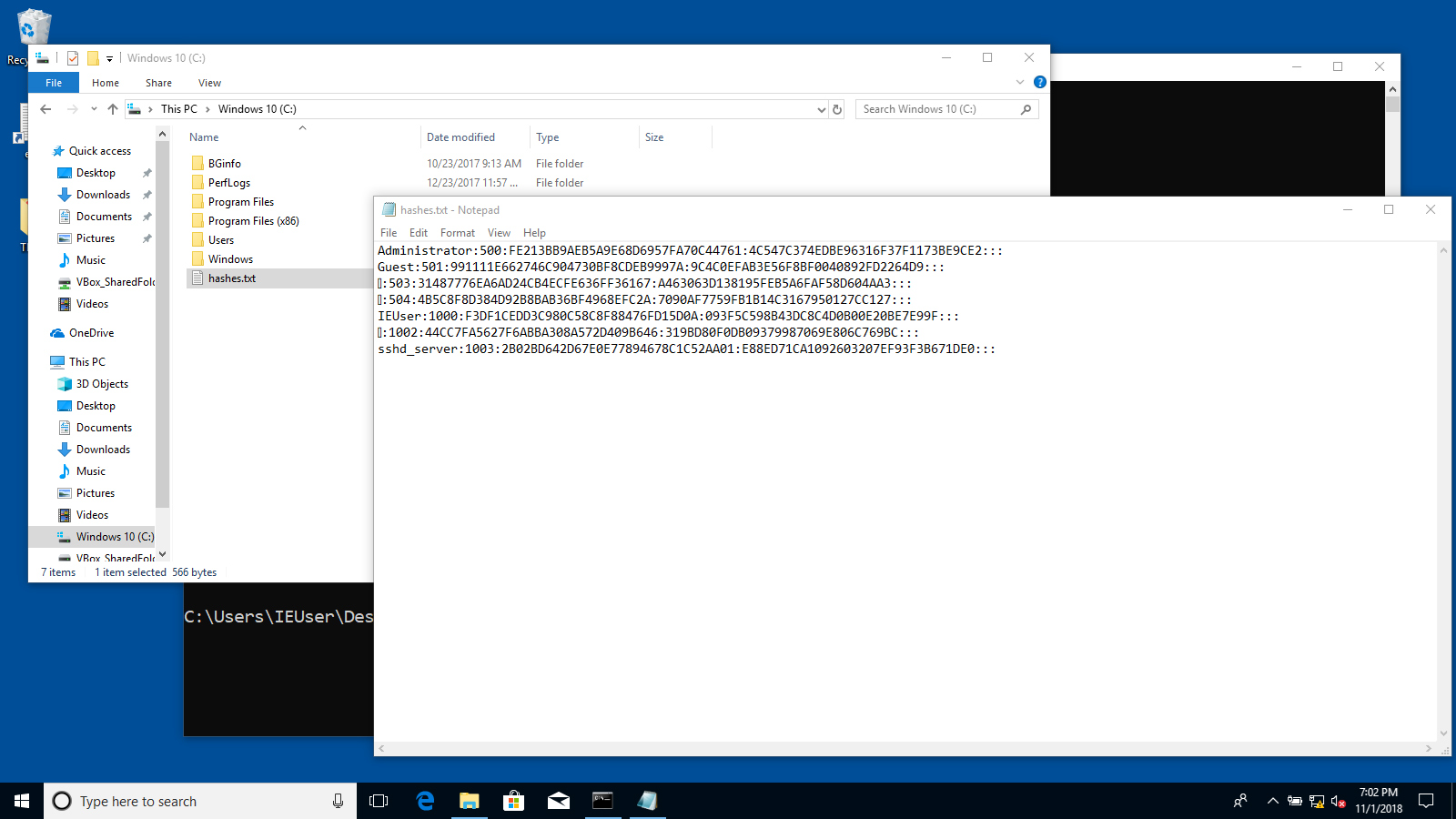

9. 以記事本打開剛剛儲存的Hashes.txt檔案。

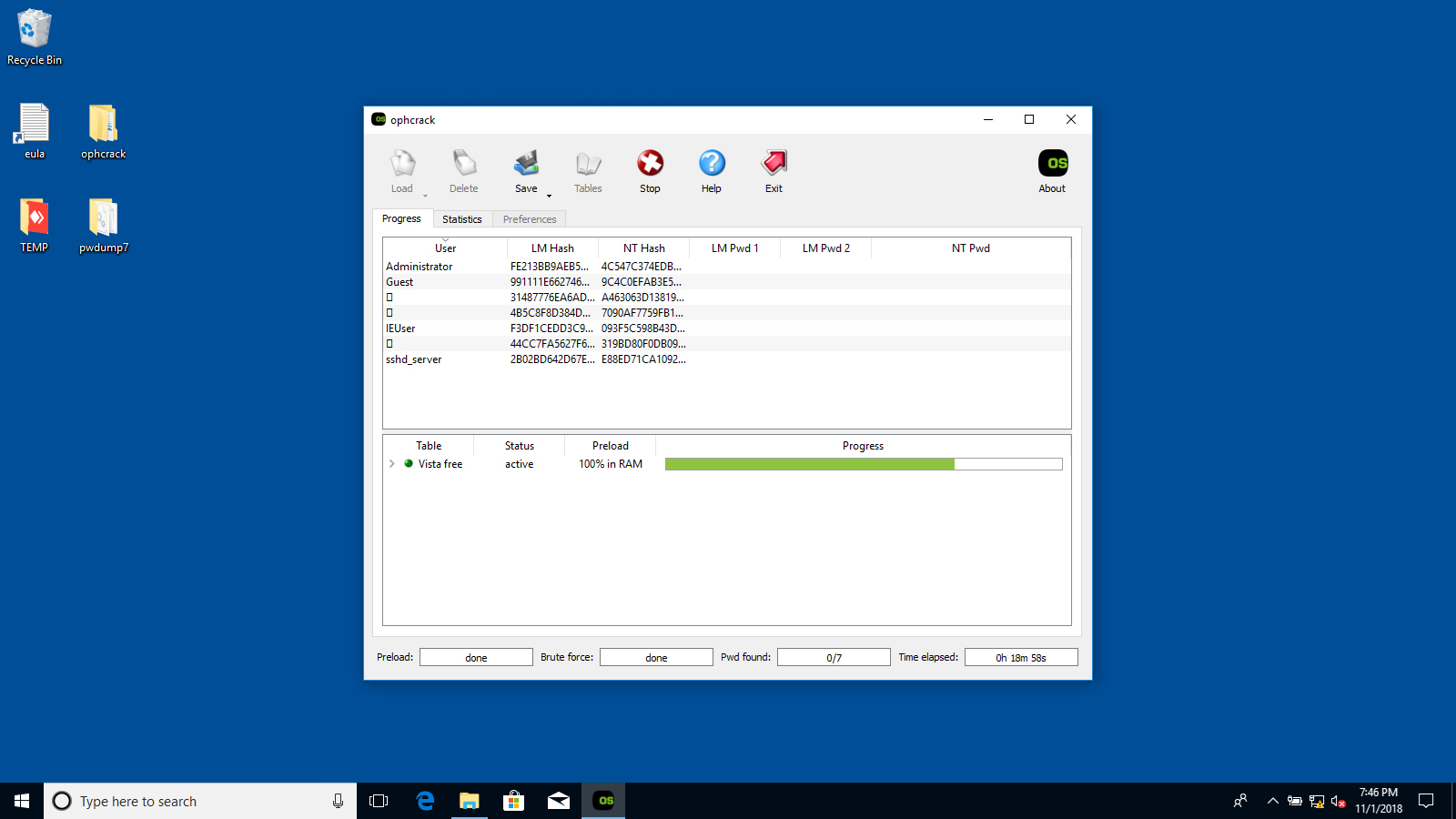

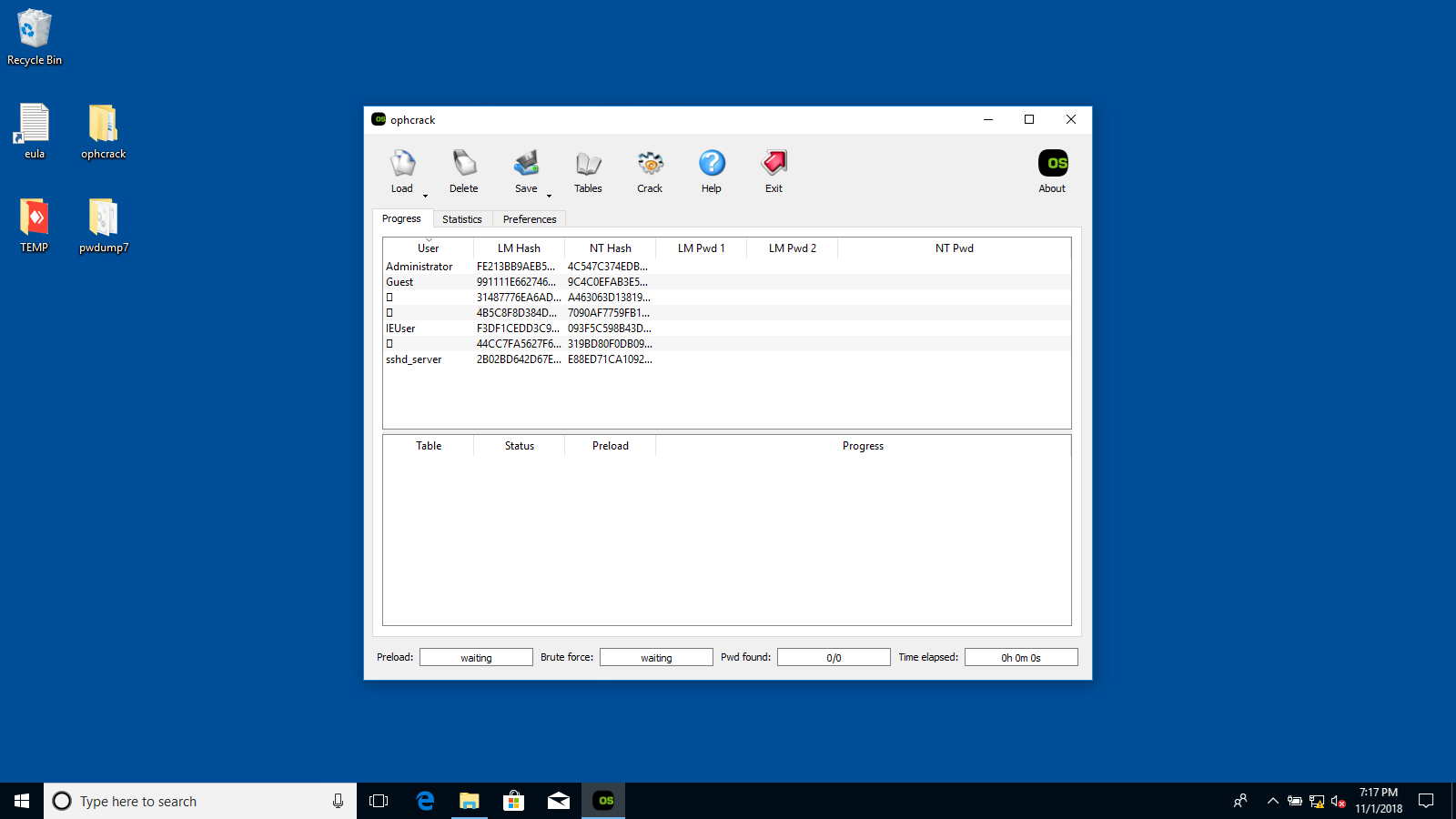

10. 下個動作,我們試著用Ophcrack工具將Hashes.txt檔案裡的資料解密成為可直接讀取的明文資料。

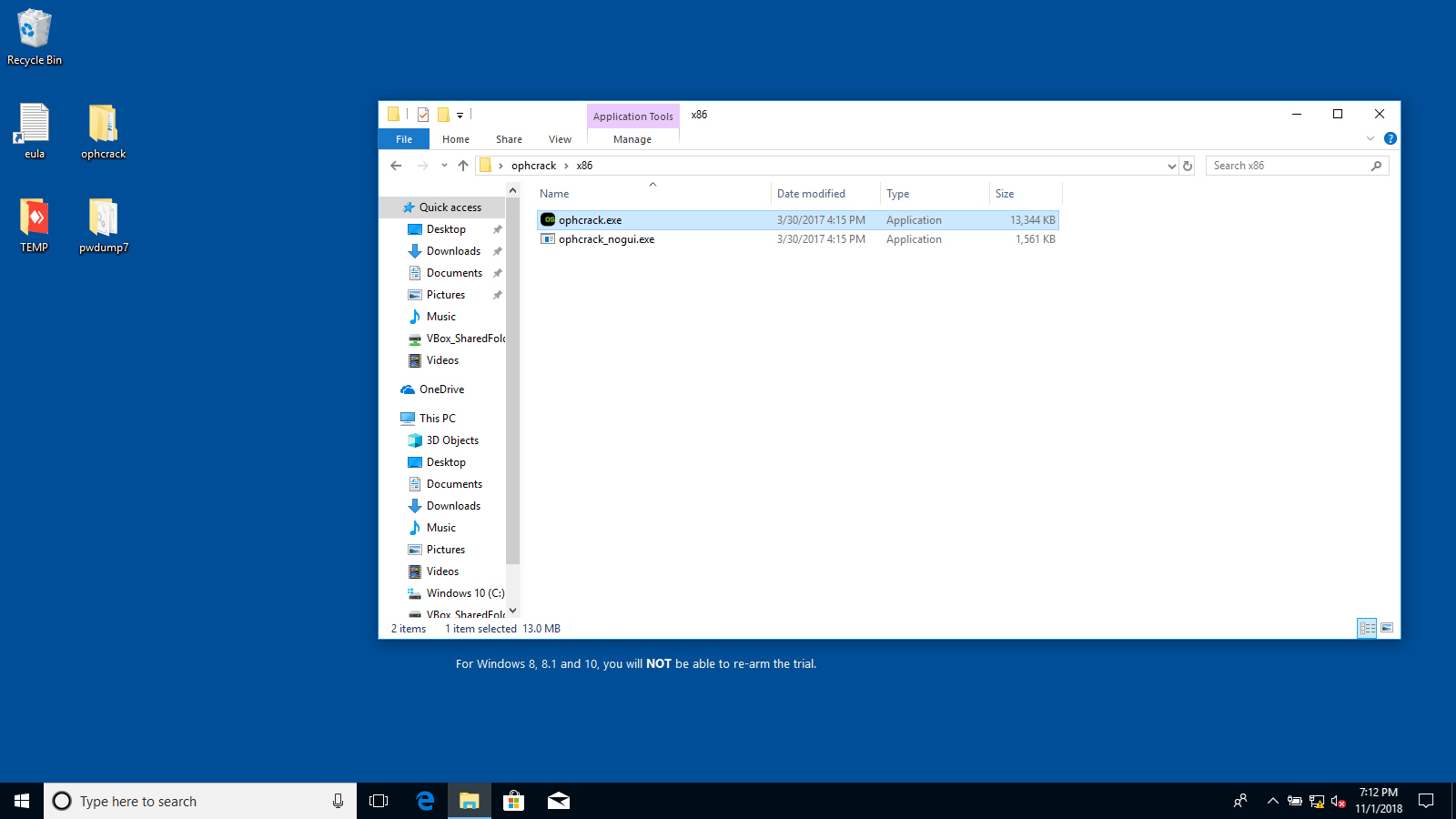

11. 將PWdump7的檔案資料夾放在本機桌面上。

12. 打開Ophcrack資料夾。

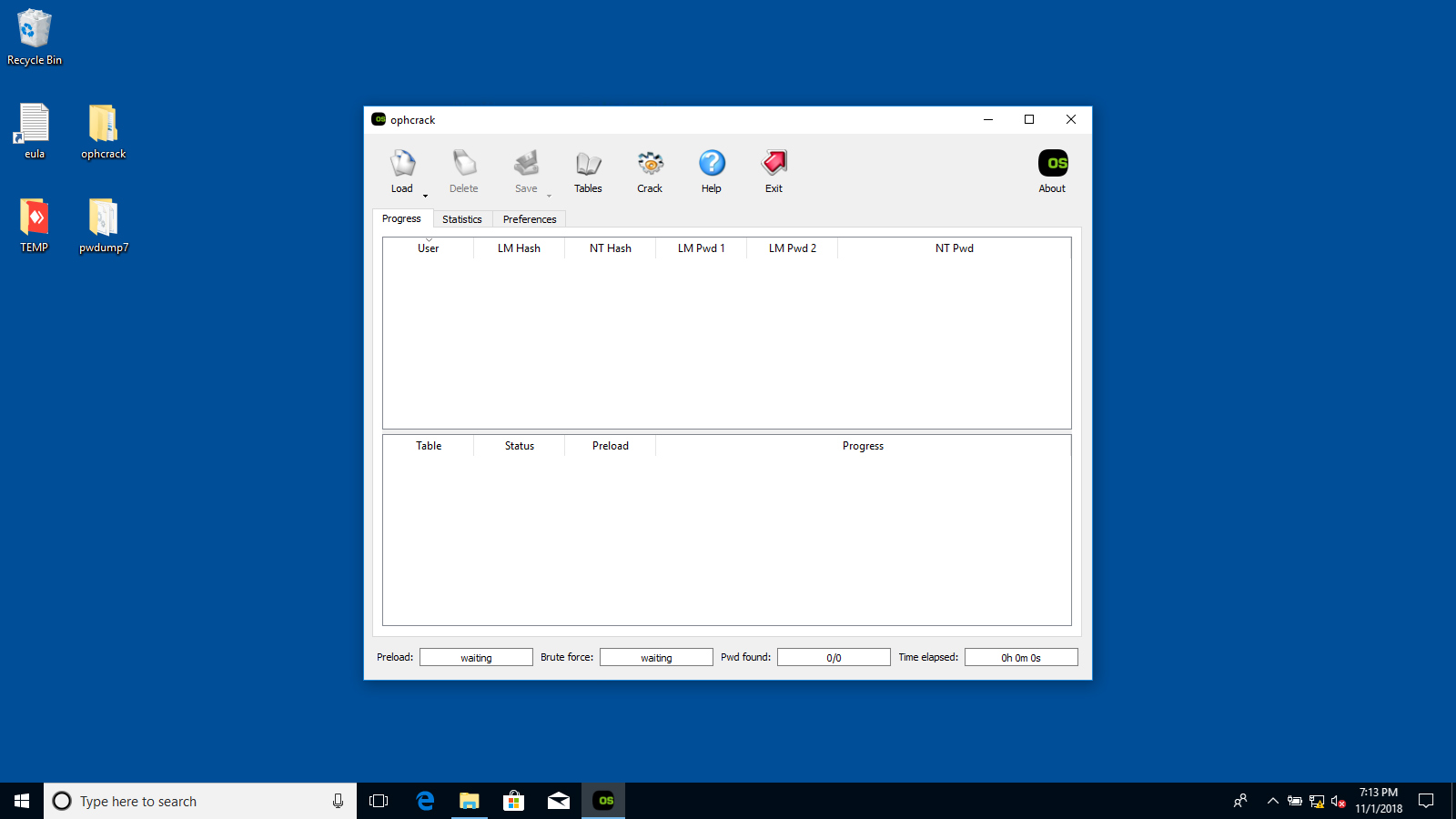

13. 點擊執行Ophcrack這個工具。

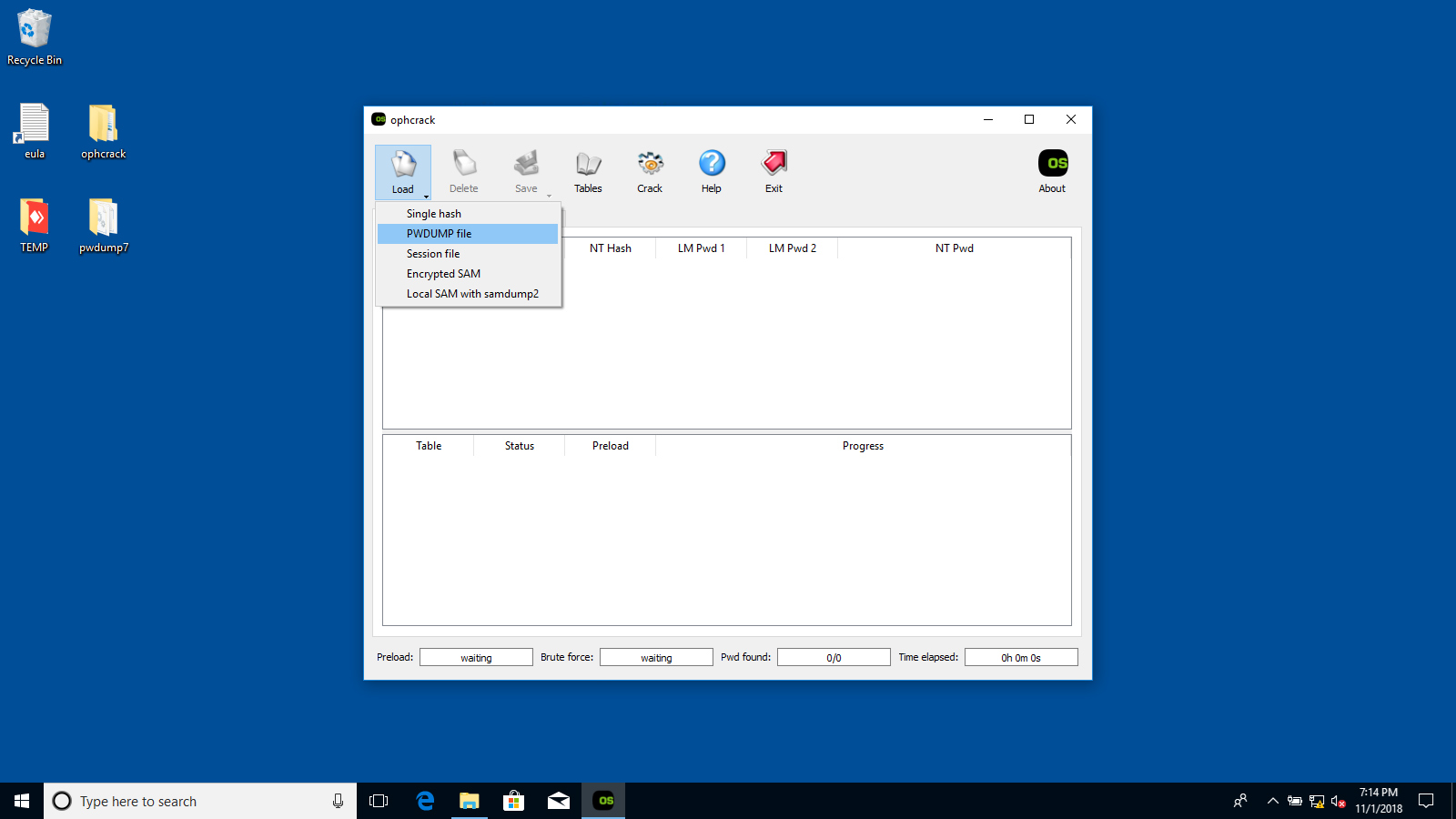

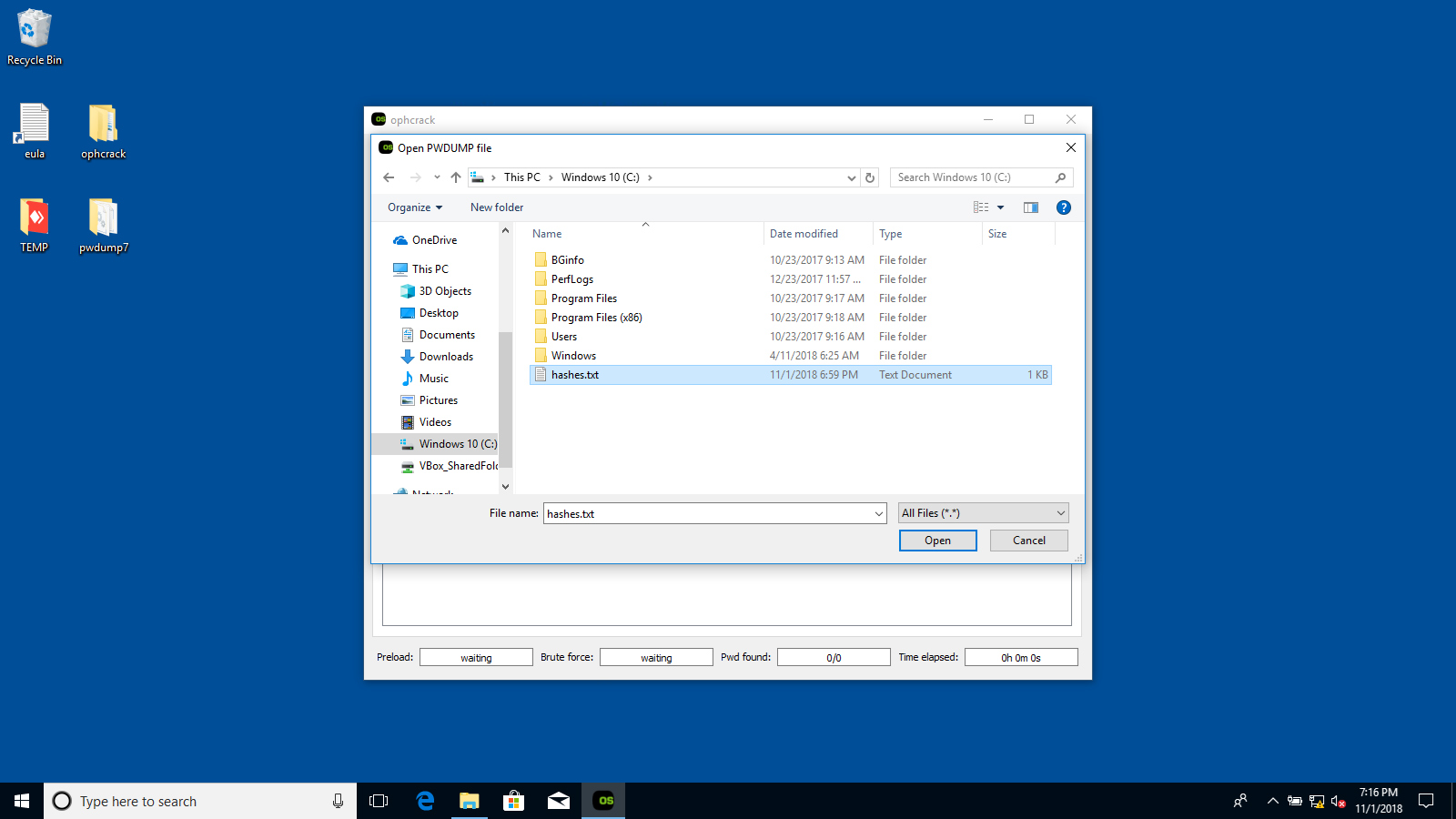

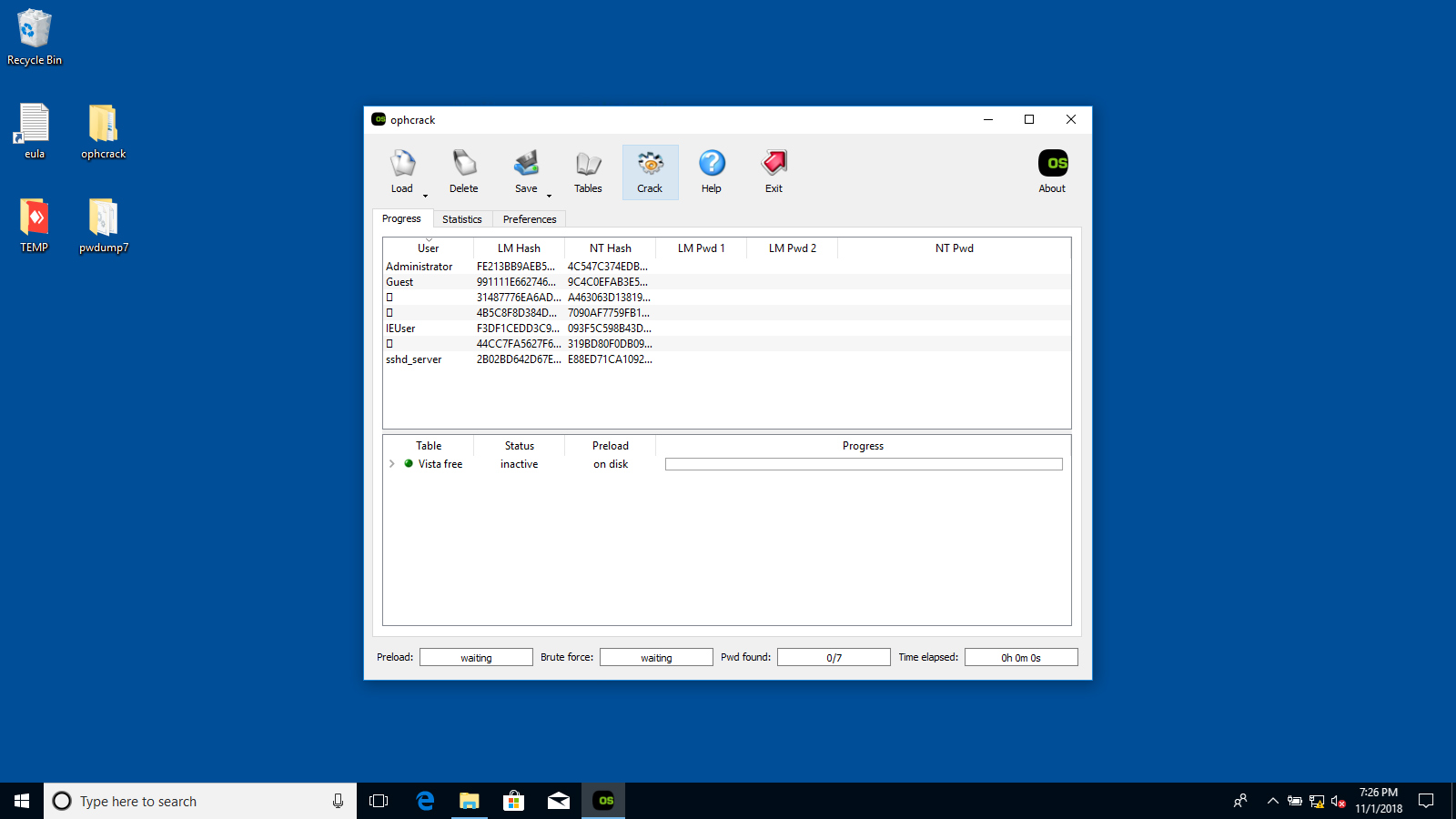

14. 點擊Load選單,接著點選PWDUMP file。

15. Open PWDUMP file視窗出現,請選擇之前儲存的Hashes.txt檔案。

16. 點選Open按鈕,打開Hashes.txt檔案。

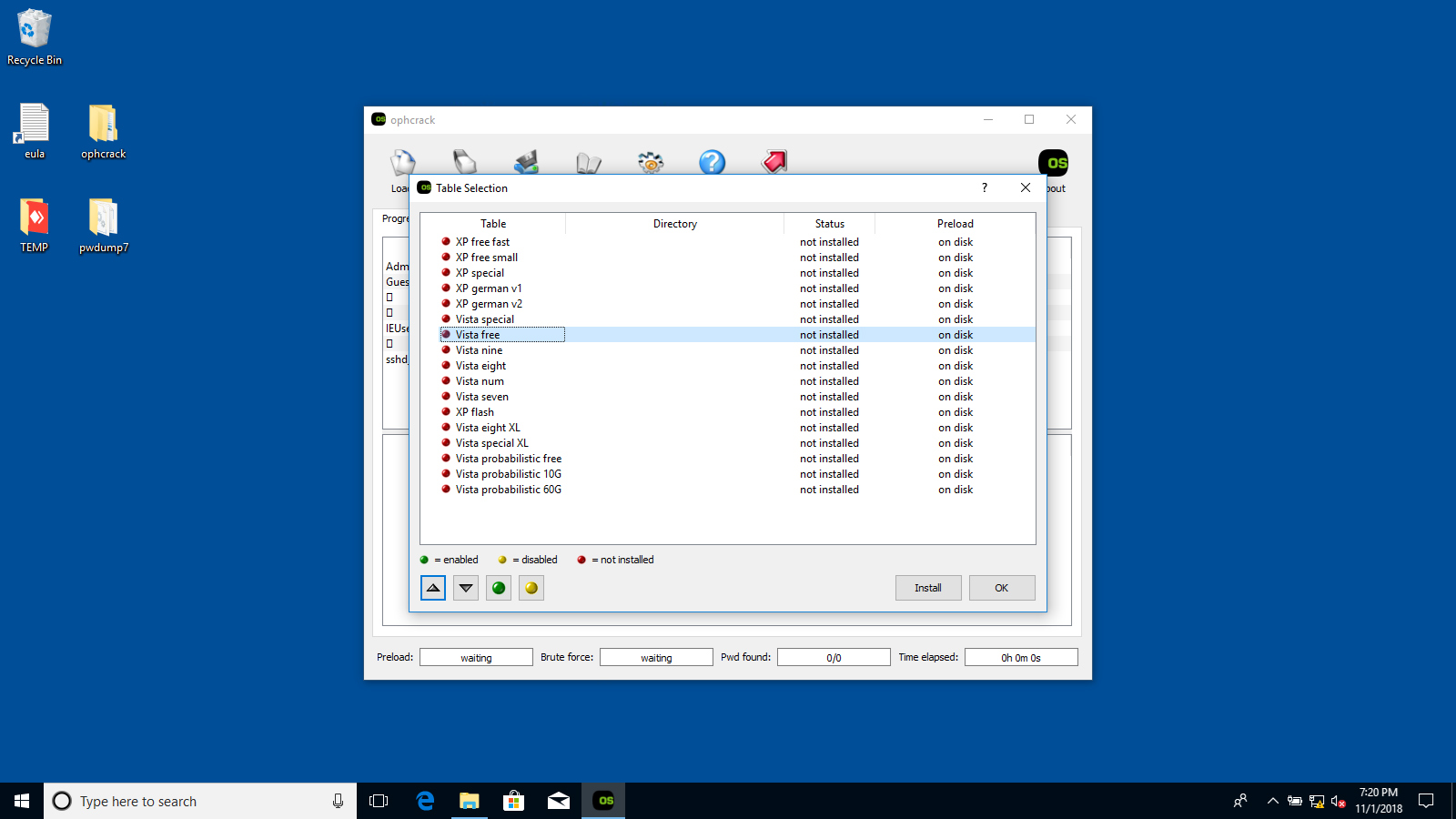

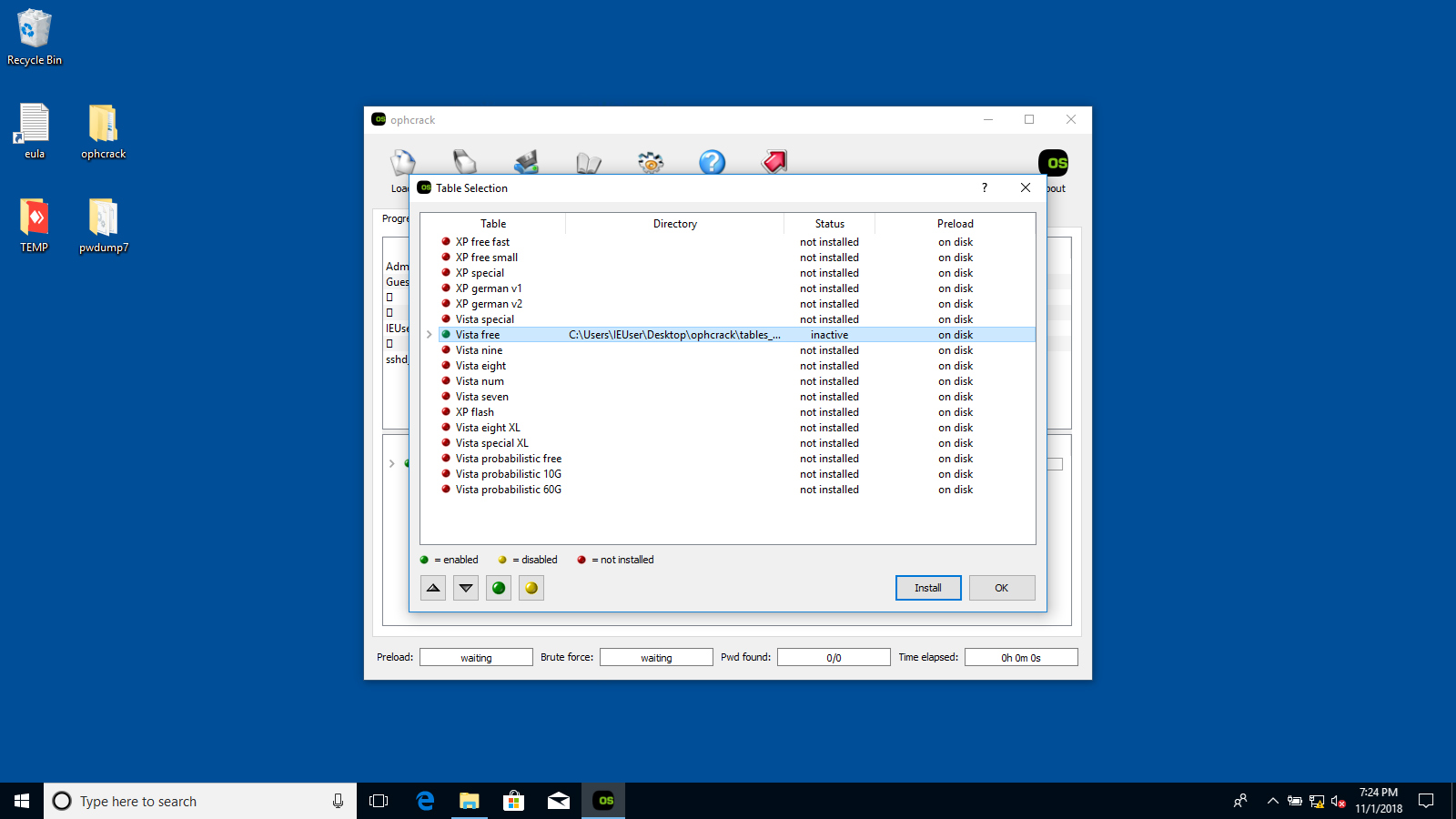

17. 點擊Tables選單,選擇Vista free,接著點擊install。

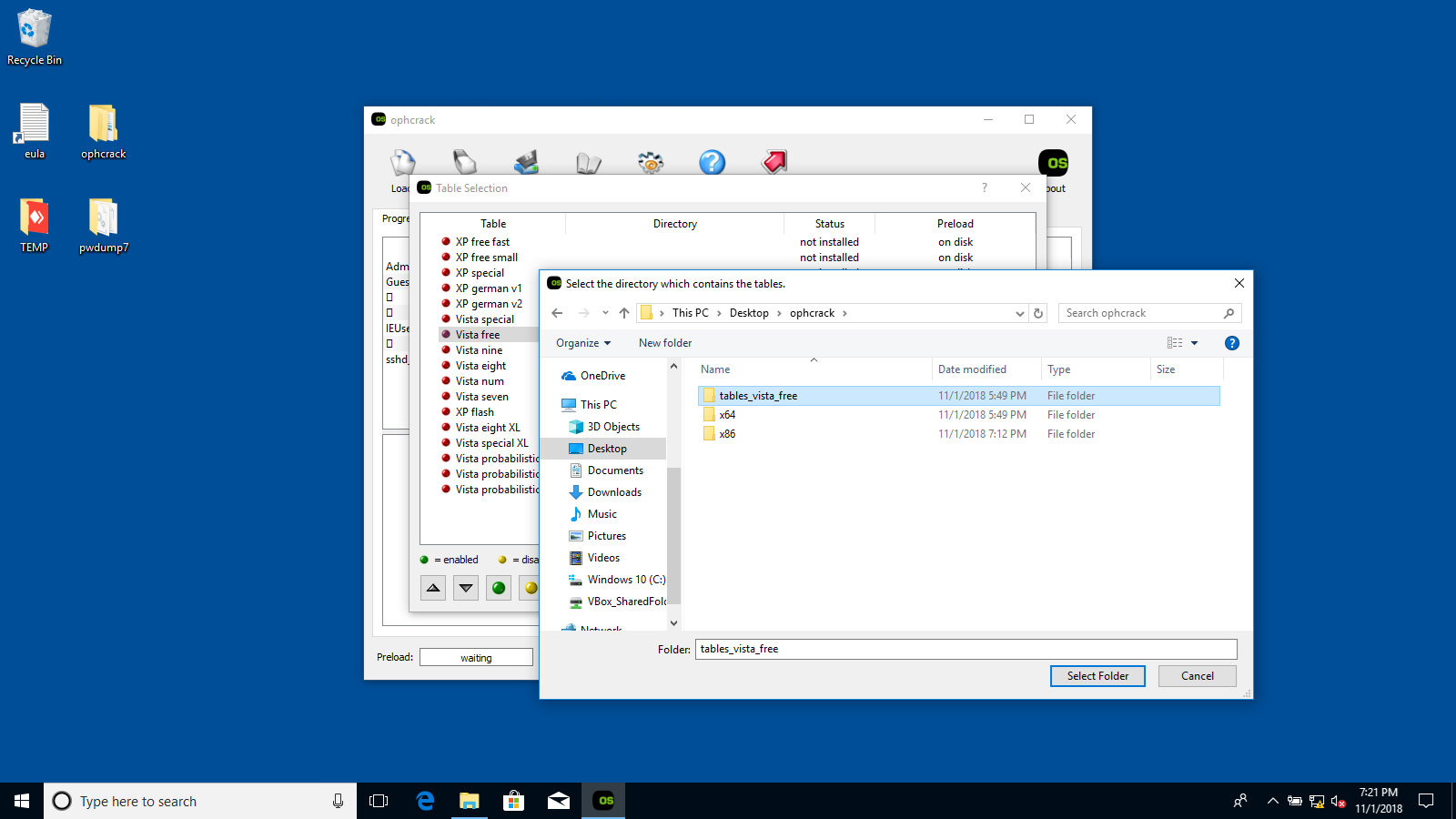

18. Select the directory which contains the tables視窗出現,選擇table_vista_free資料夾。

19. 點擊Select Folder按鈕,安裝table_vista_free這個字典檔案。

20. 點擊功能表上Crack按鈕。

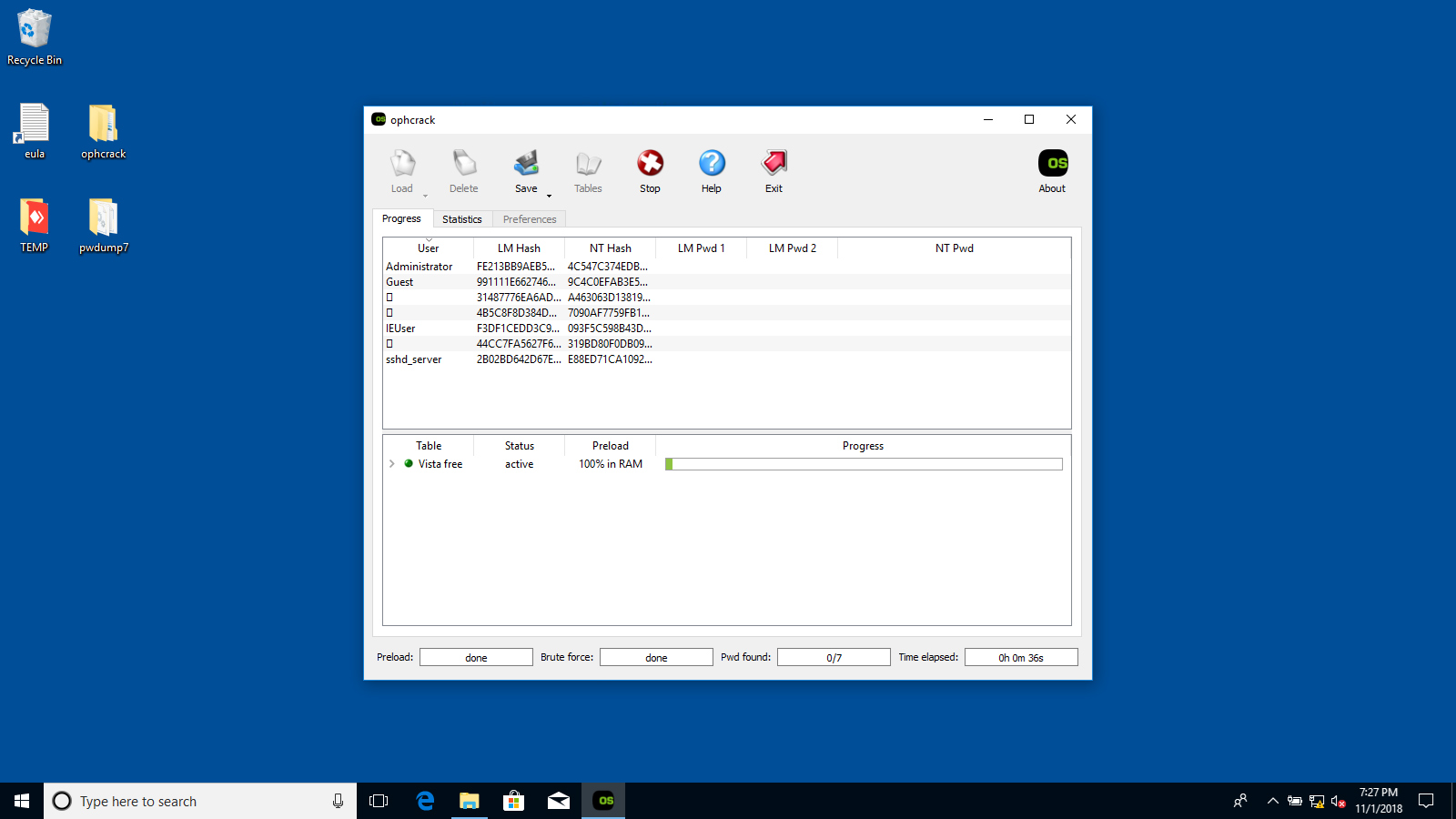

21. 開始進行解密程序。

22. 等待一陣子,解密之後的資料將會出現在下一個畫面中。