|

常常有人問到要如何做好網路的資安?如果駭客意圖不是在竊取主機系統上的機密檔案,而是藉由破壞網路的運行,造成公司業務無法正常運轉,因而造成營運上的虧損。駭客的攻擊手法包羅萬象,例如:阻斷服務攻擊、分散式阻斷服務攻擊、未經授權的網路存取、連線劫持、Man-in-the-middle attack、路由協定攻擊、擴張樹協定攻擊與各種Layer 2 attacks,除了傳統的防火牆、入侵預防偵測、虛擬私有網路隧道技術之外,思科特別針對其IOS網路設備 (包括路由器與交換器) 設計了整套完整的稱為網路基礎設施的資安保護方案 (Network Infrastructure Protection)。

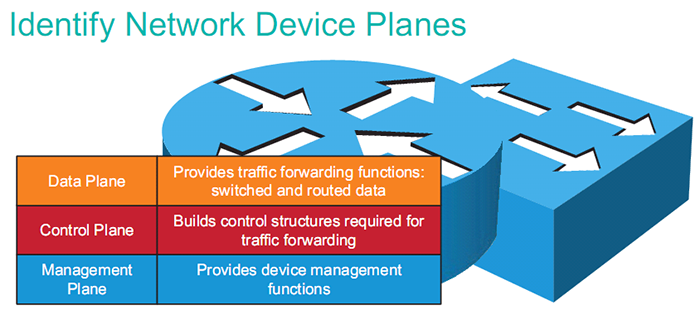

思科IOS在邏輯功能上區分為控制,網管與資料三個 ”面板” (planes) 來運行,因此思科的網路基礎設施保護方案就是針對這三個面板提出其各自防堵的資安技術,茲分別介紹如下:

I.Control Plane Security (控制面板的資安)

思科IOS是藉由控制面板的功能來建構其路由表、轉送表與MAC位址表等重要表格,因此駭客只要針對其控制面板進行洪水攻擊 (Flooding attack),便可使網路設備的CPU使用率陡然飆升,無法做資料的正常轉送。思科的控制面板資安使用Control Plane Policing (CoPP) 與Control Plane Protection等兩種技術來做防禦,對必須經由網路設備CPU處理的封包加以分類、篩選、並做限速 (rate-limiting) 的處理,如此不僅可細緻地過濾出駭客對網路設備CPU進行洪水攻擊的封包,進一步更限制這些攻擊封包的流量,另一方面也保全了CPU對正常封包的處理。在這裡我舉出Control Plane Protection的個案–”有EIGRP路由器連接在10.0.0.0/8的網段裡,每秒鐘不會產生超過200個路由封包;其它所有經由控制面板處理的封包流量不可超過每秒鐘50個封包”,其配置示範如下:

ip access-list extended CPPR-EIGRP

permit eigrp 10.0.0.0 0.255.255.255 any

!

class-map CPPR-EIGRP-CLASS

match access-group name CPPR-EIGRP

!

policy-map CRRP-POLICY

class CPPR-EIGRP-CLASS

police rate 200 pps conform-action transmit exceed-action drop

class class-default

police rate 50 pps conform-action transmit exceed-action drop

!

control-plane host

service-policy input CPPR-POLICY

II.Management Plane Security (網管面板的資安)

思科IOS的網管面板資安包含Service-Specific ACL與Management Plane Protection (MPP) 等多種技術;其中Service-Specific ACL可以限制特定網管協定 (例如:Telnet、SSH、HTTP、HTTPS、SNMP) 封包的來源IP位址,而Management Plane Protection則可限制網管封包允許進入網路設備的端口;換句話說,啟動上述兩種防禦技術後,思科的網路設備只允許某些特定的網管協定,只能來自於特定IP位址,並只能從某些指定的端口進入作網管,否則就會被丟棄。 在這裡我舉出網管面板資安的個案–”限制只有SSH v2、HTTPS與SNMP協定可以進入思科路由器作網管,並且這些網管協定的封包只可以來自於10.10.10.0/24的網段,與只可以從GigabitEthernet 0/0端口進入到路由器,另外在進入的同時啟動本地認証”,其配置示範如下:

hostname R1

ip domain-name uuu.com.tw

!

crypto key generate rsa modulus 2048

!

ip ssh version 2

username admin privilege 15 secret AdminPass

!

ip access-list standard 90

permit 10.10.10.0 0.0.0.255

deny any log

!

no ip http server

ip http secure-server

ip http authentication local

ip http access-class 90

→啟動HTTPS Service-Specific ACL

!

line vty 0 15

transport input ssh

login local

access-class 90 in →啟動SSH Service-Specific ACL

!

snmp-server community AdminPass ro 90→啟動SNMP Service-Specific

ACL

!

control-plane host

management-interface GigabitEthernet0/0 allow ssh snmp https

→啟動Management Plane Protection

III.Data Plane Security (資料面板的資安)

思科在交換器與路由器設備裡,都有設計Layer 2與Layer 3資料面板的資安技術來對付駭客的各種攻擊手法;其中Layer 2資料面板的資安技術包含有–Port Security (可防禦MAC位址的假冒攻擊)、DHCP Snooping (可防禦DHCP伺服器的假冒攻擊與DHCP飢餓攻擊)、ARP Inspection (可防禦ARP的假冒攻擊)、Traffic Storm Control (可防止大量廣播、組播、與單播封包的占用頻寬);而Layer 3資料面板的資安技術則包含有–IP Source Guard與uRPF (unicast Reverse Path Forwarding,可防禦IP位址的假冒攻擊)。

基於篇幅限制,以上只是扼要的介紹,您可到思科官方網站查詢相關技術文件或是在下列的SENSS課程中了解更多技巧喔!另外值得一提的是,思科在SENSS的Lab實驗課程中,特別設計以Kali Linux (號稱為駭客級的Linux版本) 裡的滲透測試工具來進行駭客的模擬攻擊,藉此驗證以上提及的各種資安保護技術,歡迎大家到本課程來親身體驗攻防之間的樂趣!

|